如何识别和防范Linux系统中的算力窃取脚本?

- 行业动态

- 2024-09-11

- 1

在Linux系统中,利用脚本实现偷取计算能力的行为通常涉及到对系统资源如CPU和GPU的调用,通过编写特定的脚本,用户可以在不知情的情况下使用这些资源进行计算任务,例如挖矿或执行其他资源密集型作业,这种行为不仅不道德,也可能违反法律规定,因此在本文中,将重点介绍如何防御此类脚本,而不是其具体实现方式。

基本概念与风险

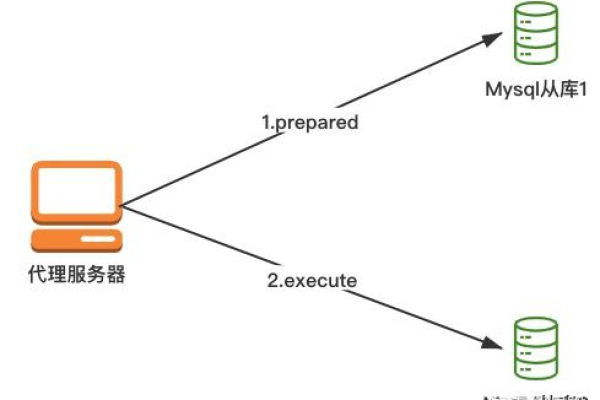

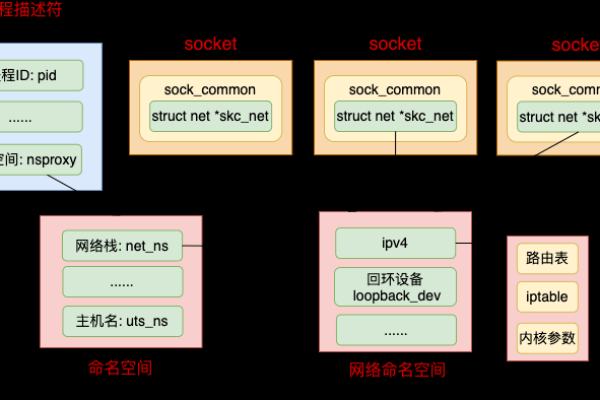

在深入探讨防御机制之前,首先了解Linux脚本的基本构成和运行原理是必要的,Linux脚本是一系列命令的组合,可通过解释器如Bash或Python执行,合理的脚本设计可以自动化复杂任务,优化系统管理,当脚本被用于反面目的时,它们可能会在用户不知情的情况下消耗大量系统资源,导致系统性能下降,甚至损坏硬件。

防御策略

1. 监测系统进程

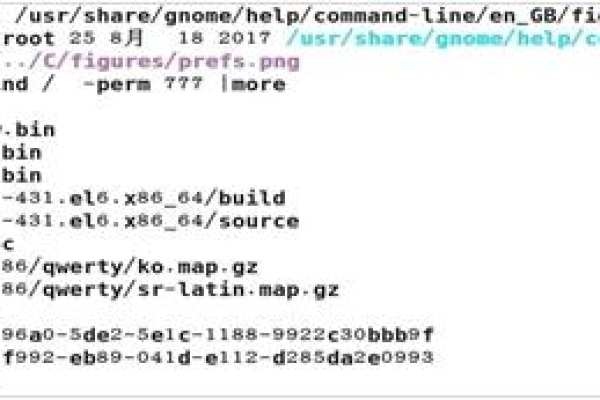

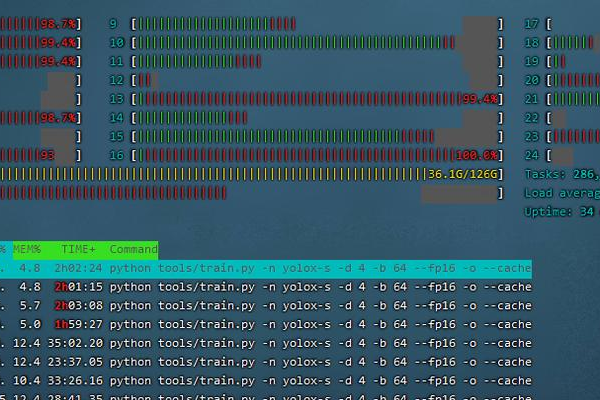

使用top命令:定期检查top命令的输出,可以观察未知或异常的CPU和内存使用情况,如发现异常,进一步调查相关进程。

分析进程细节:通过ps命令及其衍生工具(如pstree),可以获取进程的详细信息,包括启动时间和父进程,这有助于追踪潜在的反面脚本。

2. 监控硬件性能

NVIDIA显卡监控:使用nvidiasmi监控显卡的使用情况,任何异常的GPU使用率都可能指示有脚本在背地里使用您的资源。

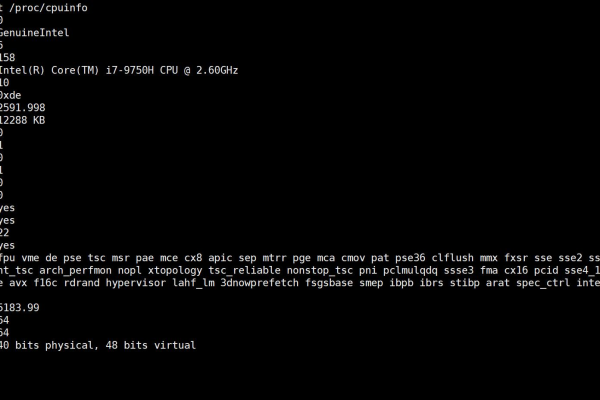

CPU和温度监控:使用lmsensors等工具来监控CPU的温度和利用率,确保不会有长时间的过度负载运行。

3. 安全设置与更新

系统更新:保持系统及软件的及时更新,安装所有安全补丁,这是防止潜在反面脚本执行的基础。

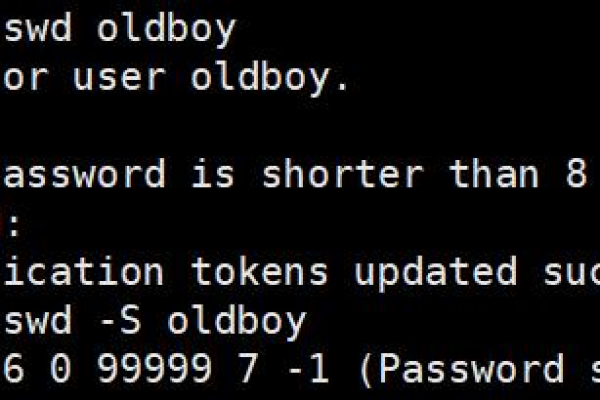

权限控制:限制不必要的系统权限,特别是对于系统关键文件夹的写权限,可以防止反面脚本的植入。

4. 安装防干扰软件

反反面软件工具:虽然Linux上的反面软件较少,但安装反反面软件工具仍然是一个预防措施。

定期扫描:定期运行防干扰扫描,检查是否有反面软件或脚本的存在。

5. 审计日志文件

系统日志:监控/var/log/下的各种日志文件,如auth.log或syslog,可能帮助识别可疑活动。

审计日志分析:使用auditd等工具,可以更详细地跟踪文件系统的变化和系统的调用情况。

实用案例

假设一个小型服务器运行了多个用户的不同服务,管理员注意到网络流量异常增高,并发现CPU经常达到高负载,通过上述监控手段,管理员发现了一个未知的进程在消耗大量资源,进一步检查该进程的启动脚本,发现其为一个加密货币挖矿程序,通过审查日志文件,管理员追踪到了一个未授权的用户尝试利用这个脚本获利,采取适当的安全措施后,管理员清除了反面软件并强化了系统安全。

FAQs

1. 如何判断我的系统是否已被植入反面挖矿脚本?

监视系统资源使用情况,特别是CPU和GPU,如果您发现系统在空闲状态下资源使用率异常高,可能是反面脚本在运行。

2. 我该如何保护我的Linux系统免受这类攻击?

定期更新系统和软件、使用强密码策略、避免授予不必要的权限、安装反反面软件工具并定期扫描系统,同时监控系统进程和硬件性能。

归纳而言,通过有效的监控、严格的权限管理和及时的安全更新,可以显著降低Linux系统遭受通过脚本进行的算力窃取的风险,一旦检测到异常行为,应立即采取行动调查和解决安全问题。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/94549.html