实用技巧:如何让安卓自动上传文件至服务器? (安卓自动上传文件到服务器)

- 行业动态

- 2024-04-19

- 6

使用第三方应用如File Transfer, AutoUpload等,设置定时任务或触发条件,即可实现安卓自动上传文件至服务器。

实用技巧:如何让安卓自动上传文件至服务器?

了解需求和环境

1、确定需要上传的文件类型和大小。

2、了解服务器的地址、端口和上传接口。

3、获取安卓设备的相关权限,如网络访问、文件读写等。

选择合适的上传工具

1、使用第三方库:如Retrofit、OkHttp等。

2、使用原生API:如HttpURLConnection等。

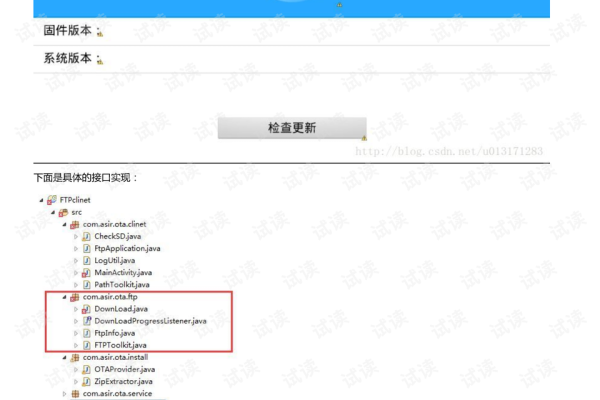

编写代码实现自动上传功能

1、创建网络请求类,封装上传接口。

2、在主线程中调用网络请求类,实现文件上传。

3、使用定时任务或后台服务实现自动上传。

优化上传过程

1、使用断点续传功能,提高上传成功率。

2、设置超时时间,避免长时间等待。

3、显示上传进度,让用户了解上传情况。

测试和调试

1、在不同的网络环境下进行测试。

2、根据测试结果调整上传参数和策略。

3、修复可能出现的问题,确保上传功能稳定可靠。

注意事项

1、保护用户隐私,不要将敏感信息上传到服务器。

2、遵守服务器端的规定,确保上传内容合规。

3、及时更新代码,以适应服务器端的变化。