服务器载入行为

- 行业动态

- 2025-03-14

- 9

服务器载入行为指未经授权,通过技术手段非规访问、控制或破坏服务器系统及数据的行为。

服务器载入行为详细说明

一、载入阶段

| 阶段 | 描述 |

| 侦查探测 | 破解首先对目标服务器进行侦查探测,寻找潜在的破绽,他们可能会使用各种工具扫描服务器的端口、检查开放的服务、识别正在运行的操作系统和应用程序等,在这一阶段,破解会收集尽可能多的信息,以评估目标的可攻击性。 |

| 渗透攻击 | 一旦发现破绽,破解就会开始进行渗透攻击,他们可能会利用破绽获取服务器的管理权限,或者在目标系统上安装后门、载入等反面程序,这些反面程序可以用来进一步控制服务器,窃取数据或发起更大规模的攻击。 |

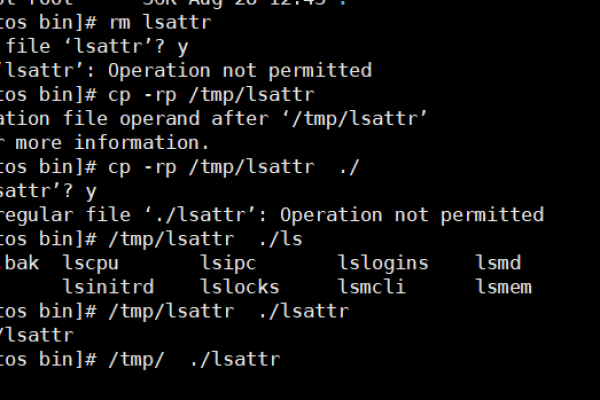

| 驻留隐蔽 | 成功渗透后,破解通常会采取措施隐藏自己的踪迹,以免被发现,他们可能会修改系统日志、清理操作痕迹、使用加密通信等方式来隐蔽自己的活动,在这一阶段,破解会潜伏下来,等待合适的时机进行更深层次的操作。 |

| 提权控制 | 随着时间的推移,破解可能会尝试提升自己的权限,以便更好地控制服务器,他们可能会利用系统破绽、配置不当等弱点来提升权限,或者利用已安装的反面程序进行横向扩散,控制更多的系统。 |

二、应对措施

| 阶段 | 应对措施 |

| 侦查探测 | 定期进行安全审计,及时修补已知破绽,限制不必要的端口和服务。 |

| 渗透攻击 | 加强系统安全防护,定期更新补丁和安全加固。 |

| 驻留隐蔽 | 定期检查系统日志,监控异常行为,及时发现和清除反面程序。 |

| 提权控制 | 加强权限管理,定期审查权限分配,及时发现和处置异常权限。 |

三、相关问题与解答

问题一:如何发现服务器被载入?

答:可以通过监控工具和日志分析来发现服务器被载入的迹象,如异常的系统资源消耗、未授权的文件访问、异常的网络流量等,也可以借助安全厂商的技术支持来进行深入分析。

问题二:服务器载入后应该如何处理?

答:一旦确认服务器被载入,应立即采取以下措施:隔离被载入的服务器,防止攻击扩散到其他系统;彻底清除载入者留下的痕迹,包括删除可疑账号、程序和文件,以及修复被改动的系统配置和文件;重新安装系统,以彻底清除可能存在的攻击源;从备份中恢复数据和配置,确保系统的正常运行,还应加强预防措施,提高服务器的安全性,防止类似事件再次发生。