ddos防御代码

- 行业动态

- 2025-02-04

- 6

在当今数字化时代,网络安全面临着诸多挑战,其中分布式拒绝服务(DDoS)攻击因其破坏力巨大而备受关注,以下是关于DDoS防御代码的相关内容:

一、常见DDoS攻击类型及原理

1、SYN Flood攻击:利用TCP三次握手过程,攻击者发送大量带有虚假源IP地址的SYN包给目标服务器,服务器会为这些请求分配资源并返回SYN+ACK包,但由于源IP是假的,服务器收不到最终的ACK确认,导致半连接队列被占满,无法接受正常用户的连接请求。

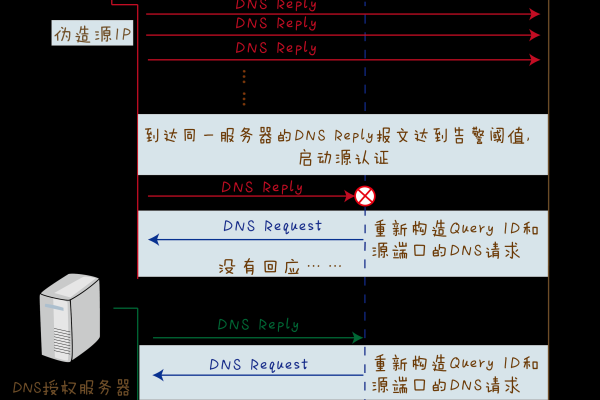

2、UDP Flood攻击:攻击者向目标主机的UDP端口发送大量伪造源IP的UDP数据包,消耗目标主机的网络带宽和处理能力,使正常的UDP服务受到影响,如DNS服务器等。

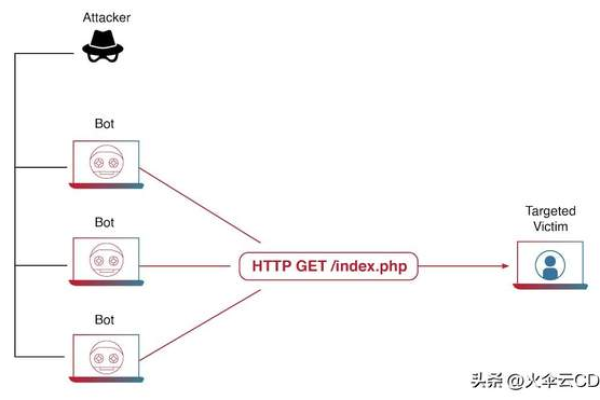

3、HTTP Flood攻击:主要针对Web应用,攻击者模拟大量用户向目标网站的HTTP服务器发送请求,耗尽服务器的资源,导致合法用户无法正常访问网站。

二、DDoS防御代码示例

1、基于iptables的防御配置

安装与配置:首先需要安装iptables工具,然后通过以下命令进行配置,设置默认TCP连接最大时长为3800秒,降低连接数:“sysctl -w net.ipv4.tcp_syncookies=1 &>/dev/null”;“sysctl -w net.ipv4.netfilter.ip_conntrack_tcp_timeout_established=3800 &>/dev/null”。

规则添加:创建syn-flood链并添加规则,限制每秒新建TCP连接的数量,防止SYN Flood攻击:“iptables -N syn-flood”;“iptables -A INPUT -p tcp –syn -j syn-flood”;“iptables -I syn-flood -p tcp -m limit –limit 3/s –limit-burst 6 -j RETU”。

2、Python实现简单的DDoS防御脚本

网络流量监控与分析:使用Python的socket库可以编写代码来监控网络流量,统计单位时间内来自同一IP地址的连接请求数量,如果超过设定的阈值,则判定为异常。

自动封禁反面IP:当检测到反面IP后,可以通过修改路由表或防火墙规则来封禁该IP,以下是一个简单的示例代码:

import os

import socket

def block_ip(ip):

os.system(f"iptables -A INPUT -s {ip} -j DROP")

def check_traffic():

connections = {}

while True:

conn, addr = s.accept()

if addr[0] in connections:

connections[addr[0]] += 1

else:

connections[addr[0]] = 1

if connections[addr[0]] > 100: # 假设阈值为100

block_ip(addr[0])

time.sleep(1)

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.bind(("0.0.0.0", 80))

s.listen(5)

check_traffic()

上述代码创建了一个监听在80端口的socket,当某个IP地址的连接数超过100时,调用block_ip函数将其封禁。

三、相关问答FAQs

1、什么是DDoS攻击?

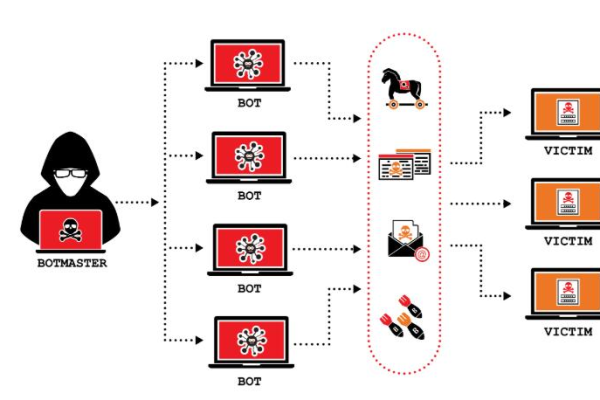

DDoS攻击即分布式拒绝服务攻击,是一种利用多台计算机同时攻击目标服务器或网络,制造大量请求使服务器过载,从而造成正常用户无法访问的攻击方式。

2、如何判断是否遭受了DDoS攻击?

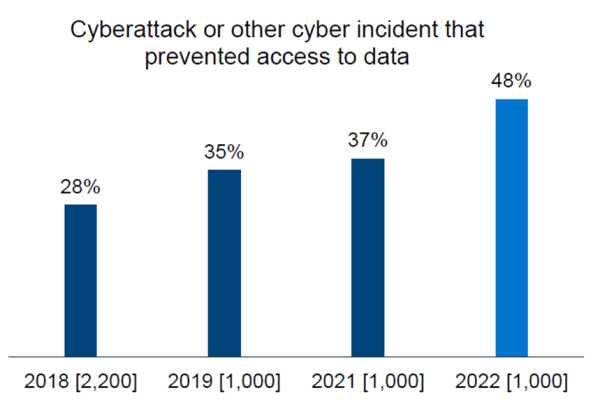

可以通过监控网络流量、系统资源使用情况以及应用程序的响应时间等来判断,如果发现网络带宽突然被大量占用、服务器CPU和内存使用率急剧上升、应用程序响应缓慢或无法访问等情况,可能是遭受了DDoS攻击。

四、小编有话说

DDoS攻击是网络安全领域的一大威胁,其形式多样且不断演变,对于企业和网站管理员来说,了解DDoS攻击的原理和防御方法至关重要,除了技术手段外,还应制定应急响应计划,定期进行安全演练,以提高应对DDoS攻击的能力,加强网络安全意识教育,避免因人为疏忽导致的安全破绽也是预防DDoS攻击的重要环节。