ddos怎么看

- 行业动态

- 2025-03-14

- 7

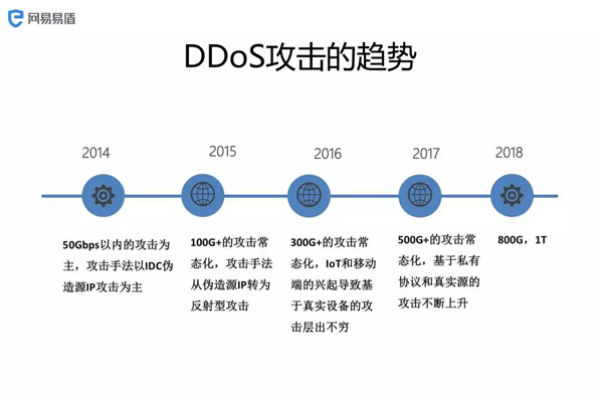

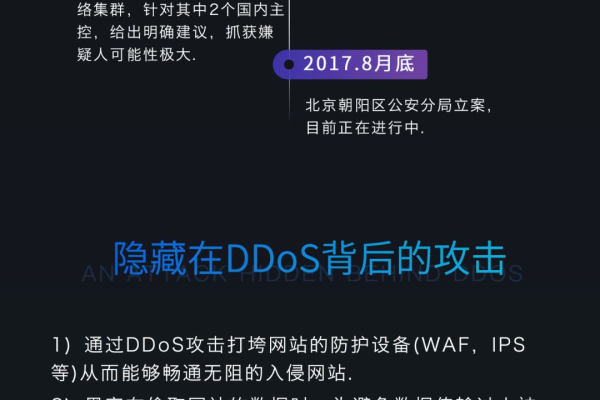

在当今数字化时代,网络安全面临着诸多挑战,其中DDoS攻击因其破坏力强、难以防范而备受关注,了解如何查看和识别DDoS攻击的迹象,对于保障网络服务的稳定性至关重要,以下将详细介绍多种查看DDoS攻击的方法:

1、网络流量分析

基线流量监测:通过建立正常流量的基线,来分析流量的变化情况,当网络流量突然超出正常范围时,可能表示发生了DDoS攻击,这种方法需要长期收集和分析网络流量数据,以确定正常的流量模式。

流量突发检测:监测短时间内的流量突发情况,例如在极短时间内出现大量请求激增,这通常是DDoS攻击的标志,这种突发流量可能会使网络带宽瞬间耗尽,导致正常用户无法访问网络服务。

2、服务器性能指标监测

CPU使用率:DDoS攻击会导致服务器的CPU使用率急剧上升,因为大量的请求需要服务器进行处理,如果发现CPU使用率长时间处于高位,甚至达到100%,可能是遭受了DDoS攻击。

内存使用率:与CPU类似,内存使用率也会在攻击期间大幅上升,当内存被大量占用时,服务器可能无法正常处理新的请求,甚至会出现系统崩溃的情况。

磁盘I/O:某些类型的DDoS攻击,如磁盘洪水攻击,会大量消耗服务器的磁盘I/O资源,监测磁盘I/O的读写速度和利用率,如果发现异常升高,可能是遭受了此类攻击。

3、请求特征分析

请求频率:监测单个IP地址或用户的请求频率,识别异常高的请求量,正常情况下,用户的请求频率会在一个合理的范围内,如果某个IP地址的请求频率过高,超出了正常范围,可能是攻击者在进行DDoS攻击。

:分析请求的内容和格式,识别不符合正常模式的请求,请求中包含无效的参数、特定的攻击字符串,或者对不存在的资源进行频繁请求等,这些都可能是DDoS攻击的表现。

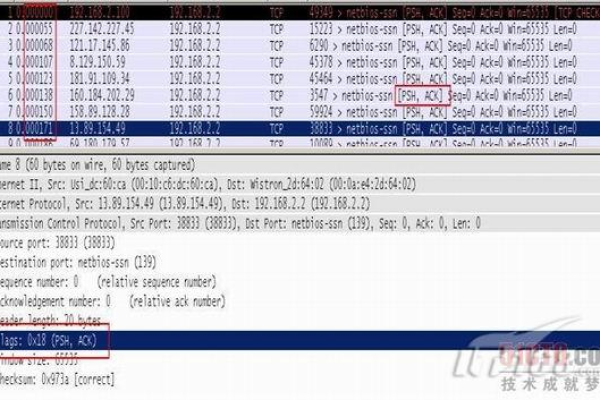

4、连接状态分析

SYN连接数:在Linux系统中,可以使用netstat -n -p | grep SYN_REC | wc -l命令来查看服务器上处于SYN_REC状态的连接数量,如果这个数量过多,可能是遭受了SYN Flood攻击。

ESTABLISHED连接数:通过netstat -ntu | grep ESTAB | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -nr命令可以检查ESTABLISHED连接的数量,如果某个IP的ESTABLISHED连接数过多,也可能是攻击者利用大量合法连接来消耗服务器资源。

5、日志分析

服务器日志:检查服务器的访问日志,查看是否有大量来自特定IP地址的请求,这些请求可能是攻击的来源,分析日志中的错误信息,看是否有与DDoS攻击相关的异常情况,如连接超时、资源耗尽等。

网络设备日志:查看路由器、防火墙等网络设备的日志,了解网络流量的流向和来源,这些设备通常会记录经过它们的数据包的信息,可以帮助确定攻击点的大致位置。

6、专业工具检测

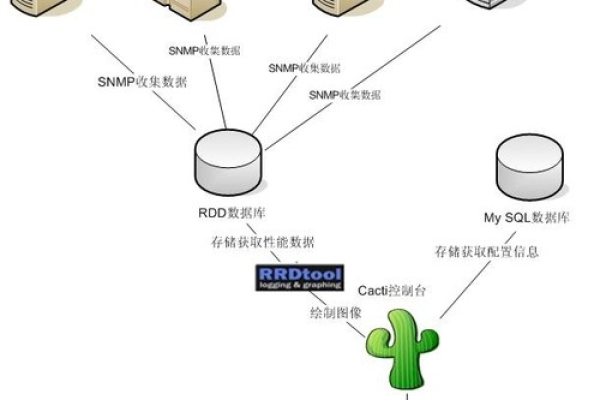

载入检测系统(IDS)和载入防御系统(IPS):IDS和IPS可以实时监测网络流量,检测到潜在的攻击行为,它们可以提供关于攻击源IP地址、攻击类型等信息,有助于确定攻击点的索引。

流量分析软件:使用专业的流量分析软件,可以对网络流量进行深入的分析,识别出异常的流量模式和攻击行为,这些软件通常具有强大的数据分析和可视化功能,可以帮助安全人员快速准确地判断是否存在DDoS攻击。

识别DDoS攻击需要综合运用多种方法,包括网络流量分析、服务器性能指标监测、请求特征分析以及连接状态分析等,借助专业工具和持续的安全监控,可以更有效地发现并应对DDoS攻击,保障网络服务的稳定性和安全性。