程序报错内存消耗

- 行业动态

- 2024-03-01

- 9

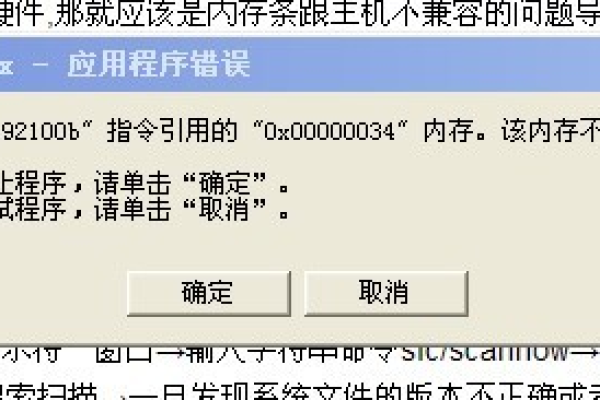

程序运行出现错误,内存消耗过高。

在程序开发过程中,遇到内存消耗过高甚至导致内存溢出的问题是比较常见的,这种情况通常会导致程序运行缓慢、崩溃或者被操作系统强制终止,下面我将详细分析程序报错内存消耗的几种可能原因及相应的解决办法。

我们需要了解程序内存消耗的几个主要方面:

1、数据结构:程序中使用的数据结构对内存的消耗有直接影响,使用不当的数组大小、过大的链表等都会导致内存占用过高。

2、代码逻辑:代码中的逻辑错误可能导致程序在运行过程中不断申请内存而无法释放,最终导致内存溢出。

3、库和框架:使用的第三方库或框架可能存在内存泄漏问题,长时间运行会导致内存消耗越来越大。

4、系统资源限制:操作系统对程序可使用的最大内存有限制,当程序尝试使用超过这个限制的内存时,会导致内存分配失败。

下面针对这些原因,给出具体的解决方法:

1、优化数据结构

使用适当大小的数组,避免申请过多不必要的内存空间。

使用内存占用更小的数据结构,如使用bitset代替bool数组。

避免在循环中创建大量临时对象,尽量使用局部变量。

2、优化代码逻辑

检查代码中的循环和递归调用,确保它们能在有限的时间内结束,避免无限循环或递归。

使用内存池或对象池技术,减少内存的频繁申请和释放。

及时释放不再使用的对象,避免内存泄漏。

3、解决库和框架的内存泄漏问题

更新第三方库或框架到最新版本,以解决已知的内存泄漏问题。

使用内存泄漏检测工具,如Valgrind、LeakSanitizer等,定位内存泄漏的具体位置。

如果问题无法解决,考虑更换其他更稳定的库或框架。

4、优化系统资源限制

优化程序代码,降低内存消耗,使其在系统资源限制范围内运行。

对于需要大量内存的任务,可以考虑使用分布式计算、分治策略等方法,将任务拆分到多个进程或机器上执行。

还有一些通用的方法可以帮助降低内存消耗:

1、使用智能指针和资源管理类,自动管理内存生命周期,减少内存泄漏。

2、避免在堆上分配大量内存,尽量使用栈内存(局部变量)。

3、对于大型数据,考虑使用外部存储(如硬盘、数据库等)代替内存存储。

4、使用内存压缩技术,如Google的snappy或Facebook的zstd等。

当遇到内存消耗过高的问题时,可以采取以下步骤进行排查:

1、使用操作系统提供的监控工具(如Linux的top、ps、vmstat等),了解程序的内存使用情况。

2、使用性能分析工具(如gprof、perf等)定位程序中的性能瓶颈。

3、使用内存分析工具(如Valgrind、LeakSanitizer等)查找内存泄漏和内存使用不当的地方。

4、通过优化代码和调整程序结构,逐步降低内存消耗。

解决程序报错内存消耗的问题需要从多个方面入手,包括优化数据结构、代码逻辑,解决库和框架的内存泄漏问题,以及优化系统资源限制等,在实际开发过程中,要时刻关注程序的内存使用情况,发现并及时解决问题,确保程序能够稳定运行。