提升网站访问速度 (云服务器快速)

- 行业动态

- 2024-02-28

- 5

提升网站访问速度关键在于优化云服务器性能,包括选择优质服务器、内容分发网络(CDN)加速、代码压缩、图片优化和数据库查询效率提升。

提升网站访问速度是提高用户体验、增加用户留存率、优化搜索引擎排名的关键,以下是一些针对如何提升网站在云服务器上的访问速度的详细技术介绍:

1、优化图片和媒体文件

图片和视频等媒体文件往往是拖慢网站加载速度的主要原因之一,可以通过压缩这些文件的大小,减少它们的分辨率来降低加载时间,使用现代格式如WebP可以进一步减小文件大小,同时保持较高的视觉质量。

2、使用CDN(内容分发网络)

CDN是一种分布式的网络服务平台,它通过将网站内容缓存到全球各地的边缘位置,来加快内容的传输速度,当用户访问网站时,CDN会从最近的节点提供内容,从而显著减少延迟。

3、启用浏览器缓存

浏览器缓存允许存储网站的某些元素,如CSS文件、JavaScript文件或图片,这样当用户再次访问网站时,浏览器就不需要重新下载这些已缓存的元素,减少了加载时间。

4、利用Gzip压缩

Gzip是一种文件压缩技术,可以减少传输文件的大小,从而提高网站的加载速度,大多数现代浏览器都支持Gzip压缩,因此这是一种有效的提速方法。

5、优化CSS和JavaScript

精简和合并CSS和JavaScript文件可以减少HTTP请求的数量,从而加快页面加载速度,移除不必要的空格、注释和代码也可以减小文件大小。

6、使用高效的编码实践

选择正确的编码语言和框架对网站性能有重要影响,PHP通常比Node.js慢,所以如果响应时间是关键因素,可能需要考虑更换到更快的语言或框架。

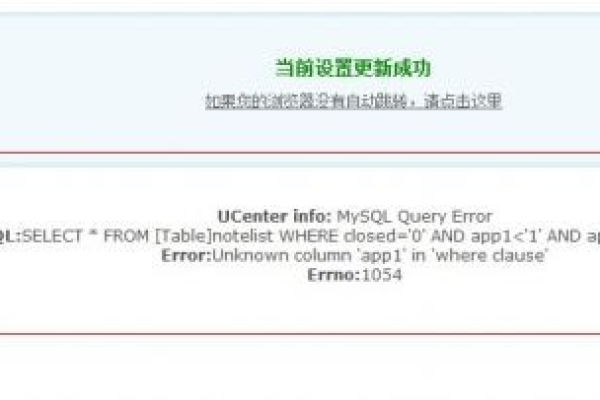

7、数据库优化

数据库查询的效率直接影响网站的响应速度,确保索引适当设置,避免复杂的嵌套查询,并定期清理和维护数据库可以提高性能。

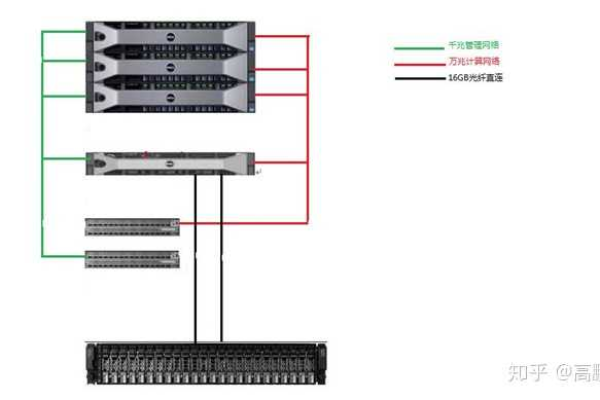

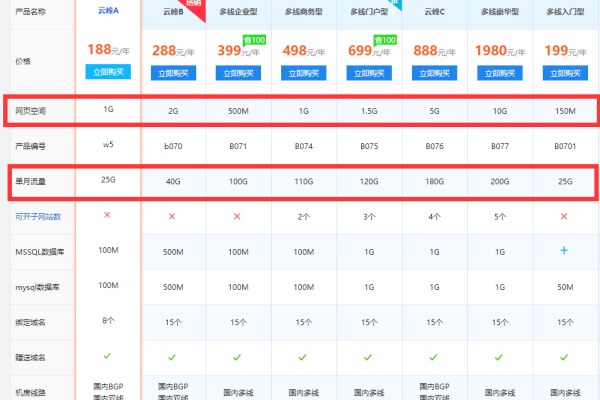

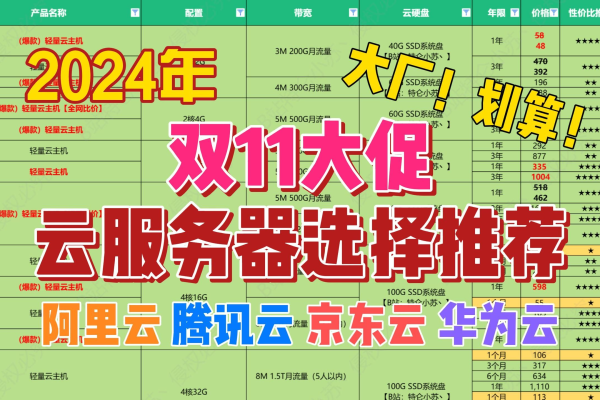

8、选择合适的云服务提供商

不同的云服务提供商在不同地区的性能可能会有差异,选择一个拥有靠近你目标受众的数据中心的提供商,可以最小化延迟并提升速度。

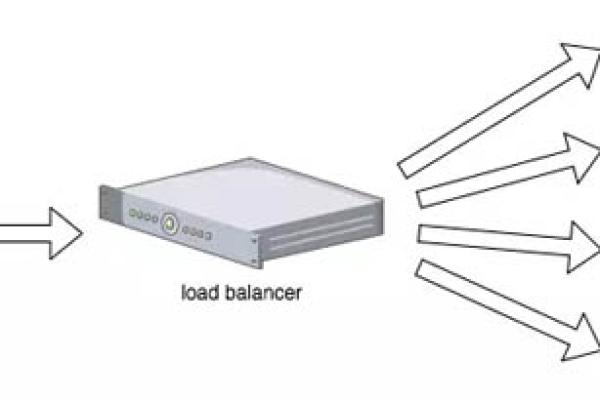

9、负载均衡

当网站流量增加时,单个服务器可能会变得不堪重负,使用负载均衡可以将流量分散到多个服务器,确保每个服务器的负载保持在最佳水平,从而维持快速的响应时间。

10、监控和分析

持续监控网站的性能可以帮助识别瓶颈和问题区域,使用各种工具和服务来跟踪加载时间和服务器响应时间,并根据收集到的数据进行优化。

相关问题与解答:

Q1: 我应该如何选择适合自己网站的CDN服务?

A1: 考虑你的网站受众所在的地理位置、CDN服务商的价格和性能、以及是否提供额外的安全和缓存功能等因素来选择CDN服务。

Q2: 如何确定哪些JavaScript和CSS文件需要优化?

A2: 使用网页性能分析工具(如Google PageSpeed Insights或GTmetrix)来识别哪些文件加载时间过长或过大,优先对这些文件进行优化。

Q3: 我的网站已经使用了Gzip压缩,为什么感觉速度没有明显提升?

A3: 有可能是由于其他因素限制了网站速度的提升,比如慢速的Web服务器或数据库查询,检查整个网站的性能来确定瓶颈所在。

Q4: 如果我的网站流量并不大,我还需要使用负载均衡吗?

A4: 对于流量不大的网站,可能不需要立即采用负载均衡,但随着流量的增长,考虑负载均衡可以提前为网站规模扩大做好准备。