vps添加域名解析

- 行业动态

- 2024-02-28

- 6

要在VPS上添加域名解析,通常需要配置DNS服务器或使用第三方DNS服务,并设置相应的A记录或CNAME记录指向你的VPS的IP地址。

VPS解析域名是指将一个域名指向特定的服务器IP地址,以便用户可以通过输入域名来访问该服务器上托管的网站,以下是在VPS上快速设置和解析域名的详细步骤:

1、购买域名和VPS

你需要从域名注册商处购买一个域名,并选择一个可靠的VPS提供商来租用服务器,确保你拥有域名的管理权限,并记下你的VPS的IP地址。

2、登录VPS控制面板

大多数VPS提供商都会提供一个控制面板(如cPanel、Plesk等),通过它你可以管理服务器上的网站,使用你的VPS账户信息登录控制面板。

3、添加域名

在控制面板中找到“域”或“网站”部分,选择添加新域名或创建新网站,输入你的域名,并根据提示完成域名的添加过程。

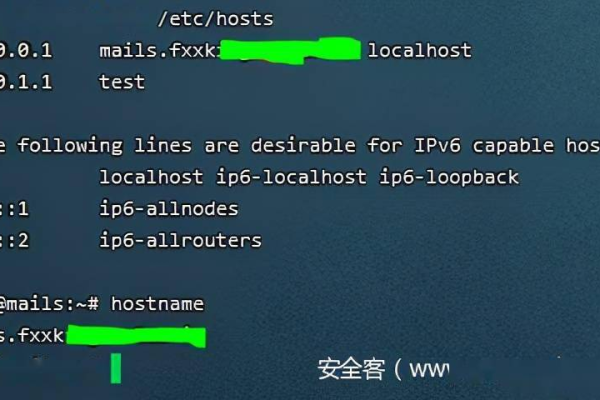

4、配置DNS记录

DNS(域名系统)记录指定了域名应指向的IP地址,在VPS控制面板中,找到DNS管理区域,添加或修改A记录,将域名指向你的VPS IP地址,如果你的域名是在其他DNS服务提供商处注册的,你需要在那里更新DNS记录。

5、上传网站文件

使用FTP客户端或控制面板的文件管理器,将你的网站文件上传到VPS上的相应目录,通常,这个目录位于/home/your_username/public_html或/var/www/vhosts/your_domain。

6、安装网站所需的软件

根据你的网站需求,可能需要安装如Apache、Nginx、PHP、MySQL等软件,在控制面板中通常有一键安装脚本或软件包管理器来帮助你安装这些软件。

7、配置SSL证书

为了保护网站数据的安全,建议为你的网站配置SSL证书,你可以获取免费的Let’s Encrypt SSL证书或购买商业证书,安装SSL证书后,确保你的网站通过https://访问。

8、测试网站

在浏览器中输入你的域名,检查网站是否按预期运行,如果遇到问题,检查DNS记录是否正确,文件是否上传到正确的位置,以及服务器软件是否正确配置。

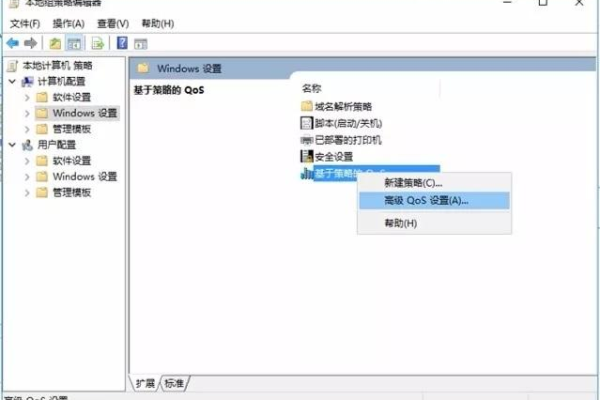

9、优化和安全设置

为了提高网站性能和安全性,可以进一步优化服务器设置,如启用缓存、设置防火墙规则、定期更新软件等。

通过以上步骤,你可以快速地在VPS上设置并解析你的域名,不过,具体的操作可能会因不同的VPS控制面板和域名注册商而有所差异。

相关问题与解答:

Q1: 我是否需要技术知识来在VPS上解析域名?

A1: 基本的计算机操作知识和对控制面板的理解是有帮助的,如果你不熟悉某些步骤,可以参考VPS提供商的文档或寻求技术支持。

Q2: 我可以在同一台VPS上托管多个网站吗?

A2: 是的,你可以在一台VPS上托管多个网站,这通常称为虚拟主机,你需要为每个网站配置独立的域名和文件夹。

Q3: 如果我的域名和VPS是在不同的公司购买的,我该如何解析域名?

A3: 你需要在购买域名的公司提供的DNS管理界面中,添加或修改A记录,将域名指向你的VPS IP地址。

Q4: 我应该如何选择VPS提供商?

A4: 在选择VPS提供商时,考虑因素包括价格、性能、可靠性、客户支持和控制面板的易用性,查看提供商的评价和用户反馈可以帮助你做出决定。