防止服务器断电

- 行业动态

- 2024-02-27

- 6

为避免服务器断电,应采取稳定电源供应措施,包括使用不间断电源(UPS)、确保电源线路稳定性,并定期检查维护。

服务器掉线报警是系统管理员经常遇到的问题之一,它可能由多种原因引起,如网络问题、硬件故障、软件错误等,避免服务器掉线报警需要采取一系列的预防措施和监控手段,以确保服务器的稳定运行,下面介绍几种常见的方法来减少或避免服务器掉线报警。

网络稳定性提升

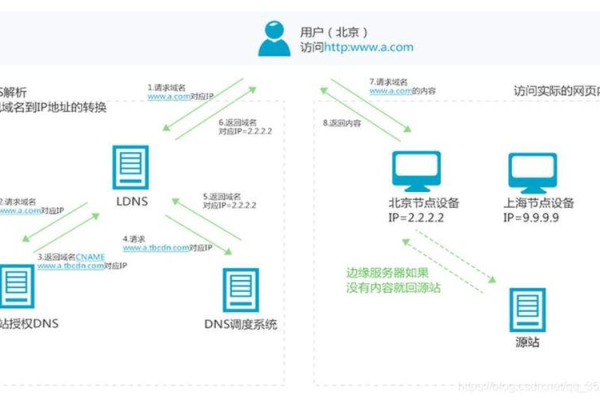

1、优化网络架构:确保网络设备(如路由器、交换机)具有足够的性能和冗余能力,以处理网络流量并防止单点故障。

2、使用高质量线路:选择信誉良好的数据中心和网络服务提供商,确保网络连接的稳定性和速度。

3、配置网络监控:部署网络监控系统,实时监控网络状态,一旦发现异常立即进行处理。

硬件检查与维护

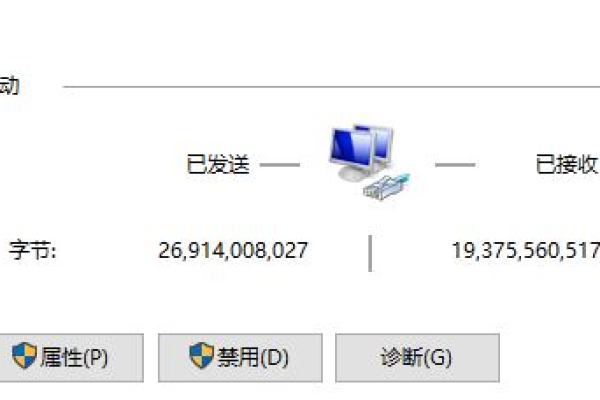

1、定期硬件检查:定时对服务器硬件进行检查和维护,包括风扇、电源、硬盘健康状态等。

2、使用冗余硬件:采用RAID磁盘阵列、双电源等冗余配置,即使部分硬件发生故障也不会导致服务器掉线。

3、温度控制:保持服务器所在环境的温度和湿度在适宜范围内,避免因过热导致的硬件故障。

软件配置与优化

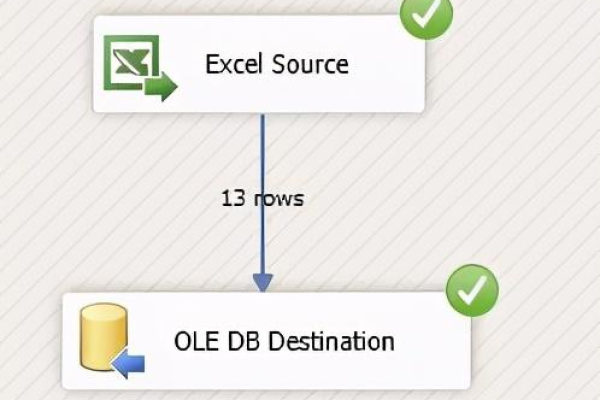

1、操作系统和服务的配置:正确配置操作系统的网络参数,以及运行的服务和应用软件的设置,确保它们能够高效稳定地运作。

2、更新和打补丁:定期更新服务器上的操作系统和应用软件,安装最新的安全补丁和性能改进,防止软件破绽导致的问题。

3、日志分析:通过分析系统和应用日志,可以及时发现潜在的问题并采取措施解决。

应急预案制定

1、备份计划:定期备份重要数据,以便在服务器出现问题时能快速恢复服务。

2、灾难恢复演练:制定详细的灾难恢复计划,并定期进行演练,确保在真正的紧急情况下能迅速响应。

3、自动化脚本:编写自动化脚本来监控系统状态并在检测到问题时自动执行恢复操作或报警。

监控与报警系统

1、部署监控系统:使用如Zabbix、Nagios等专业监控工具,对服务器的状态进行全面监控。

2、设置报警阈值:合理设置各项监控指标的报警阈值,确保在达到警戒线之前就能发现问题并进行处理。

3、即时通知机制:建立有效的报警通知机制,当服务器出现异常时能够及时通知到责任人。

相关问题与解答

Q1: 如何判断服务器掉线是由于网络问题还是服务器本身的问题?

A1: 可以通过ping命令和其他网络诊断工具检查网络连通性,如果其他设备也无法连接到服务器,则可能是网络问题;如果只有某一台机器无法连接,则可能是服务器或该机器的问题。

Q2: 服务器掉线后,如何快速定位问题所在?

A2: 首先检查网络连通性和服务器的基础运行状态,如电源、硬盘活动指示灯等,接着查看系统日志文件,分析掉线前后的错误或警告信息。

Q3: 是否有必要为小型服务器配置专业的监控系统?

A3: 对于关键业务的服务器,无论大小都建议配置监控系统,这有助于提前发现问题并减少业务中断的风险。

Q4: 如何测试灾难恢复计划的有效性?

A4: 通过模拟不同的故障场景,执行灾难恢复计划,验证数据备份的完整性和恢复过程的可行性,确保在实际发生灾难时能够按计划恢复服务。