debian虚拟机连外网

- 行业动态

- 2025-02-11

- 7

在Debian虚拟机中连接外网是一个涉及多个步骤的过程,需要正确配置网络适配器、设置静态IP地址(如果需要)、配置DNS服务器以及选择合适的网络模式,以下是详细的操作步骤和相关说明:

一、准备工作

1、确保主机网络正常:在进行虚拟机网络配置之前,首先要保证宿主机能够正常连接到外网,这是虚拟机能够访问外网的基础条件。

2、安装必要的软件工具:根据使用的虚拟机软件(如VMware、VirtualBox等),确保已经安装了相应的软件包和驱动程序,在VMware中,可能需要安装VMware Tools以获得更好的网络性能和兼容性。

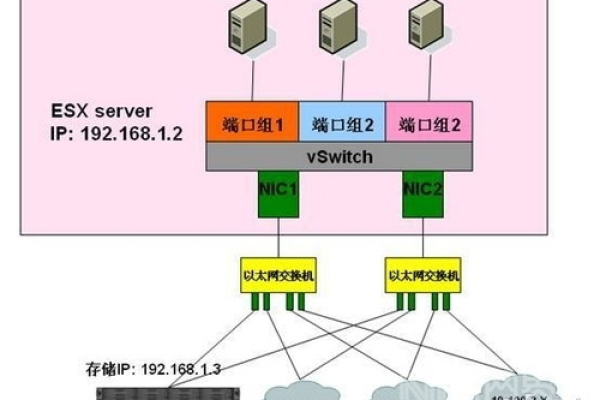

二、配置网络适配器

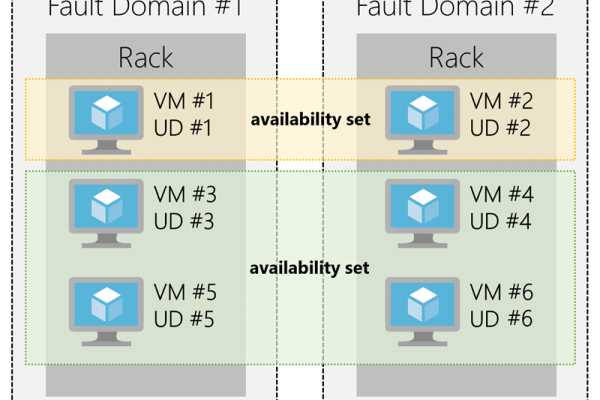

1、选择网络模式:在虚拟机软件中,通常有多种网络模式可供选择,如桥接模式、NAT模式和仅主机模式,对于Debian虚拟机连外网,推荐使用桥接模式或NAT模式。

桥接模式:使虚拟机直接接入宿主机所在的物理网络,虚拟机将获得与宿主机同一网段的IP地址,可以像宿主机一样直接访问外网。

NAT模式:通过宿主机的网络连接访问外网,但外部网络无法直接访问虚拟机,这种模式下,虚拟机的IP地址由宿主机分配。

2、配置网络适配器设置:根据选择的网络模式,进行相应的网络适配器设置。

桥接模式:在虚拟机软件中选择“桥接网络”,并指定一个物理网卡作为桥接对象。

NAT模式:在虚拟机软件中选择“网络地址转换(NAT)”作为连接模式。

三、配置虚拟机内部网络

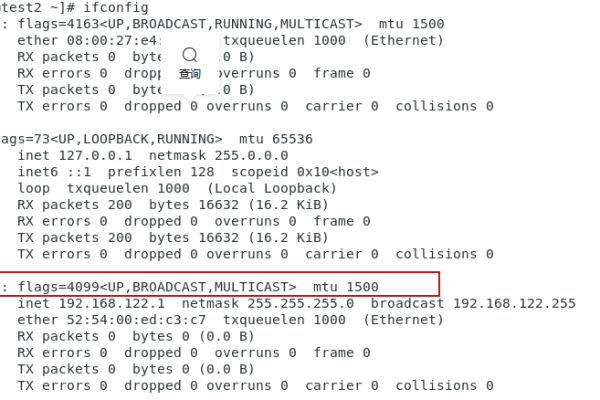

1、查看当前网络配置:在Debian虚拟机中,打开终端并使用命令查看当前的网络配置,如ifconfig或ip a,这有助于了解虚拟机当前的网络状态和IP地址分配情况。

2、编辑网络配置文件:根据需要,编辑虚拟机的网络配置文件以设置静态IP地址或其他网络参数。

对于基于Debian的系统,网络配置文件通常位于/etc/network/interfaces或/etc/netplan/目录下。

使用文本编辑器(如nano)打开相应的配置文件,并根据需要进行修改,可以设置固定的IP地址、子网掩码、网关等参数。

3、重启网络服务:在修改网络配置文件后,需要重启网络服务以使更改生效,可以使用命令sudo systemctl restart networking或sudo systemctl restart NetworkManager来重启网络服务。

四、配置DNS服务器

1、编辑resolv.conf文件:DNS服务器将域名解析为IP地址,是网络连接的基础之一,在Debian虚拟机中,可以通过编辑/etc/resolv.conf文件来配置DNS服务器地址。

使用文本编辑器打开/etc/resolv.conf文件,并添加或修改DNS服务器地址,可以使用Google的公共DNS服务器地址(8.8.8.8和8.8.4.4)作为备用DNS服务器。

2、保存并退出:在完成DNS服务器地址的编辑后,保存文件并退出编辑器。

五、测试网络连接

1、使用ping命令测试:在Debian虚拟机中,使用ping命令测试与外网的连通性,可以ping一个外部网站(如www.google.com)来检查网络是否通畅。

2、检查网络接口状态:再次使用ifconfig或ip a命令检查网络接口的状态,确保IP地址已经正确分配并且网络接口处于活动状态。

六、常见问题及解决方法

1、虚拟机无法获得IP地址:如果虚拟机无法获得IP地址,可能是由于网络适配器配置不正确或DHCP服务器未启用所致,此时可以检查网络适配器的配置是否正确,并确保虚拟机软件中的DHCP服务器已启用。

2、虚拟机能够ping通IP地址但无法解析域名:这种情况通常是DNS配置问题所致,可以检查并重新配置/etc/resolv.conf文件,确保DNS服务器地址正确无误。

通过以上步骤和注意事项,应该能够顺利地在Debian虚拟机中连接到外网,如果遇到任何问题,建议查阅相关文档或寻求专业人士的帮助。