cookie 域名

- 行业动态

- 2025-02-07

- 3

理解 Cookie 域名:作用、配置与安全实践

在 Web 开发中,Cookie 是实现用户状态管理的重要工具之一,而 Cookie 的域名(Domain)属性,直接决定了它的作用范围和跨域行为,若配置不当,可能导致安全破绽、功能异常或数据泄露,本文将深入探讨 Cookie 域名的核心机制、应用场景及最佳实践。

一、Cookie 的基本结构与作用

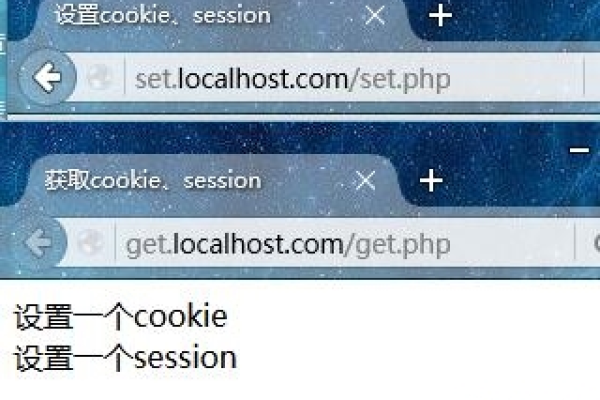

Cookie 是服务器通过 HTTP 响应头Set-Cookie 发送给客户端的一小段文本信息,浏览器会存储这些信息并在后续请求中自动回传,一个典型的 Cookie 设置示例如下:

Set-Cookie: session_id=abc123; Domain=example.com; Path=/; Secure; HttpOnly

Domain 属性定义了 Cookie 的有效域名范围。

关键点:

若未显式指定Domain,则默认为当前请求的域名(不包含子域名)。

若显式设置Domain,则 Cookie 可作用于该域名及其所有子域名(例如Domain=.example.com 支持a.example.com 和b.example.com)。

二、Domain 属性的核心规则

1、作用域匹配原则

Cookie 的域名匹配遵循“从右向左”的层级规则。

设置Domain=example.com 时,Cookie 对example.com 和sub.example.com 均有效。

但若当前域名是sub.example.com,不能设置Domain=example.org(跨主域名非规)。

2、显式与隐式配置的差异

| 配置方式 | 示例 | 有效范围 | ||

| 不指定 Domain | Domain=省略 | 仅当前域名(如a.example.com) | ||

| 显式指定 Domain | Domain=example.com | example.com 及其所有子域名 |

3、子域名的权限隔离

a.example.com 设置的 Cookie 默认无法被b.example.com 访问。

若需共享 Cookie,需显式设置Domain=example.com。

三、跨域场景与安全限制

1、SameSite 属性的影响

SameSite 属性(如Strict、Lax、None)控制 Cookie 在跨站请求中的发送行为,与Domain 配合使用可增强安全性:

Set-Cookie: auth_token=xyz; Domain=example.com; SameSite=Lax; Secure

SameSite=Strict:仅限同站请求发送。

SameSite=None:允许跨站发送,但需同时标记Secure(仅限 HTTPS)。

2、浏览器安全策略

禁止设置父域名 Cookie:sub.example.com 无法为example.com 设置 Cookie,除非服务器明确指定。

公共后缀域名限制:如.github.io 或.firebaseapp.com,浏览器会阻止子域名设置父级 Cookie,防止反面网站攻击。

四、最佳实践与常见问题

1、正确配置 Domain

场景 1:主站与子站共享登录状态

设置Domain=example.com,使www.example.com 和api.example.com 共享 Cookie。

场景 2:独立子站隔离数据

不指定 Domain,使 Cookie 仅限当前子域名(如blog.example.com)。

2、安全风险规避

避免过度放宽 Domain 范围,防止 CSRF 攻击。

敏感 Cookie 应启用HttpOnly 和Secure,并设置合理的过期时间。

3、常见误区

错误:为根域名设置 Cookie 时遗漏前导点(如Domain=example.com 而非.example.com)。

结果:现代浏览器已兼容两种写法,但显式使用.example.com 更符合历史规范。

五、调试与验证工具

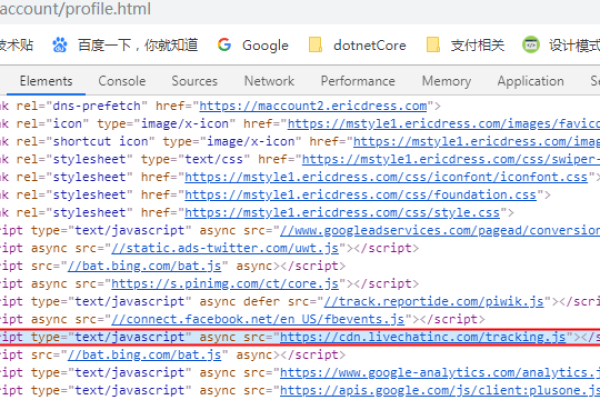

1、浏览器开发者工具

在Application > Cookies 中查看当前页面的 Cookie 及其 Domain、Path 属性。

2、在线检测工具

使用 [Cookie-Editor](https://cookie-editor.com/) 或 [SecurityHeaders.com](https://securityheaders.com/) 分析 Cookie 配置安全性。

引用说明

1、[RFC 6265: HTTP State Management Mechanism](https://tools.ietf.org/html/rfc6265)

2、[MDN Web Docs: HTTP Cookies](https://developer.mozilla.org/en-US/docs/Web/HTTP/Cookies)

3、[Google Security: SameSite Cookies Explained](https://web.dev/samesite-cookies-explained/)