如何开启服务器的域名远程桌面功能?

- 行业动态

- 2025-01-16

- 8

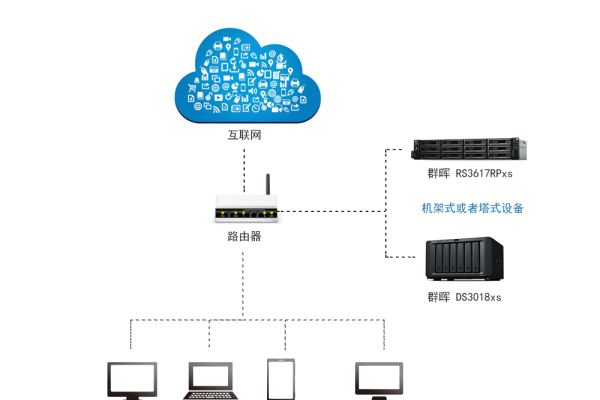

在现代网络环境中,远程桌面连接是一种非常实用的功能,它允许用户通过网络远程访问和控制另一台计算机,对于服务器管理员来说,开启域名远程桌面不仅能够提高管理效率,还能确保系统的安全性和稳定性,以下将详细介绍如何在Windows Server系统中开启域名远程桌面:

一、添加远程桌面服务

1、打开“服务器管理器”:点击“添加角色和功能”,选择“基于角色或基于功能的安装”。

2、选择安装的服务器角色:勾选“远程桌面服务”,然后继续下一步。

3、选择功能:勾选“远程桌面会话主机”和“远程桌面授权”(如果需要多用户同时登录)。

4、完成安装:确认信息后点击安装,安装完成后重启服务器。

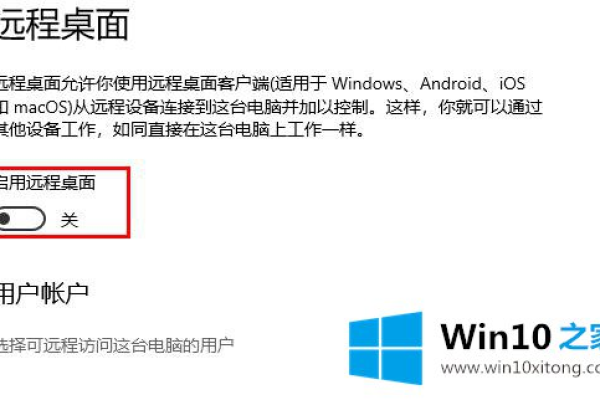

二、设置远程桌面服务

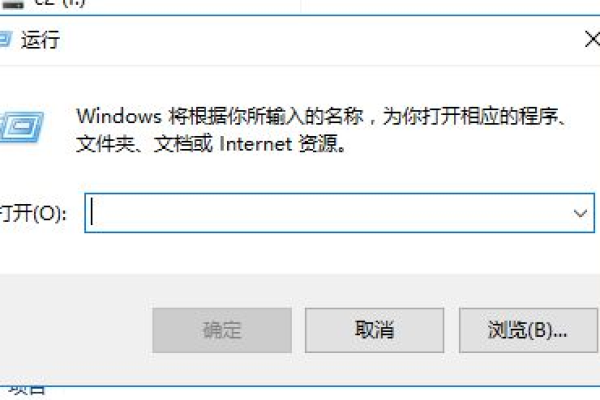

1、打开组策略编辑器:按Win+R键,输入gpedit.msc,打开组策略编辑器。

2、配置远程桌面授权模式:定位到“计算机配置–>管理模板—>Windows组件—>远程桌面服务”,双击“授权”。

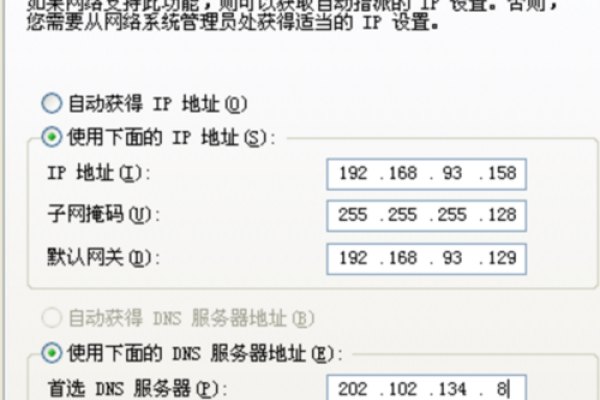

3、设置远程桌面许可证服务器:为此计算机设置指定的远程桌面许可证服务器,输入本机物理网卡实际的IP地址。

4、设置远程桌面授权模式:切换为“每用户”,取消勾选“仅允许运行使用网络级别身份验证的远程桌面的计算机连接”。

三、授权远程桌面服务

1、激活服务器:在“控制面板-系统和安全-管理工具”中找到远程桌面服务文件夹,打开“远程桌面授权管理器”。

2、激活向导:右键点击服务器,选择“激活服务器”,按照提示完成激活过程。

3、获取许可证ID:根据提示获取许可证ID,并在微软官方网站上完成激活。

4、输入许可证密钥包ID:在激活向导中输入许可证密钥包ID,完成激活。

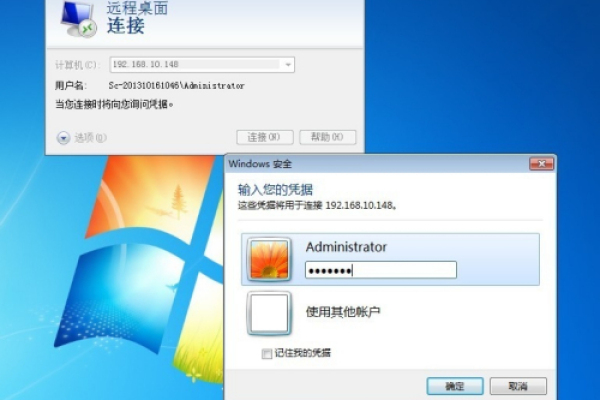

四、添加远程的用户并授予远程权限

1、创建用户账户:打开“控制面板-用户账户-管理其他账户”,点击左下角的“添加用户账户”。

2、添加用户到远程访问组:在“控制面板-系统和安全-允许远程访问”中,点击“选择用户”,将新创建的用户添加到允许远程访问的用户组中。

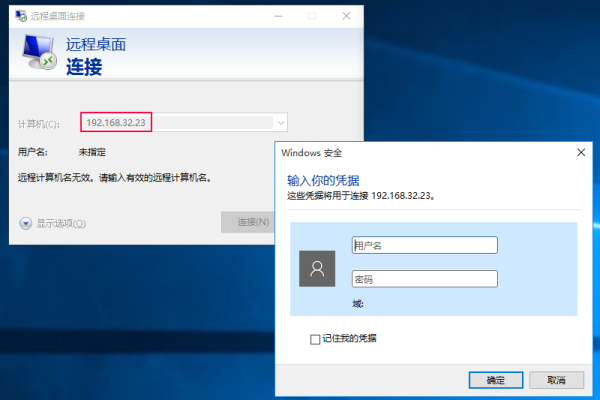

五、测试登录

1、确保网络连接:保证可以ping通服务器,或者设置服务器的防火墙规则,开放出远程桌面连接的端口3389。

2、远程登录:运行mstsc命令,输入远程服务器的IP地址和登录账户及密码,进行远程登录测试。

六、相关FAQs

1、Q: 如果远程桌面连接时提示“由于没有远程桌面授权服务器提供许可证,远程会话被中断,请跟服务器管理员联系。”怎么办?

A: 这是因为远程桌面服务未授权或授权已过期,解决方法是在服务器上打开“远程桌面授权管理器”,激活服务器并获取许可证ID,然后在微软官方网站上完成激活。

2、Q: 如何修改远程桌面的默认端口号以提高安全性?

A: 可以通过修改注册表来更改远程桌面的默认端口号,打开注册表编辑器,定位到HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp,修改PortNumber值即可。

通过以上步骤,您可以在Windows Server系统中成功开启域名远程桌面,并进行必要的配置和授权,以确保系统的稳定运行和安全管理。

各位小伙伴们,我刚刚为大家分享了有关“服务器如何开启域名远程桌面”的知识,希望对你们有所帮助。如果您还有其他相关问题需要解决,欢迎随时提出哦!