服务器怎么查看操作记录

- 行业动态

- 2025-02-27

- 2

在服务器管理中,查看操作记录是一项非常重要的任务,无论是为了审计、安全监控还是故障排查,了解谁在什么时间执行了哪些操作都是至关重要的,以下是几种常见的方法来查看服务器上的操作记录:

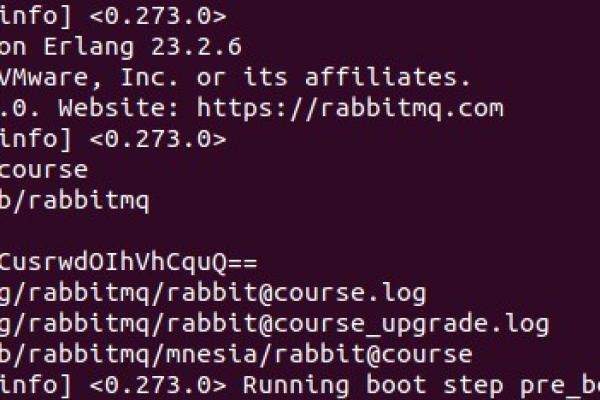

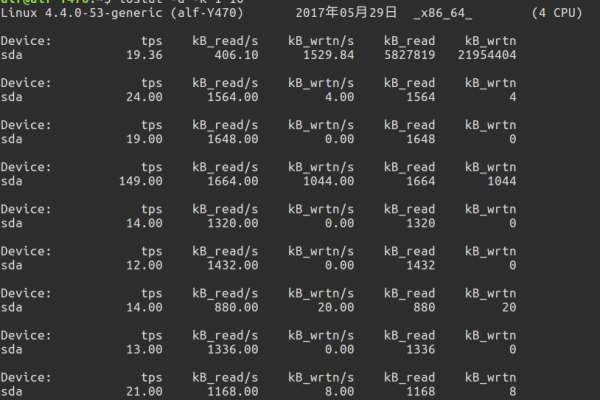

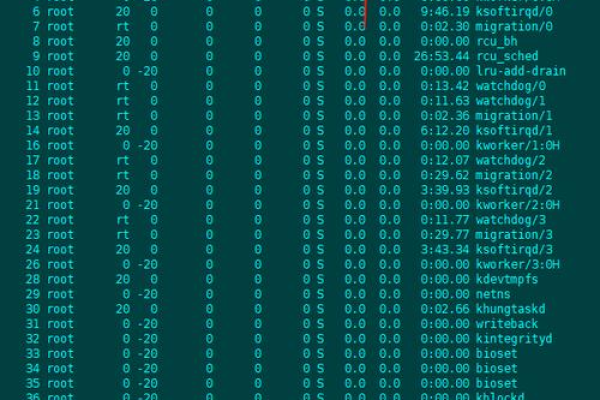

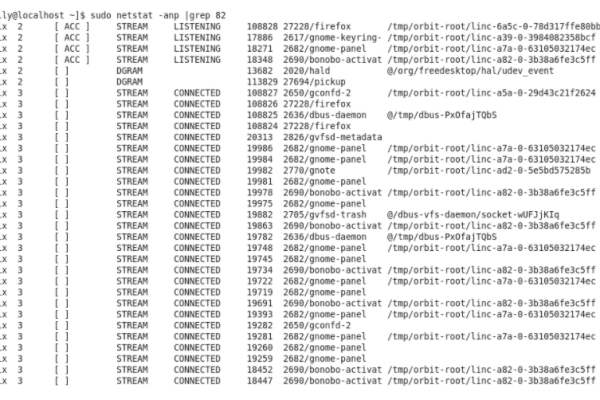

使用系统日志文件

大多数操作系统都会记录用户和系统的活动到日志文件中,以下是一些常见的日志文件及其位置:

| 日志类型 | 描述 | 位置 |

| 系统日志 | 记录系统启动、服务状态、内核消息等 | /var/log/syslog (Debian/Ubuntu), /var/log/messages (RedHat/CentOS) |

| 认证日志 | 记录用户登录、认证信息 | /var/log/auth.log (Debian/Ubuntu), /var/log/secure (RedHat/CentOS) |

| 应用日志 | 特定应用程序的日志,如Apache、MySQL等 | 通常位于/var/log目录下,具体取决于应用 |

| 计划任务日志 | 记录cron作业的执行情况 | /var/log/cron, /var/log/cron.log 或 /var/spool/cron/crontabs/[username] |

查看日志文件的命令示例:

tail -f /var/log/syslog:实时查看系统日志的新增内容。

grep "关键词" /var/log/auth.log:在认证日志中搜索特定关键词。

less /var/log/apache2/access.log:查看Apache访问日志。

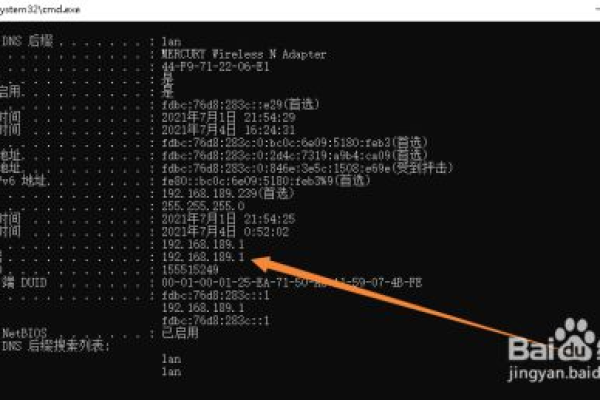

使用命令历史

如果用户是通过SSH登录并执行命令的,这些命令通常会被记录在用户的命令历史中,默认情况下,这些历史记录存储在用户的主目录下的.bash_history文件中(对于Bash shell)。

查看命令历史的命令示例:

cat ~/.bash_history:查看当前用户的命令历史。

history:显示当前会话的命令历史。

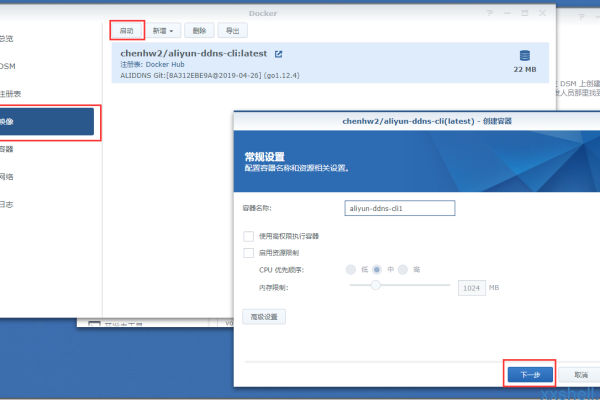

使用审计工具

对于更高级的监控和审计需求,可以使用专门的审计工具,如Auditd(Linux Audit Daemon)或第三方解决方案。

Auditd设置示例:

安装Auditd:sudo apt-get install auditd audispd-plugins(Debian/Ubuntu)。

配置审计规则,例如监控所有用户登录尝试:sudo auditctl -w /var/log/auth.log -p wa -k login-attempts。

查看审计日志:ausearch -k login-attempts。

使用数据库日志

如果服务器上运行的是数据库,如MySQL或PostgreSQL,这些数据库通常也有自己的日志机制来记录操作。

MySQL日志查看示例:

通用查询日志:记录所有执行的SQL语句,可以通过SHOW VARIABLES LIKE 'general_log%';检查是否开启,以及通过SHOW VARIABLES LIKE 'log_output';查看日志输出位置。

慢查询日志:记录执行时间超过指定阈值的查询,可以通过SHOW VARIABLES LIKE 'slow_query_log%';和SHOW VARIABLES LIKE 'long_query_time';进行配置。

使用第三方监控和审计软件

有许多第三方工具可以提供更高级的操作记录和审计功能,如Splunk、ELK Stack(Elasticsearch, Logstash, Kibana)、Graylog等,这些工具可以收集、索引和分析来自多个源的日志数据,并提供强大的搜索和可视化功能。

FAQs

Q1: 如何防止日志文件过大?

A1: 可以配置日志轮转(Logrotate),定期压缩和删除旧的日志文件,在Debian/Ubuntu上,可以通过编辑/etc/logrotate.conf和相关的配置文件来实现。

Q2: 如何保护敏感的日志信息不被未授权访问?

A2: 确保日志文件的权限设置正确,只有授权的用户才能读取,可以考虑对敏感信息进行脱敏处理,或者使用加密技术保护日志文件的安全。

小编有话说

查看服务器的操作记录是维护服务器安全和稳定的重要环节,通过合理地配置和使用上述方法,管理员可以有效地监控服务器活动,及时发现和响应潜在的安全问题,也要注意平衡审计的深度和广度与系统性能之间的关系,避免过度审计对系统造成不必要的负担。