如何在Linux环境下创建和使用VMware虚拟机镜像?

- 行业动态

- 2024-11-20

- 8

linux vmware 镜像是一种虚拟化技术,它允许用户在虚拟机上运行多个操作系统。通过使用 vmware workstation 或 vmware player,用户可以创建、管理和运行各种类型的虚拟机,包括 linux。

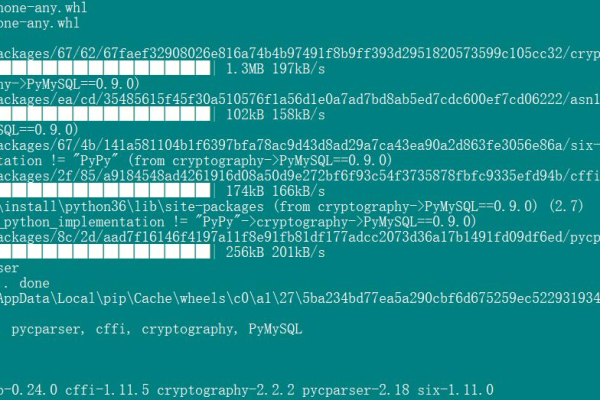

Linux VMware镜像安装与使用指南

全面解析Linux镜像在VMware中的操作步骤与常见问题解答

1、引言

Linux简介

VMware简介

2、Linux镜像下载

官方渠道

第三方网站

3、VMware安装与配置

VMware软件安装步骤

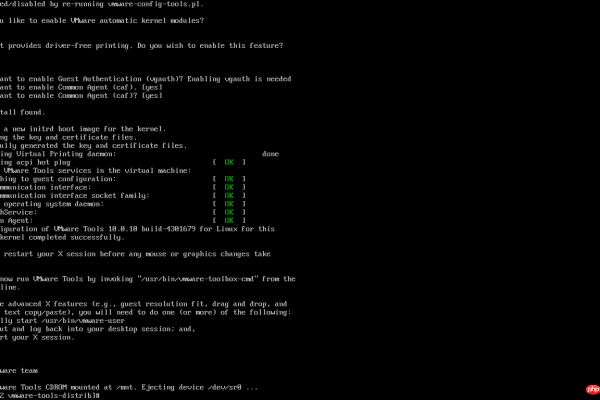

虚拟机创建流程

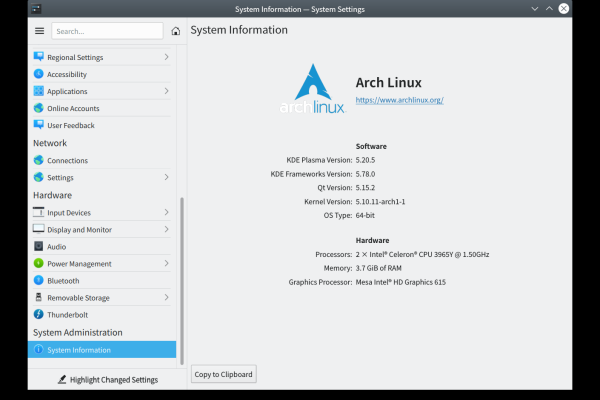

硬件兼容性设置

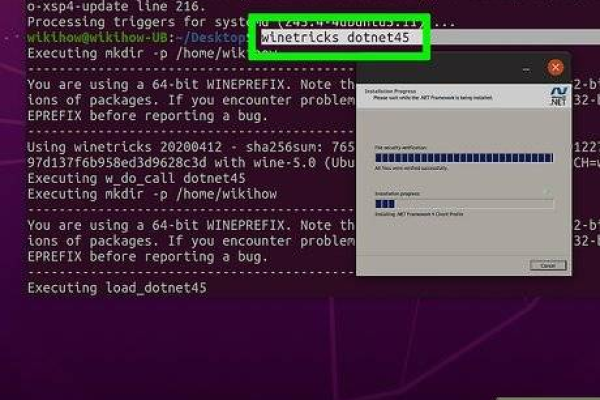

4、Linux镜像安装过程

选择ISO文件

系统安装选项配置

用户信息和密码设置

5、系统配置与优化

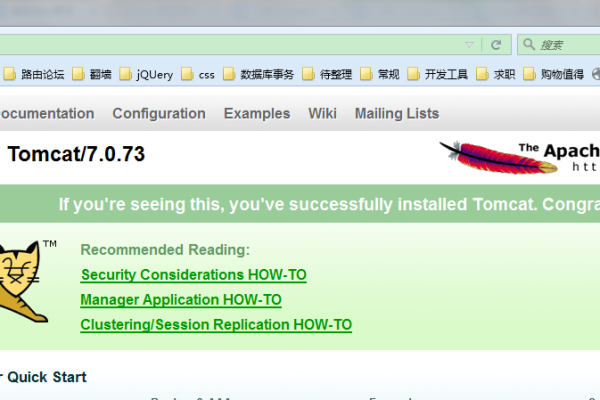

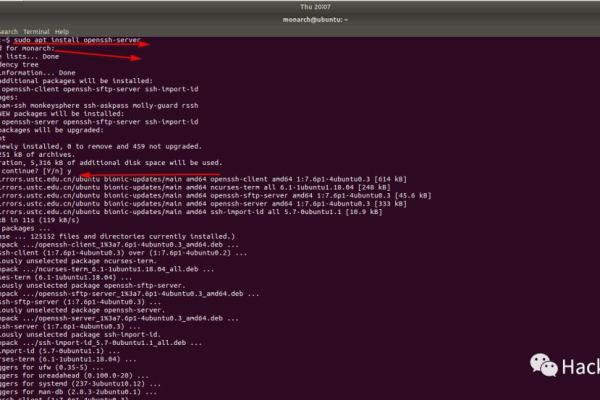

网络连接配置

磁盘空间管理

性能优化建议

6、常见故障排除

无法启动问题

网络连接问题

系统崩溃与恢复

7、归纳与展望

Linux在VMware中应用前景

未来技术发展趋势

8、FAQs

VMware如何更改虚拟机硬盘大小?

如何在VMware中挂载U盘?

到此,以上就是小编对于“linux vmware 镜像”的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位朋友在评论区讨论,给我留言。