cobalt strike cdn

- 行业动态

- 2025-03-11

- 8

Cobalt Strike 与 CDN 的关联及防护策略

一、Cobalt Strike 简介

Cobalt Strike 是一款由美国 Foundstone(现属于思科公司)开发的渗透测试工具,常被安全研究人员和红队用于模拟真实的网络攻击场景,它具备强大的横向移动能力、持久化控制机制以及灵活的插件扩展功能,能够深入目标网络进行侦察、数据窃取、权限提升等操作,其核心组件包括 Cobalt Strike Server 和 Cobalt Strike Beacon,通过特定的通信协议实现对目标系统的远程控制与交互。

二、CDN 基础原理

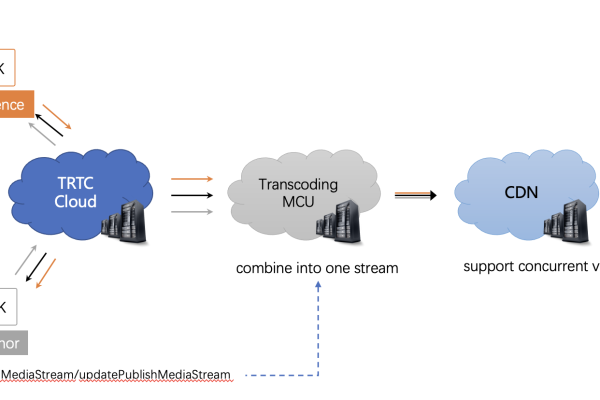

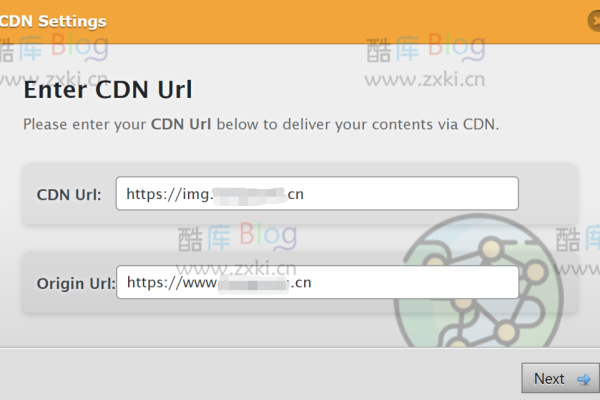

分发网络(CDN)是一种分布式服务器系统,旨在通过将内容缓存到离用户更近的节点,加速内容的交付速度,当用户请求某个资源时,CDN 会根据一系列智能调度算法,选择距离用户最近且负载较轻的节点来响应请求,而不是直接从源服务器获取数据,这大大提高了网站的访问速度和可用性,尤其在面对高流量时能有效减轻源服务器的压力。

| CDN 工作流程环节 | 描述 |

| 用户请求 | 用户发起对特定资源的访问请求,如图片、网页文件等。 |

| DNS 解析 | 本地 DNS 服务器将域名解析为 CDN 提供的全局服务器 IP 地址。 |

| 智能调度 | CDN 根据用户地理位置、网络状况等因素,确定最优的边缘节点。 |

| 边缘节点响应 | 选定的边缘节点直接向用户提供缓存的内容,若未命中则回源获取。 |

三、Cobalt Strike 利用 CDN 的潜在风险

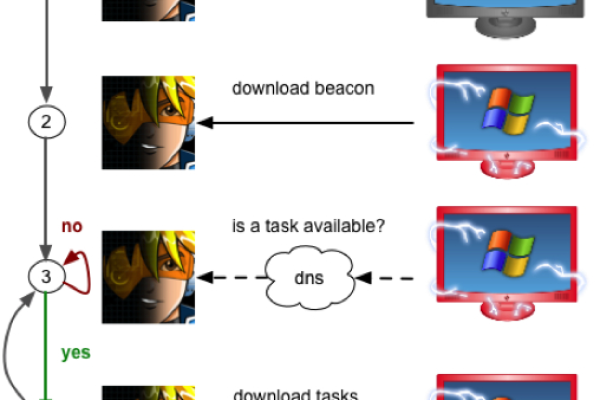

(一)流量隐匿

攻击者可能利用 CDN 的中转特性,将反面流量隐藏在正常的 CDN 流量之中,使其难以被传统的安全防护设备识别和拦截,通过伪造合法的 CDN 请求头信息,将 Cobalt Strike 的控制指令伪装成普通的网页浏览或文件下载请求,从而绕过基于签名或简单规则的防火墙检测。

(二)命令与控制(C2)通信混淆

CDN 的动态节点分配和复杂的网络拓扑结构使得追踪 C2 通信变得更加困难,攻击者可以频繁切换 CDN 节点作为 C2 服务器,每次通信使用不同的 IP 地址,使得安全人员难以确定真正的攻击源头,增加了溯源和取证的难度。

四、应对策略

(一)网络流量监测与分析

部署深度包检测(DPI)设备或利用网络安全平台的流量分析功能,对进出网络的流量进行实时监测和深度解析,通过建立异常行为模型,识别出与正常 CDN 流量模式不符的数据包,如不符合标准 CDN 协议规范、具有异常频率的特定端口访问等,及时发现潜在的 Cobalt Strike 通信迹象。

(二)加强访问控制与身份验证

在网络边界设置严格的访问控制策略,限制对内部敏感资源的访问权限,对于涉及关键系统和数据的访问,采用多因素身份验证机制,如密码 + 令牌、生物识别等,确保只有经过授权的用户和设备能够接入,定期审查和更新访问控制列表,及时撤销不必要的权限。

五、相关问题与解答

问题 1:如何区分正常 CDN 流量与被 Cobalt Strike 利用的 CDN 流量?

解答:正常 CDN 流量通常具有较为规律的行为模式,如遵循标准的 CDN 协议流程、访问的资源类型与网站业务相关(如图片、脚本、样式表等)、流量分布相对均衡且集中在常见的 CDN 节点区域,而被利用的 CDN 流量可能表现出一些异常特征,如频繁访问非常规端口、短时间内大量重复访问同一资源且无明显业务逻辑、源 IP 地址分散且与常见 CDN 节点不符、数据包大小或格式异常等,通过综合分析这些流量特征,结合机器学习算法建立行为模型,可以较为准确地识别出异常流量。

问题 2:仅仅依靠网络安全防护设备是否足以防范 Cobalt Strike 利用 CDN 的攻击?

解答:仅依靠网络安全防护设备是不够的,虽然防火墙、载入检测/预防系统(IDS/IPS)等设备能够在一定程度上检测和阻止常见的攻击行为,但 Cobalt Strike 攻击者会不断采用新的技术和方法来绕过这些防护措施,需要构建多层次的安全防护体系,包括网络层面的安全防护设备、主机层面的防干扰软件和破绽扫描工具、应用层面的代码审计和安全加固、人员安全意识培训以及安全应急响应预案等,持续关注安全情报信息,及时更新防护策略和规则,才能有效应对复杂多变的网络攻击威胁,尤其是像 Cobalt Strike 利用 CDN 这类较为隐蔽的攻击手段。