CDN挖矿组网,如何高效构建网络并实现收益最大化?

- 行业动态

- 2025-03-10

- 6

cdn挖矿组网:原理、方法与防范全解析

一、CDN挖矿

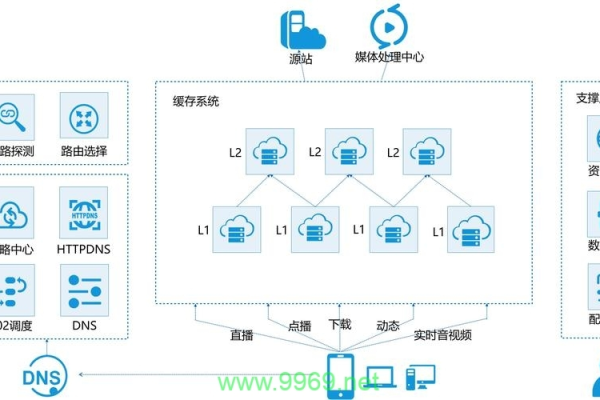

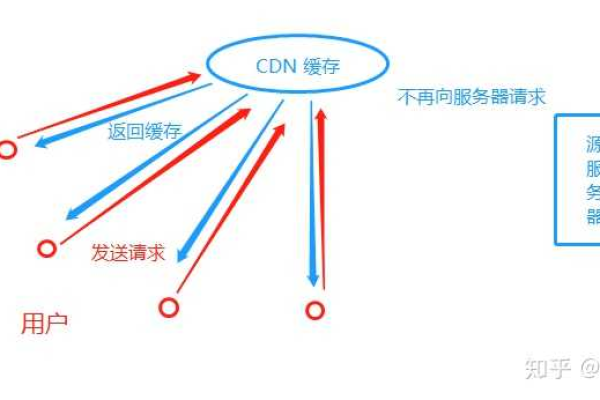

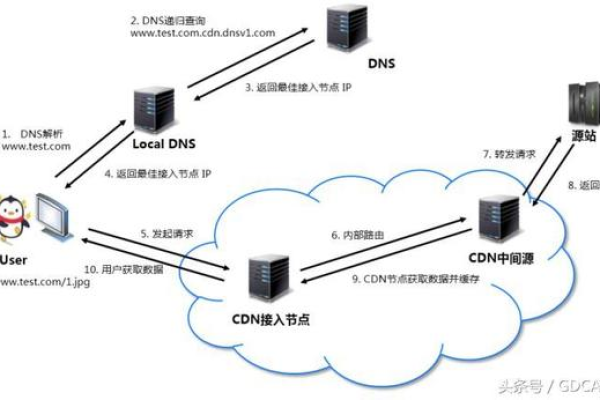

分发网络(CDN)作为一种分布式网络架构,其核心在于通过全球分布的服务器节点缓存和加速内容传输,从而提升用户访问速度和体验,近年来,不法分子利用CDN进行非规挖矿活动,给网络安全带来了严峻挑战,CDN挖矿主要通过劫持流量、注入脚本、利用边缘节点等手段,将用户设备或CDN服务器资源用于加密货币的挖掘,不仅消耗大量计算资源,还可能导致性能下降、安全风险增加等问题。

二、CDN挖矿的基本原理

1、劫持流量:攻击者通过修改DNS记录或BGP路由,将用户流量重定向到反面服务器,使其在不知情的情况下参与挖矿。

2、注入脚本:攻击者在合法网页中嵌入反面挖矿脚本,当用户访问这些网页时,脚本会在其浏览器中运行,利用用户的计算资源进行挖矿。

3、利用边缘节点:攻击者载入CDN的边缘服务器,在其上部署挖矿程序,利用这些节点的计算资源进行挖矿。

三、CDN挖矿的具体方法

1、劫持流量

DNS劫持:改动DNS记录,将用户请求指向反面服务器。

BGP劫持:改动BGP路由,将流量重定向到攻击者的网络。

2、注入脚本

跨站脚本攻击(XSS):在网页中嵌入反面JavaScript代码,利用用户的浏览器进行挖矿。

广告网络:在广告网络中投放反面广告,将挖矿脚本注入到用户的浏览器中。

3、利用边缘节点

边缘节点载入:通过破绽或弱密码载入边缘节点,并在其上部署挖矿程序。

边缘节点配置改动:改动边缘节点的配置,使其在处理用户请求时执行挖矿程序。

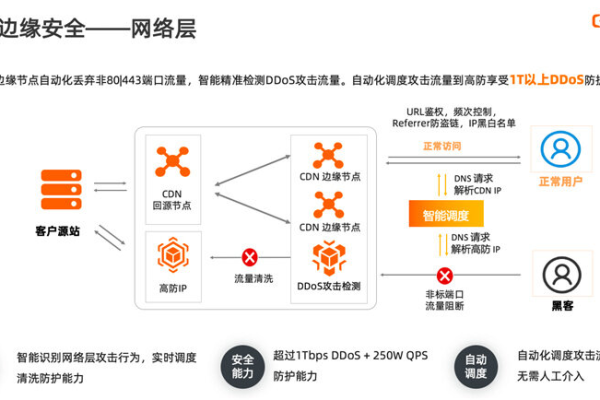

四、CDN挖矿的检测和防护

1、检测方法

流量分析:通过监控网络流量,识别异常流量模式和挖矿特征。

行为分析:监控服务器和用户终端的行为,查找异常行为模式。

2、防护措施

加强安全防护:定期更新和修补服务器破绽,使用强密码和双因素认证。

监控和响应:实时监控网络流量和行为,及时发现并响应挖矿活动。

使用专业工具:部署DDoS防护、WAF和反挖矿工具,提高系统安全性。

五、相关问题与解答

1、什么是CDN挖矿?

答:CDN挖矿是指攻击者利用CDN网络的资源(如服务器、带宽等)进行加密货币挖矿的活动,这通常涉及劫持流量、注入反面脚本或利用边缘节点等手段。

2、如何检测CDN挖矿?

答:可以通过流量分析和行为分析来检测CDN挖矿,流量分析关注网络流量中的异常模式和挖矿特征,而行为分析则监控服务器和用户终端的异常行为模式。

CDN挖矿是一种复杂且隐蔽的攻击手段,对网络安全构成了严重威胁,通过了解其原理、方法和检测防护措施,我们可以更有效地应对这一挑战,保障网络的安全稳定运行。