dede如何检测破绽

- 行业动态

- 2025-02-12

- 8

DedeCMS(织梦内容管理系统)是一个广泛使用的PHP开源网站管理系统,但由于其广泛的使用和开源性质,也成为了破解攻击的目标,以下是一些常见的DedeCMS破绽检测方法:

1、文件权限检查:确保DedeCMS的目录和文件具有正确的权限设置,目录应设置为755权限,文件应设置为644权限,可以使用命令行工具或FTP客户端来检查和修改文件权限,在Linux系统中,可以使用chmod命令来更改文件权限。

2、目录结构审查:检查DedeCMS的目录结构是否存在异常,确保没有未经授权的文件或目录被添加到系统中,特别是要关注uploads目录,因为这是用户上传文件的地方,容易被利用来上传反面脚本。

3、版本更新检查:定期检查并更新DedeCMS到最新版本,开发者会不断修复已知的安全破绽,并发布更新版本,保持系统更新可以确保你使用的是最安全的版本。

4、插件和模块审查:如果你使用了第三方插件或模块,要确保它们是来自可信赖的来源,并且经常更新,反面的插件可能会引入安全破绽。

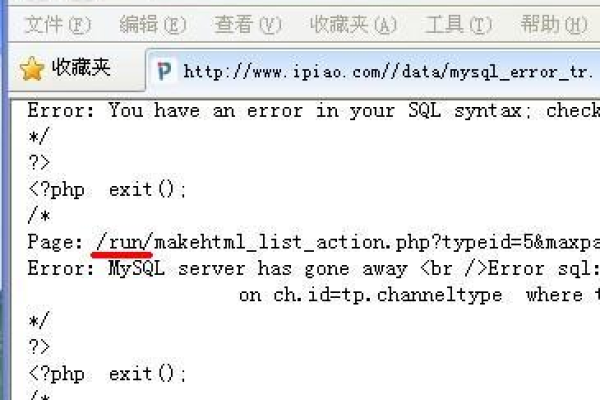

5、SQL注入检测:使用专业的工具或服务来检测SQL注入破绽,这些工具可以扫描你的网站,并尝试通过输入反面SQL语句来利用潜在的破绽。

6、XSS跨站脚本检测:XSS破绽允许攻击者在用户的浏览器上执行反面脚本,使用自动化扫描工具来检测XSS破绽,并确保所有用户输入都经过适当的过滤和验证。

7、CSRF检测:CSRF攻击迫使用户在不知情的情况下执行不需要的操作,确保你的表单包含适当的CSRF令牌,并使用自动化工具来检测CSRF破绽。

8、日志分析:定期检查服务器日志,寻找异常活动的迹象,日志文件通常会记录所有的请求和响应,可以帮助你识别潜在的载入行为。

9、安全配置检查:审查DedeCMS的安全配置选项,确保禁用了不必要的功能和服务,如果不需要会员系统,可以考虑禁用它以减少潜在的攻击面。

10、备份和恢复计划:定期备份你的网站数据和数据库,这样,即使发生安全事件,你也可以迅速恢复到正常状态。

以下是关于DedeCMS破绽检测的两个常见问题及解答:

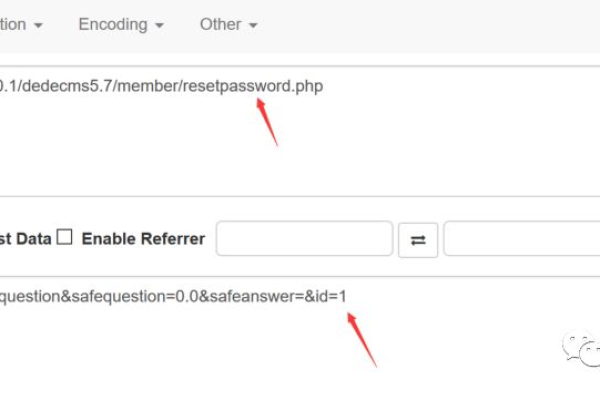

问题1:如何检测DedeCMS中的任意文件上传破绽?

答案:可以通过检查/include/dialog/select_soft_post.php文件中的代码来检测这个破绽,如果发现以下代码:

$fullfilename = $cfg_basedir.$activepath.'/'.$filename;

那么可能存在任意文件上传破绽,修复方法是将其修改为:

if (preg_match('#.(php|pl|cgi|asp|aspx|jsp|php5|php4|php3|shtm|shtml)[^a-zA-Z0-9]+$#i', trim($filename))) {

ShowMsg("你指定的文件名被系统禁止!",'javascript:;');

exit();

}

$fullfilename = $cfg_basedir.$activepath.'/'.$filename;

这样可以防止反面文件上传。

问题2:如何检测DedeCMS中的SQL注入破绽?

答案:可以通过检查/include/filter.inc.php文件中的代码来检测这个破绽,如果发现以下代码:

return $svar;

那么可能存在SQL注入破绽,修复方法是将其修改为:

return addslashes($svar);

这样可以防止SQL注入攻击。

DedeCMS的安全性至关重要,站长们务必重视起来,定期进行全面的安全检测与维护,及时发现并修复破绽,同时加强安全意识与防护措施,保障网站稳定、安全运行,为用户提供可靠的服务体验,避免因安全问题给网站带来严重后果。