如何实现服务器权限提升?

- 行业动态

- 2025-01-13

- 9

服务器提权是指通过各种手段提升当前用户在目标系统中的权限,从而获得对系统的完全控制,以下是几种常见的服务器提权方法:

1、系统破绽提权

内核破绽提权

脏牛(Dirty COW)破绽:Linux内核中的一个著名破绽,允许本地用户在没有管理员权限的情况下获取root权限,通过利用此破绽,攻击者可以在低权限用户下执行特定操作来提升权限。

其他内核破绽:如CVE-2016-5195等,攻击者可以通过这些破绽执行任意代码或覆盖内存中的特定区域来提升权限。

第三方软件破绽

SUID程序破绽:一些以root用户权限运行的程序存在配置错误,攻击者可以利用这些程序以root权限执行命令。

定时任务破绽:如果系统中的cron任务配置不当,攻击者可以通过修改这些任务以root权限执行反面命令。

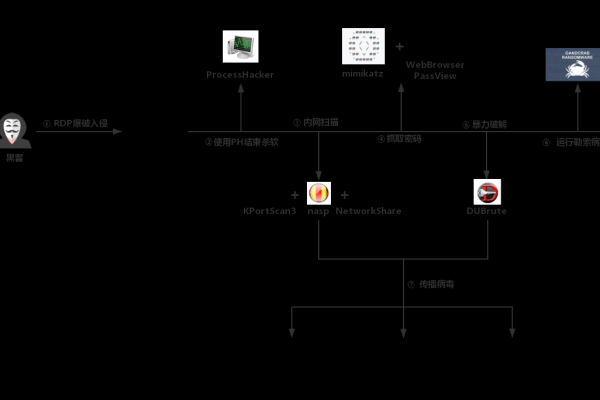

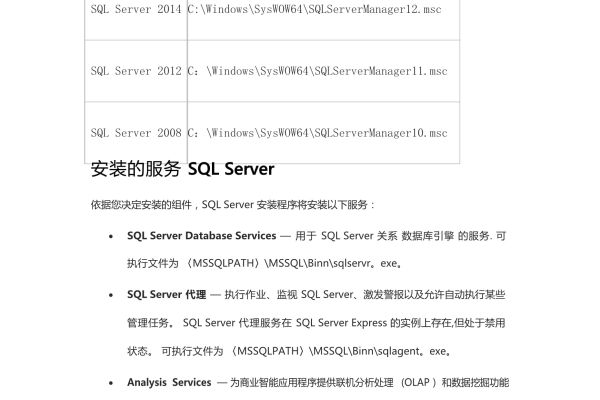

2、数据库提权

MySQL UDF提权:通过创建具有系统权限的用户定义函数(UDF),攻击者可以执行任意系统命令,这种方法需要数据库写权限,并且需要将UDF文件上传到MySQL的plugin目录中。

数据库密码复用:如果数据库的root密码与系统或其他重要服务的密码相同,攻击者可以通过爆破或其他手段获取这些密码,进而提升权限。

3、服务组件破绽提权

Web服务破绽:如Tomcat、Apache等Web服务器上的破绽,攻击者可以通过这些破绽获取高权限Shell。

FTP和SSH服务破绽:如果这些服务配置不当或存在破绽,攻击者可以通过弱口令或未授权访问等方式获取高权限账户。

4、明文密码提权

passwd和shadow文件提权:如果系统中的passwd或shadow文件权限配置不当,攻击者可以通过修改这些文件中的哈希值或直接写入明文密码来提升权限。

sudoers文件提权:如果sudoers文件配置不当,允许普通用户无需密码即可执行root命令,攻击者可以利用这一点进行提权。

5、计划任务提权

Cron任务提权:如果系统中的cron任务配置不当,攻击者可以通过修改这些任务以root权限执行反面命令。

At任务提权:类似于cron任务,如果at任务配置不当,攻击者也可以利用这些任务进行提权。

6、第三方工具提权

Metasploit:使用Metasploit框架中的模块进行提权,例如通过SUID Nmap进行交互式提权。

John the Ripper:通过爆破shadow文件中的密码哈希值来获取高权限账户的密码。

7、社会工程学提权

钓鱼攻击:通过伪造邮件或网站,诱导管理员或高权限用户输入密码,从而获取高权限账户的凭证。

内鬼协助:内部人员协助攻击者获取高权限账户的信息,从而进行提权。

8、物理访问提权

插入USB设备:通过物理接触目标服务器,插入带有反面软件的USB设备,从而获取系统控制权。

修改启动顺序:通过修改BIOS设置,使系统从攻击者控制的外部存储设备启动,从而绕过原有的安全机制。

在进行服务器提权时,还需要注意以下几点:

权限管理:确保系统中的用户和服务仅拥有完成其工作所需的最低权限,避免给予不必要的root权限。

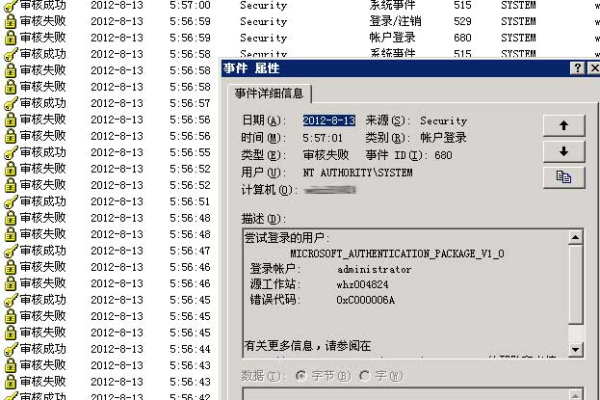

日志监控:定期检查系统日志,及时发现异常活动,防止未授权的提权行为。

补丁管理:及时应用系统和软件的安全补丁,修复已知破绽,减少被攻击的风险。

安全配置:合理配置系统和服务的安全选项,如禁用不必要的服务、限制远程访问等,降低被攻击的可能性。

服务器提权是一项复杂且风险较高的操作,需要攻击者具备深厚的技术知识和丰富的经验,防御服务器提权也需要系统管理员采取多层次的安全措施,确保系统的安全性和稳定性。