如何确认每步动态域名申请支持动态域名解析?

- 行业动态

- 2024-10-09

- 12

是的,每步动态域名申请支持动态域名解析。

每步动态域名申请支持动态域名解析,包括IPV4和IPV6的动态域名解析服务,以下是详细介绍:

1、服务类型

IPV4动态域名解析:每步提供IPV4地址的动态域名解析服务,新用户可免费使用2天。

IPV6动态域名解析:每步同样支持IPV6地址的动态域名解析服务,用户可以免费使用一个月。

2、

免费与付费服务:免费服务包括二级域名的申请和使用,而顶级域名的动态解析则需要付费,收费版本为180元/年,且有优惠方案。

技术支持:付费用户可获得24小时人工技术支持及多服务器稳定快速专用端口登录。

3、应用场景

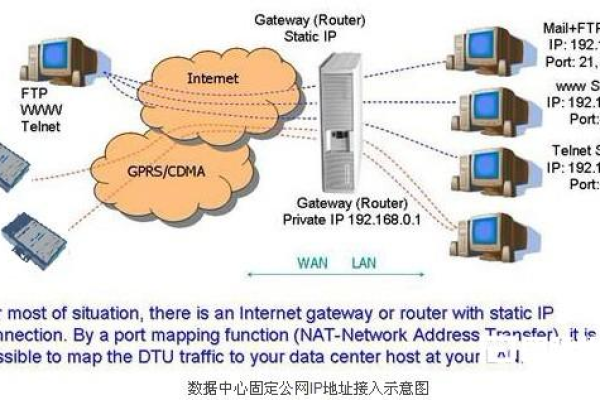

远程控制应用:通过动态域名解析,可以实现手机远程控制其他设备,如手机、机顶盒、智能电视等。

智能家居开发:支持智能家居物联网开发,绑定IPV6动态域名解析,便于控制各类智能设备。

4、技术实现

自动更新接口:每步提供自动更新动态域名的接口,方便开发者集成到自己的系统中。

脚本支持:提供Linux动态域名解析脚本,适用于路由器等设备的设置。

5、合作与定制

合作机会:每步欢迎各路由器厂家或互联网软件厂商合作,嵌入动态域名服务代码。

定制服务:提供OEM整套动态域名解析服务器和定制动态域名客户端服务。

每步动态域名申请不仅支持动态域名解析,还提供了丰富的应用场景和技术解决方案,满足不同用户的需求。

| 步骤 | 动态域名申请 | 是否支持动态域名解析 |

| 第一步:选择服务提供商 | 选择一家提供动态域名解析服务的公司。 | 是 |

| 第二步:注册账户 | 在服务提供商的网站上注册一个账户。 | 是 |

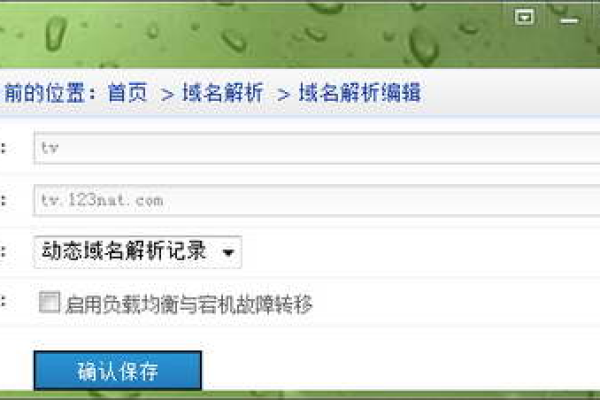

| 第三步:添加域名 | 在账户中添加需要解析的域名。 | 是 |

| 第四步:设置动态IP地址 | 通过服务提供商提供的工具或API设置您的动态IP地址。 | 是 |

| 第五步:配置DNS记录 | 在服务提供商的DNS管理界面中配置DNS记录(如A记录、CNAME记录等)。 | 是 |

| 第六步:验证配置 | 确认DNS配置无误,服务提供商通常提供验证工具。 | 是 |

| 第七步:测试动态域名解析 | 通过DNS查询工具测试动态域名解析是否正常工作。 | 是 |

| 第八步:监控和更新 | 定期检查动态域名解析的状态,并在IP地址变化时更新配置。 | 是 |