diylinux渗透系统

- 行业动态

- 2025-01-31

- 3562

在网络安全领域,DIY Linux渗透系统是一种极具挑战性和实用性的技能,它不仅要求对Linux操作系统有深入的理解,还需要掌握各种渗透测试工具和技术,下面将详细介绍如何构建一个基于Kali Linux的DIY渗透系统,包括环境准备、安装配置、基本操作以及常见问题解答。

一、环境准备

1、硬件需求:一台性能较好的计算机作为主机,建议配置至少8GB内存和200GB以上的硬盘空间,以确保系统流畅运行和足够的存储空间,还需要一个USB闪存驱动器(至少4GB),用于制作Kali Linux的启动盘。

2、下载Kali Linux镜像:访问Kali Linux官方网站(https://www.kali.org/downloads/),选择适合自己计算机架构的版本进行下载,大多数用户会选择64位版本以获得更好的性能和兼容性。

3、制作启动盘:使用Rufus等工具将下载好的Kali Linux镜像写入到USB闪存驱动器中,制作成可引导的启动盘。

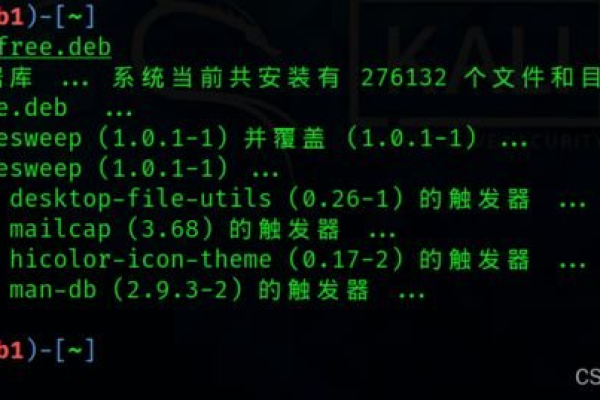

二、安装与配置

1、启动与安装:将制作好的启动盘插入计算机,重启并进入BIOS设置,将启动顺序调整为从USB设备启动,保存设置后,计算机将从USB闪存驱动器启动,进入Kali Linux的安装界面,按照提示进行分区、选择安装点等步骤,完成系统的安装。

2、更新与升级:安装完成后,首次启动系统时,建议立即执行系统更新和升级命令,以确保系统包含最新的安全补丁和软件包,在终端中输入以下命令:

sudo apt-get update && sudo apt-get upgrade -y

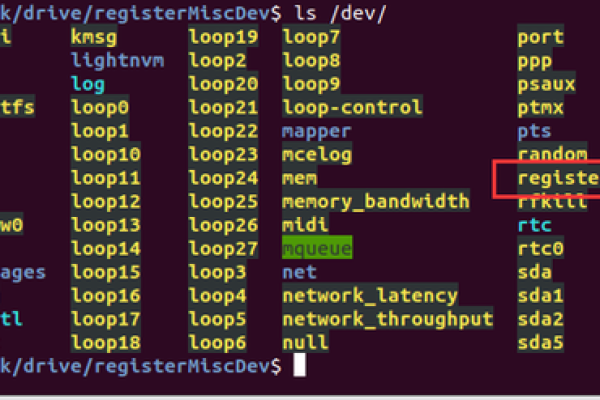

3、安装常用工具:根据个人需求和兴趣,可以安装一些常用的渗透测试工具,如Nmap、Metasploit、Burp Suite等,这些工具可以通过Kali Linux的官方源或第三方源进行安装,安装Nmap的命令如下:

sudo apt-get install nmap -y

三、基本操作与实践

1、信息收集:使用Nmap等工具进行网络扫描,收集目标系统的IP地址、开放端口、服务版本等信息,扫描目标主机的所有开放端口:

nmap -A <目标IP>

2、破绽分析:利用收集到的信息,结合破绽扫描工具(如Nessus)进行破绽分析,识别目标系统中的潜在安全破绽。

3、渗透攻击:根据破绽分析的结果,选择合适的渗透测试工具和技术进行攻击,使用Metasploit框架进行破绽利用,尝试获取目标系统的控制权。

4、后渗透:在成功渗透目标系统后,可以进行进一步的信息收集、权限提升、持久化控制等操作,以巩固对目标系统的控制。

四、FAQs

1、Q: Kali Linux与Ubuntu有什么区别?

A: Kali Linux是基于Debian和Ubuntu的衍生版本,专为渗透测试和安全研究设计,它预装了许多渗透测试工具,而Ubuntu则更侧重于通用性和易用性,对于渗透测试来说,Kali Linux提供了更专业、更全面的工具集。

2、Q: 如何避免在渗透测试中误伤自己或他人?

A: 在进行渗透测试之前,务必确保已经获得目标系统的明确授权,要仔细规划测试范围和方法,避免对非目标系统造成不必要的影响,定期备份数据也是防止数据丢失的重要措施。

通过以上步骤和注意事项,你可以成功构建一个基于Kali Linux的DIY渗透系统,并进行有效的渗透测试实践,但请记住,渗透测试是一项高风险的活动,必须在合法合规的前提下进行。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/72699.html