mjj cdn

- 行业动态

- 2025-02-13

- 3

MJJ CDN,全称是“MJJ内容分发网络”,是一种利用分布式服务器在全网各地缓存和加速网站静态资源的技术,以下是关于MJJ CDN的详细解释:

1、工作原理:

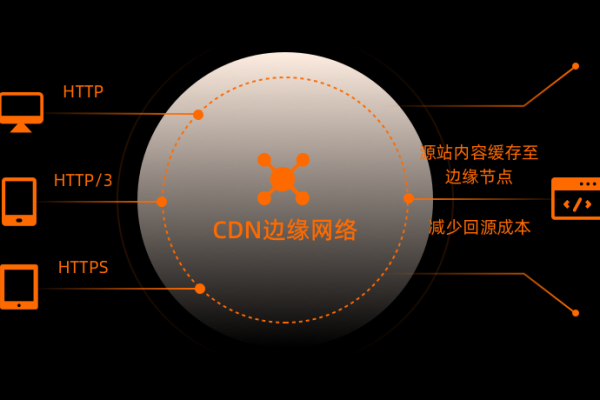

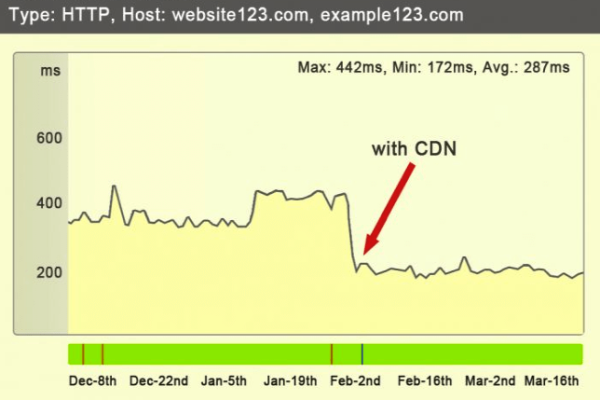

MJJ CDN通过将网站的静态资源(如图片、视频、CSS、JavaScript文件等)缓存到全球多个节点上,当用户访问网站时,这些资源会从最近的节点获取,从而大大加快了加载速度。

当用户点击网站上的内容URL后,本地DNS系统会解析域名,并将解析权交给CNAME指向的CDN专用DNS服务器,CDN DNS服务器会返回全局负载均衡设备IP地址给用户,用户向CDN全局负载均衡设备发起内容URL访问请求,该设备根据用户的IP地址和请求的内容URL选择一台合适的缓存服务器提供服务,如果缓存服务器上有用户所需的内容,则直接返回;如果没有,则向源站请求内容,直到追溯到源服务器将内容拉到本地缓存,再返回给用户。

2、优势:

提高访问速度:由于CDN将内容缓存到离用户更近的地方,用户可以更快地加载网页内容,减少了等待时间,提高了用户体验。

减轻源站压力:大部分请求在CDN节点完成,减少了对源站服务器的访问量,分担了网络流量,降低了源站服务器的压力。

提高可用性:广泛分布的CDN节点及智能冗余机制能够有效地防止破解载入,即使某个节点出现问题,也不会影响整个系统的运行。

降低成本:使用CDN可以减少带宽消耗和服务器负载,从而降低托管成本和能源消耗。

3、应用场景:

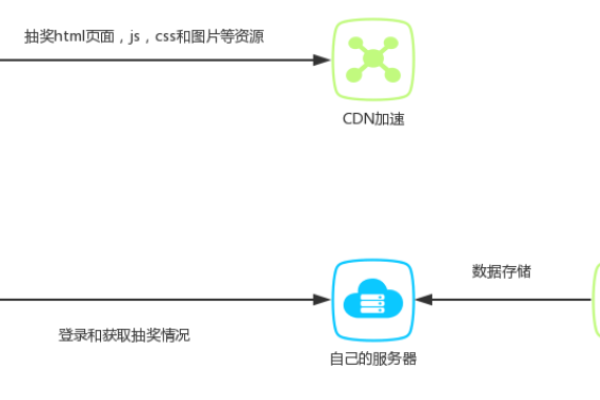

网站加速:对于大型网站或高流量网站,使用CDN可以显著提高页面加载速度,改善用户体验。

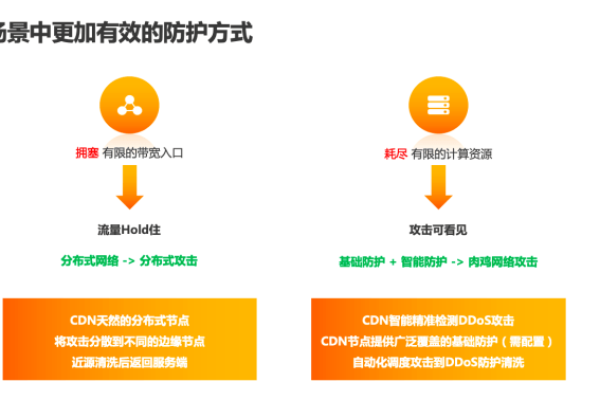

安全防护:CDN可以提供防火墙、DDoS防护等功能,保护网站免受反面攻击。

跨运营商加速:CDN可以解决不同运营商之间访问速度慢的问题,实现跨运营商、跨地域的全网覆盖。

MJJ CDN是一种强大的网络加速技术,它通过分布式缓存和智能调度,为用户提供了快速、稳定、安全的内容访问服务,在选择和使用CDN服务时,建议根据自己的实际需求和预算进行综合考虑。