Linux中的Backlog是什么?它如何影响系统性能?

- 行业动态

- 2024-11-19

- 4

backlog 通常指的是网络套接字的监听队列长度。它定义了操作系统在拒绝新连接之前,可以挂起的最大连接数。

在软件开发和项目管理中,"backlog" 是一个关键概念,它指的是所有待完成的任务、功能、修复和需求,这些任务通常被记录在一个列表中,以便团队可以有效地跟踪和管理它们的工作,在 Linux 系统中,管理 backlog 是一项重要任务,因为它直接影响到系统的性能和稳定性,本文将探讨如何在 Linux 环境中有效管理 backlog,包括使用命令行工具和脚本来监控和处理任务队列。

理解 Backlog 的概念

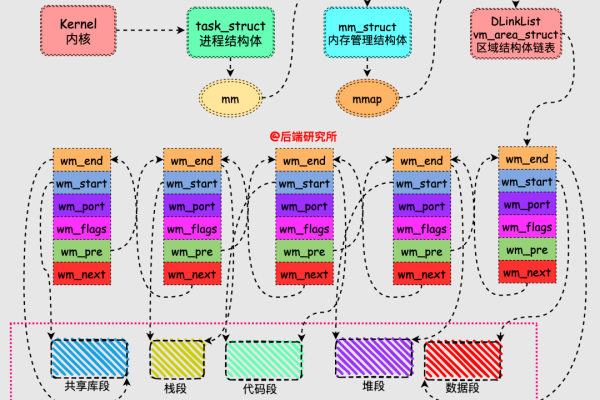

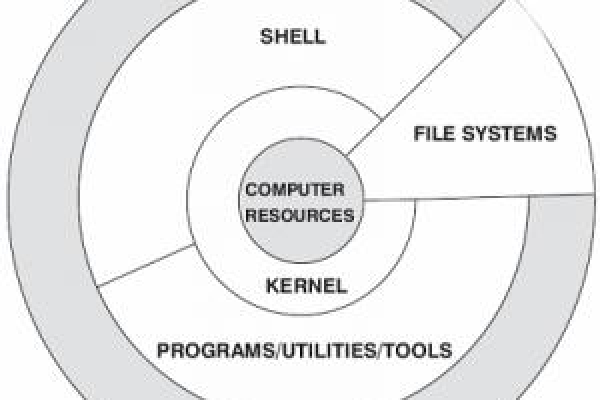

Backlog 是软件开发中的一个重要组成部分,它代表了所有尚未完成的工作项,这些工作项可能包括新功能的开发、现有功能的改进、缺陷修复以及其他技术债务,在 Linux 系统中,backlog 通常与网络子系统相关联,特别是当涉及到网络数据包的处理时。

2. Linux 中的网络 Backlog

在 Linux 网络栈中,backlog 是指等待处理的网络连接请求的数量,当服务器接收到新的连接请求时,如果内核无法立即处理这些请求,它们将被放入 backlog 队列中,这个队列的大小可以通过/proc/sys/net/core/somaxconn 文件进行配置。

监控和管理 Backlog

3.1 查看当前 Backlog

要查看当前的网络 backlog 大小,可以使用ss 命令:

ss -lnt | grep LISTEN

这将显示所有处于监听状态的端口及其对应的 backlog 大小。

3.2 调整 Backlog 大小

如果需要更改 backlog 的大小,可以编辑/proc/sys/net/core/somaxconn 文件:

echo "新的 backlog 值" > /proc/sys/net/core/somaxconn

将 backlog 大小设置为 2048:

echo "2048" > /proc/sys/net/core/somaxconn

自动化 Backlog 管理

为了确保 backlog 始终保持在最优水平,可以使用脚本自动化监控和管理过程,以下是一个示例脚本,用于定期检查并调整 backlog 大小:

#!/bin/bash

定义期望的 backlog 大小

EXPECTED_BACKLOG=2048

获取当前的 backlog 大小

CURRENT_BACKLOG=$(cat /proc/sys/net/core/somaxconn)

如果当前 backlog 不等于期望值,则进行调整

if [ "$CURRENT_BACKLOG" != "$EXPECTED_BACKLOG" ]; then

echo "$EXPECTED_BACKLOG" > /proc/sys/net/core/somaxconn

echo "Backlog size adjusted to $EXPECTED_BACKLOG"

else

echo "Backlog size is already set to $EXPECTED_BACKLOG"

fi 保存此脚本为adjust_backlog.sh,并通过 cronjob 或其他调度工具定期运行它。

常见问题解答 (FAQs)

Q1: 如何更改 Linux 中的网络 backlog 大小?

A1: 你可以通过编辑/proc/sys/net/core/somaxconn 文件来更改 backlog 大小,使用echo 命令将新的 backlog 值写入该文件即可,要将 backlog 大小设置为 3000,你可以运行:

echo "3000" > /proc/sys/net/core/somaxconn

Q2: 何时使用较大的 backlog 值?

A2: 较大的 backlog 值适用于高并发场景,web 服务器或数据库服务器,这些服务器可能会在短时间内收到大量连接请求,通过增加 backlog 大小,可以提高系统处理突发流量的能力,减少因资源不足而导致的拒绝服务(DoS)攻击的风险,需要注意的是,过大的 backlog 可能会导致内存使用量增加,因此应根据具体需求和系统资源来合理设置。

以上内容就是解答有关“backlog linux”的详细内容了,我相信这篇文章可以为您解决一些疑惑,有任何问题欢迎留言反馈,谢谢阅读。