CDN 504错误的原因及解决方法是什么?

- 行业动态

- 2025-03-09

- 5

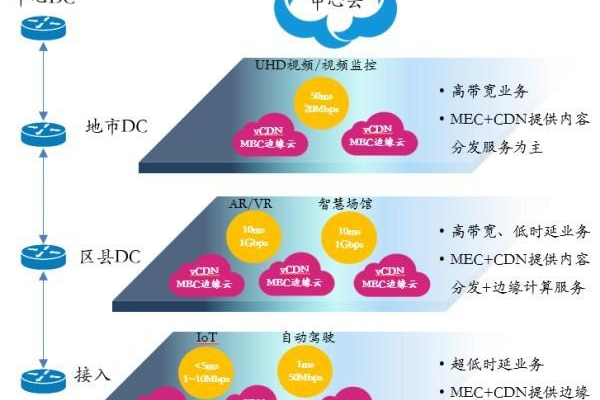

CDN(Content Delivery Network,内容分发网络)的504错误通常表示“Gateway Timeout”,即网关超时,这意味着客户端请求访问的资源在规定时间内未能从源服务器获取响应,以下是关于CDN 504错误的详细内容:

1、常见原因

源站问题

源站服务器故障:源站服务器可能因硬件故障、软件崩溃、维护等原因无法正常工作,导致无法及时响应CDN节点的请求。

源站配置错误:源站的网络配置、DNS设置、防火墙规则等可能存在错误,使得CDN节点无法正确连接到源站或访问被拒绝。

源站资源不足:当源站服务器的CPU、内存、带宽等资源使用率过高,达到饱和状态时,会导致处理请求的速度变慢甚至无法处理,从而引发超时。

网络问题

网络延迟高:CDN节点与源站之间的网络连接存在高延迟,可能是由于地理位置距离较远、网络拥塞、路由不稳定等因素导致,使得请求在传输过程中花费的时间过长,超过了CDN的默认等待时间。

网络中断:网络链路出现故障、运营商网络问题等都可能导致CDN节点与源站之间的通信中断,无法完成请求和响应的传输。

CDN配置问题

缓存策略不合理:如果CDN的缓存策略设置不当,可能会导致频繁地回源请求数据,增加源站的负载,同时也可能因为缓存未命中而延长了请求的响应时间,最终导致超时。

回源域名解析错误:CDN配置中使用的回源域名解析不正确,无法正确地将请求指向源站服务器,会导致CDN节点无法获取到有效的响应。

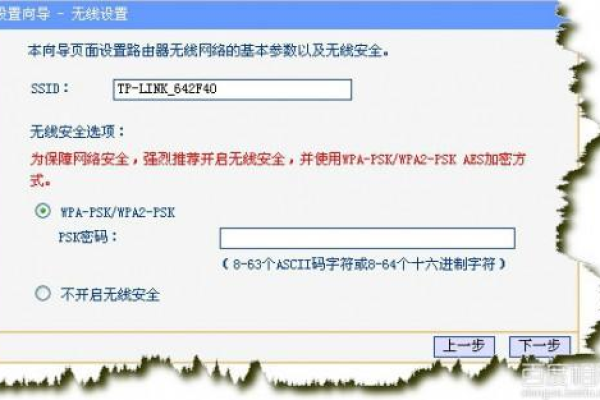

协议配置不一致:CDN节点与源站之间使用的协议不一致,例如CDN配置为HTTPS回源,但源站不支持HTTPS,或者协议版本不兼容等,会导致请求失败并返回504错误。

安全策略问题

源站安全限制:源站服务器的安全策略可能过于严格,如开启了防火墙、安全组、IP访问限制等,误将CDN节点的IP地址屏蔽,导致CDN无法访问源站。

CDN节点被误判为攻击:源站的安全机制可能会将大量的CDN节点请求误判为反面攻击,从而采取拦截措施,阻止CDN的正常访问。

2、解决方法

检查源站状态

确认服务器运行情况:通过服务器管理控制台、远程登录等方式,检查源站服务器是否正常运行,查看CPU、内存、磁盘I/O等资源的使用情况,确保服务器没有出现故障或过载。

检查网络连接:使用ping、traceroute等工具测试源站服务器的网络连通性,检查是否存在网络延迟过高或网络中断的情况。

优化源站配置

调整资源分配:根据服务器的负载情况,适当增加服务器的硬件资源,如CPU、内存、带宽等,或者优化服务器的软件配置,提高服务器的处理能力。

检查安全策略:检查源站服务器的安全组、防火墙、IP访问限制等安全策略设置,确保CDN节点的IP地址不被误屏蔽,同时避免安全策略过于严格导致正常的请求被拦截。

调整CDN配置

优化缓存策略:根据网站的业务特点和用户访问情况,合理设置CDN的缓存策略,提高缓存命中率,减少回源请求的次数。

正确配置回源域名和协议:确保CDN配置中使用的回源域名正确无误,并且与源站服务器支持的协议一致,避免因域名解析错误或协议不兼容导致的504错误。

联系技术支持:如果以上方法都无法解决问题,可以联系CDN服务提供商的技术支持团队,向他们提供详细的错误信息和排查步骤,寻求专业的帮助和指导。

CDN 504错误是一个涉及多方面因素的网络问题,需要综合考虑源站状态、网络连接、CDN配置以及安全策略等多个维度进行排查和解决。