关于SSL证书双向认证的问题与解决方案

- 行业动态

- 2025-03-07

- 9

SSL证书双向认证是一种在网络通信中用于确保客户端和服务器双方身份真实性的安全机制,以下是关于C语言实现SSL证书双向认证的详细内容:

一、基本概念

1、SSL/TLS协议:SSL(Secure Sockets Layer)及其继任者TLS(Transport Layer Security)是为网络通信提供安全及数据完整性的一种安全协议,它们通过在传输层对网络连接进行加密,防止数据被窃取或改动。

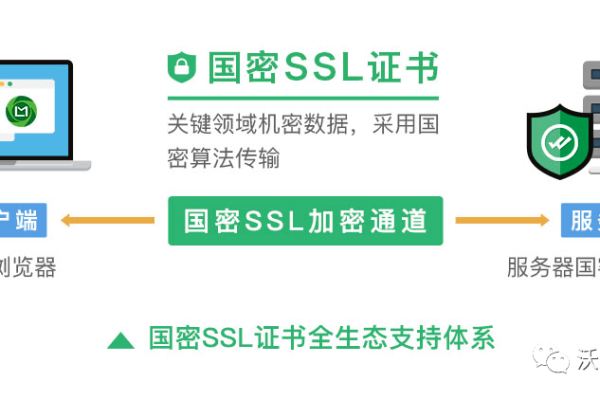

2、单向认证与双向认证:单向认证是指仅验证服务器的身份是否可靠,而双向认证则是在单向认证的基础上,增加了对客户端身份的验证,这意味着客户端和服务端都需要向对方证明自己的身份是合法的。

二、双向认证的必要性

1、增强安全性:在敏感信息交换的场景下,如网上银行、企业内网等,双向认证可以有效防止中间人攻击,确保数据传输的安全性。

2、信任建立:通过双向认证,客户端和服务器可以相互确认对方的身份,从而建立起更加可靠的信任关系。

三、双向认证的流程

1、客户端发起请求:客户端向服务器发送一个包含其SSL版本的信息、一个随机生成的数以及其他支持的加密方法的ClientHello消息。

2、服务器响应:服务器收到客户端的请求后,会返回一个包含服务器SSL版本、一个随机数、服务器证书以及可能需要的客户端证书请求的SeverHello消息,如果服务器需要验证客户端的身份,它会在这个消息中包含一个请求,要求客户端提供其证书。

3、客户端验证服务器证书:客户端收到服务器的响应后,会验证服务器证书的有效性,包括检查证书是否过期、发行服务器证书的CA是否可靠等。

4、服务器验证客户端证书:如果服务器要求验证客户端的身份,客户端会将自己的证书发送给服务器,服务器收到客户端的证书后,会进行类似的验证过程。

5、密钥协商与加密通信:一旦双方的身份都得到验证,客户端和服务器就会协商出一个用于加密通信的对称密钥,并使用这个密钥进行后续的数据传输。

四、C语言实现SSL双向认证的步骤

1、初始化OpenSSL库:在使用OpenSSL库之前,需要初始化库并加载所有的算法和错误消息,这可以通过调用SSL_library_init()、OpenSSL_add_all_algorithms()和SSL_load_error_strings()函数来完成。

2、创建SSL上下文:使用SSL_CTX_new()函数创建一个SSL上下文对象,该对象包含了所有与SSL连接相关的配置信息,对于双向认证,需要设置验证模式为SSL_VERIFY_PEER|SSL_VERIFY_FAIL_IF_NO_PEER_CERT,以要求客户端提供证书并进行验证。

3、加载证书和私钥:使用SSL_CTX_use_certificate_file()和SSL_CTX_use_PrivateKey_file()函数分别加载服务器的证书和私钥文件,同样地,如果需要验证客户端的证书,也需要加载相应的CA根证书。

4、建立TCP连接:在开始SSL握手之前,需要在客户端和服务器之间建立一个TCP连接,这通常涉及到创建套接字、绑定端口、监听连接以及接受客户端的连接请求等步骤。

5、进行SSL握手:在TCP连接建立之后,就可以开始SSL握手过程了,客户端首先发送一个ClientHello消息给服务器,然后服务器响应一个SeverHello消息,双方交换证书(如果需要的话),并进行密钥协商,双方使用协商好的密钥对通信数据进行加密和解密。

6、数据传输与关闭连接:一旦SSL握手完成并且双方都验证了对方的身份,就可以开始安全的数据传输了,当通信完成后,需要正确地关闭SSL连接并释放相关资源。

五、示例代码(简化版)

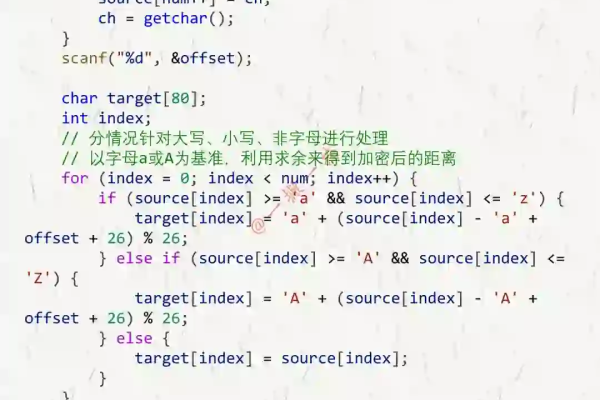

以下是一个使用C语言和OpenSSL库实现SSL双向认证的简化示例代码片段:

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <unistd.h>

#include <sys/socket.h>

#include <netinet/in.h>

#include <openssl/ssl.h>

#include <openssl/err.h>

void init_openssl() {

SSL_load_error_strings();

OpenSSL_add_ssl_algorithms();

}

void cleanup_openssl() {

EVP_cleanup();

}

SSL_CTX create_context() {

const SSL_METHOD method;

SSL_CTX ctx;

method = TLS_server_method();

ctx = SSL_CTX_new(method);

if (!ctx) {

perror("Unable to create SSL context");

ERR_print_errors_fp(stderr);

exit(EXIT_FAILURE);

}

return ctx;

}

void configure_context(SSL_CTX ctx) {

SSL_CTX_set_ecdh_auto(ctx, 1);

/ Set the key and cert /

if (SSL_CTX_use_certificate_file(ctx, "server.crt", SSL_FILETYPE_PEM) <= 0) {

ERR_print_errors_fp(stderr);

exit(EXIT_FAILURE);

}

if (SSL_CTX_use_PrivateKey_file(ctx, "server.key", SSL_FILETYPE_PEM) <= 0 ) {

ERR_print_errors_fp(stderr);

exit(EXIT_FAILURE);

}

}

int main(int argc, char argv) {

int sock;

SSL_CTX ctx;

init_openssl();

ctx = create_context();

configure_context(ctx);

sock = socket(AF_INET, SOCK_STREAM, 0);

if (sock < 0) {

perror("Unable to create socket");

exit(EXIT_FAILURE);

}

struct sockaddr_in addr;

memset(&addr, 0, sizeof(addr));

addr.sin_family = AF_INET;

addr.sin_port = htons(443);

addr.sin_addr.s_addr = htonl(INADDR_ANY);

if (bind(sock, (struct sockaddr)&addr, sizeof(addr)) < 0) {

perror("Unable to bind");

exit(EXIT_FAILURE);

}

if (listen(sock, 1) < 0) {

perror("Unable to listen");

exit(EXIT_FAILURE);

}

/ Handle connections /

while (1) {

struct sockaddr_in addr;

uint len = sizeof(addr);

SSL ssl;

int client = accept(sock, (struct sockaddr)&addr, &len);

if (client < 0) {

perror("Unable to accept");

exit(EXIT_FAILURE);

}

ssl = SSL_new(ctx);

SSL_set_fd(ssl, client);

if (SSL_accept(ssl) <= 0) {

ERR_print_errors_fp(stderr);

} else {

printf("Connection using %s

", SSL_get_cipher(ssl));

break;

}

}

close(sock);

SSL_free(ssl);

SSL_CTX_free(ctx);

cleanup_openssl();

} 代码仅为示例,实际应用中需要根据具体需求进行适当的修改和完善,为了确保安全性,还需要对证书和私钥进行妥善的管理和维护。

六、FAQs

1、问:为什么需要进行SSL双向认证?

答:SSL双向认证能够增强通信的安全性,防止中间人攻击,并确保数据传输的安全性,它不仅验证服务器的身份,还验证客户端的身份,从而建立起更加可靠的信任关系。

2、问:在C语言中实现SSL双向认证需要注意哪些事项?

答:在C语言中实现SSL双向认证时,需要注意以下几点:一是要正确初始化OpenSSL库并加载所有的算法和错误消息;二是要创建并配置SSL上下文对象;三是要正确加载服务器的证书和私钥文件;四是要在开始SSL握手之前建立TCP连接;五是要正确处理SSL握手过程中的各种可能情况;最后要在通信完成后正确关闭SSL连接并释放相关资源。