什么是syswow64?它的作用和重要性是什么?

- 行业动态

- 2024-11-02

- 2847

SYSWOW64:深入解析Windows操作系统中的32位兼容层

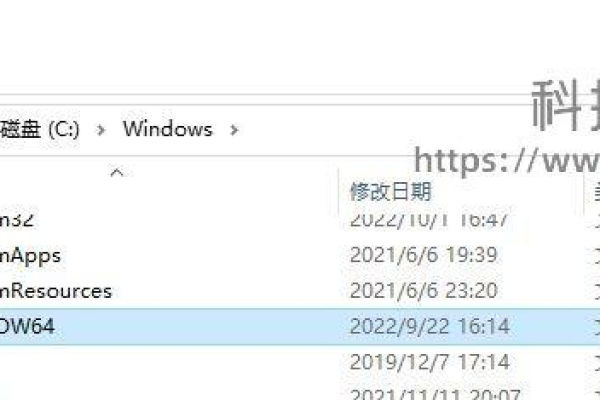

在64位Windows操作系统中,存在一个名为syswow64的特殊目录,这个目录是实现32位应用程序在64位系统上运行的关键,本文将详细探讨syswow64的功能、工作原理以及相关常见问题。

什么是SYSWOW64?

syswow64(System WOW64)是Windows操作系统中的一个子系统,它允许32位Windows应用程序在64位版本的Windows上运行。"WOW64"这个名字来源于“Windows-on-Windows 64-bit”,意味着在64位Windows上运行32位Windows应用程序。

SYSWOW64的工作原理

文件结构

syswow64目录下包含了一系列32位版本的系统文件,如.dll、.exe等,这些文件用于支持32位应用程序的运行,常见的kernel32.dll、user32.dll等都有32位版本存在于该目录下。

重定向机制

当一个32位应用程序在64位系统上运行时,Windows会使用文件系统重定向技术,当32位应用程序尝试加载一个系统DLL时,Windows会自动将其重定向到syswow64目录下对应的32位版本,而不是加载64位版本的DLL,这种机制确保了32位应用程序能够正常运行而不会因为不兼容的系统文件而崩溃。

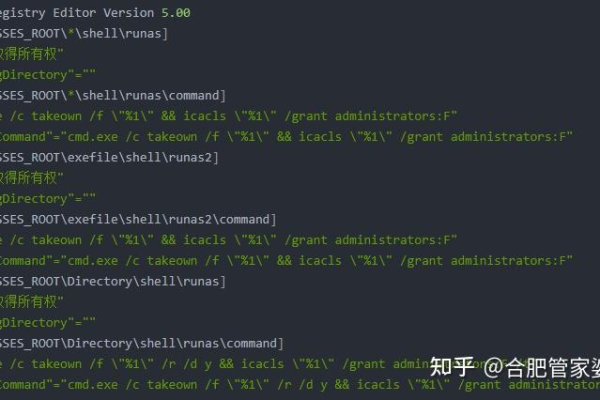

注册表重定向

与文件系统重定向类似,Windows还会对注册表进行重定向,当32位应用程序访问注册表时,它们实际上访问的是位于HKEY_LOCAL_MACHINESOFTWAREWOW6432Node下的注册表项,而不是64位应用程序使用的HKEY_LOCAL_MACHINESOFTWARE,这样做的目的是避免32位和64位应用程序之间的冲突。

SYSWOW64的优势与局限性

优势

1、兼容性:最大的优势在于提高了软件兼容性,使得大量仅支持32位的应用程序能够在64位系统上继续运行。

2、无缝过渡:对于用户而言,大多数情况下感觉不到正在使用的是32位还是64位应用程序,提供了良好的用户体验。

局限性

1、性能开销:由于需要进行文件和注册表的重定向,以及可能涉及的模拟操作,运行32位应用程序通常会比直接运行64位应用程序慢一些。

2、资源占用:每个32位进程都会占用额外的系统资源,尤其是内存,因为需要维护两套环境(32位和64位)。

如何判断是否使用了SYSWOW64

可以通过任务管理器或命令行工具来检查某个进程是否为32位并使用了syswow64,在命令提示符下输入以下命令:

tasklist /svc | findstr /c:"32"

如果输出结果中包含“* 32”,则表示该进程是一个32位进程,并且使用了syswow64。

常见问题解答(FAQs)

Q1: 为什么有些软件在64位系统上安装后仍然只能以32位模式运行?

A1: 这是因为这些软件的设计初衷可能是为了在32位系统上运行,或者开发者没有为其提供64位版本,在这种情况下,即使安装在64位系统上,它们也会通过syswow64以32位模式运行,要解决这个问题,可以尝试寻找该软件的64位版本,或者联系软件开发商询问是否有计划推出64位版本。

Q2: 使用SYSWOW64运行32位应用程序会影响系统稳定性吗?

A2: 通常情况下,使用syswow64运行32位应用程序不会影响系统的稳定性,如果存在大量的32位应用程序同时运行,可能会导致系统资源紧张,进而影响整体性能,某些特定情况下,如驱动程序不兼容或软件本身存在缺陷,可能会引起系统不稳定甚至崩溃,建议定期更新软件和驱动程序,以确保最佳兼容性和稳定性。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/6977.html