CDN伪装攻击,如何识别和防范?

- 行业动态

- 2025-03-09

- 8

什么是CDN伪装攻击

CDN(内容分发网络)伪装攻击是一种网络攻击手段,攻击者通过各种技术手段,冒充正常用户或合法请求,绕过CDN的安全防护机制,对目标网站或服务进行攻击,这种攻击方式利用了CDN系统的缓存机制和分布式特性,使得攻击流量看起来与正常用户访问无异,从而增加了攻击的隐蔽性和成功率。

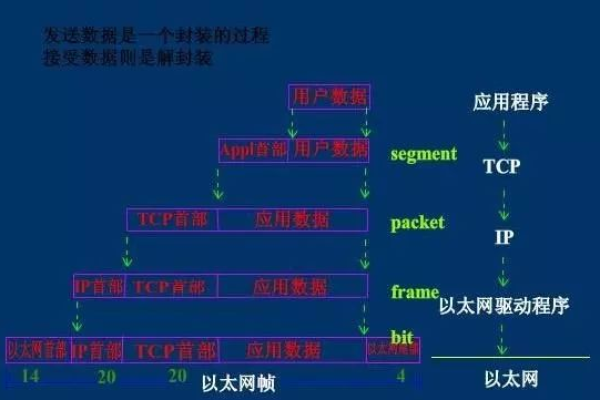

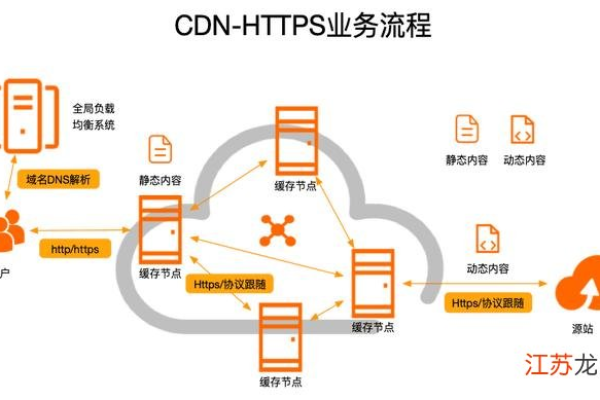

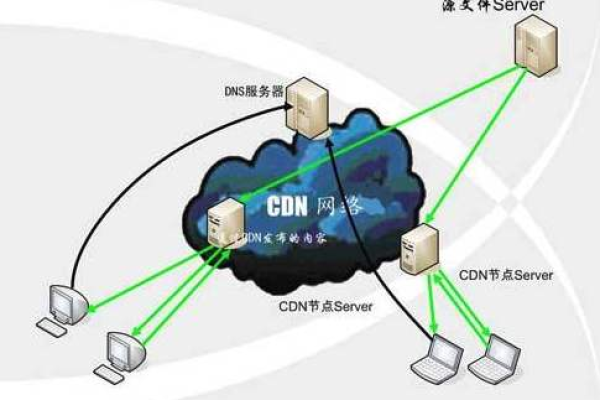

CDN的工作原理

在了解CDN伪装攻击之前,先简要回顾一下CDN的基本工作原理,CDN通过在全球多个节点部署服务器,将网站内容缓存到离用户最近的节点上,从而加快用户访问速度,减轻源服务器负担,当用户请求某个资源时,CDN会根据用户的地理位置、网络条件等因素,智能选择最优的节点提供服务。

CDN伪装攻击的原理

1、伪造请求:攻击者通过伪造HTTP请求头信息,模仿正常用户的请求行为,向CDN节点发送反面请求,这些请求可能包含反面代码、SQL注入、跨站脚本等攻击载荷,旨在窃取用户数据、改动网页内容或执行其他反面操作。

2、缓存投毒:攻击者利用CDN的缓存机制,将反面内容缓存到CDN节点上,这样,当其他用户访问相同资源时,就会从CDN节点获取到被改动的内容,从而实现攻击目的。

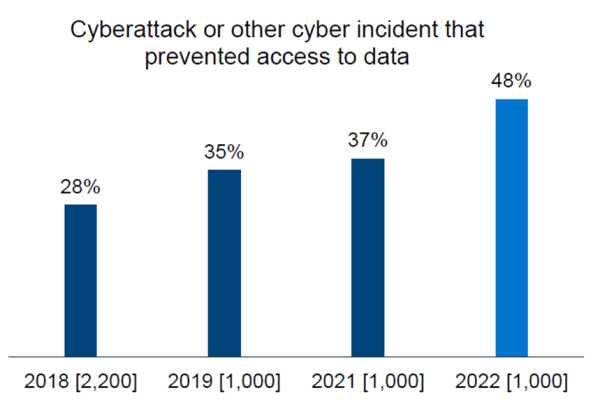

3、DDoS攻击:虽然DDoS攻击主要针对目标网站本身,但攻击者也可以利用CDN作为跳板,通过大量伪造请求消耗CDN节点的资源,进而影响目标网站的正常服务。

4、域名劫持:攻击者通过改动DNS记录或利用域名解析破绽,将用户导向反面的CDN节点或伪造的网站,从而实施钓鱼攻击或其他反面行为。

防御措施

1、加强身份验证:采用多因素认证(MFA)、OAuth2.0等现代认证协议,确保请求来源的真实性。

2、严格配置缓存策略:合理设置缓存过期时间,避免缓存敏感数据或过时内容。

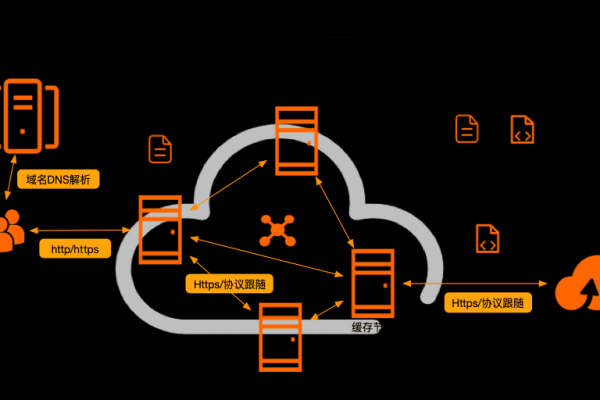

3、启用HTTPS:使用HTTPS加密协议传输数据,防止中间人攻击和数据改动。

4、实时监控与响应:部署WAF(Web应用防火墙)和IDS/IPS(载入检测/防御系统),实时监测网络流量和系统状态,及时发现并应对攻击行为。

5、定期安全审计:定期对系统进行安全审计和渗透测试,发现并修复潜在的安全破绽。

6、采用Bot管理解决方案:利用Bot管理工具识别和区分合法用户与自动化脚本之间的流量,有效防止爬虫和反面Bot的侵入。

7、建立应急响应机制:制定详细的应急预案,包括事件响应流程、数据备份与恢复计划等,以便在遭受攻击时能够迅速做出反应并降低损失。

相关问题与解答

1、问:CDN伪装攻击主要利用了哪些CDN特性的破绽?

答:CDN伪装攻击主要利用了CDN的缓存机制、分布式特性以及域名解析过程的破绽,攻击者通过伪造请求、缓存投毒、DDoS攻击和域名劫持等手段,绕过CDN的安全防护机制,对目标网站或服务进行攻击。

2、问:如何有效防御CDN伪装攻击?

答:有效防御CDN伪装攻击需要采取综合措施,包括加强身份验证、严格配置缓存策略、启用HTTPS、实时监控与响应、定期安全审计、采用Bot管理解决方案以及建立应急响应机制等,这些措施可以共同提升系统的安全性,降低被攻击的风险。