上传走cdn

- 行业动态

- 2025-03-01

- 6

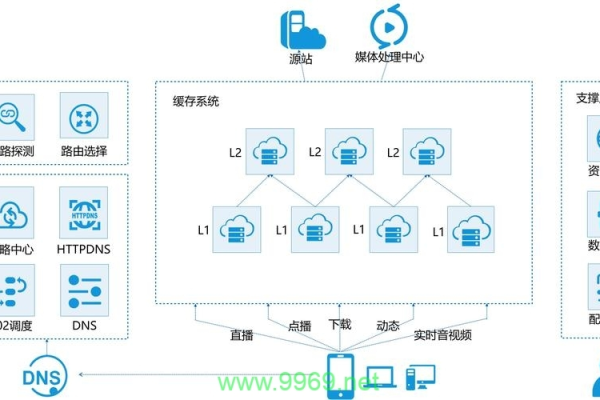

在当今数字化时代,内容分发网络(CDN)已成为提升网站性能和用户体验的关键技术,将文件上传至CDN服务器,能够显著加快文件的访问速度,减轻源服务器的负载,并提高整体系统的稳定性和安全性,以下是对如何上传文件到CDN的详细解析,包括具体步骤、方法及注意事项。

一、选择合适的CDN服务提供商

市场上存在众多CDN服务提供商,如酷盾安全(kdun.cn)CDN、阿里云CDN、Cloudflare、Akamai等,选择时需考虑以下因素:

1、覆盖范围:确保CDN服务商在你目标用户集中的地区有广泛的节点分布,以保证良好的访问速度和用户体验。

2、性能和速度:查看服务商是否提供实时监控和性能报告,了解其缓存命中率、延迟和吞吐量等指标。

3、价格和成本:根据预算选择最合适的服务商,注意隐藏费用,如超额流量费、请求费等。

4、技术支持和服务:选择提供24/7技术支持的服务商,以便在遇到问题时能及时解决。

5、可扩展性和灵活性:确保CDN服务能够满足未来业务扩展的需求,并与现有系统无缝集成。

二、配置CDN服务

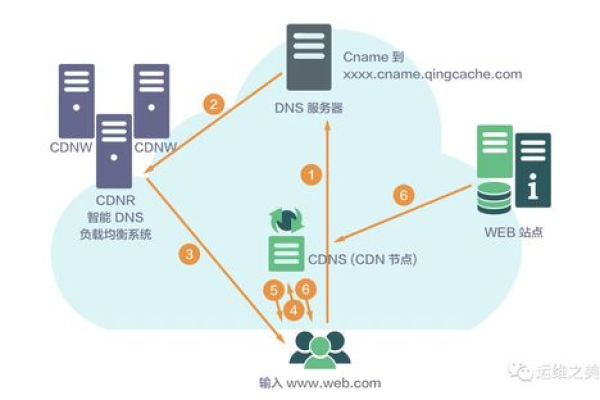

1、创建CDN加速域名:在选定的CDN服务提供商控制台中创建一个CDN加速域名,该域名将作为文件访问的入口。

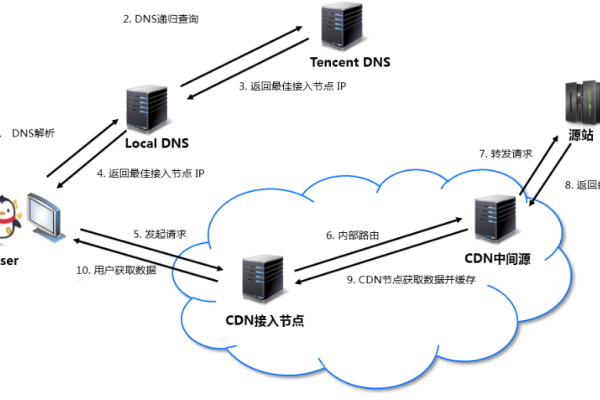

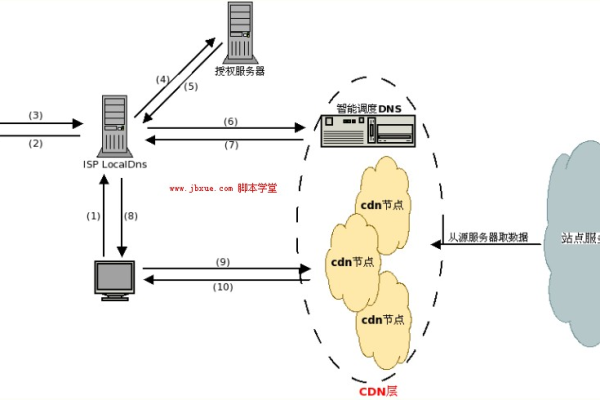

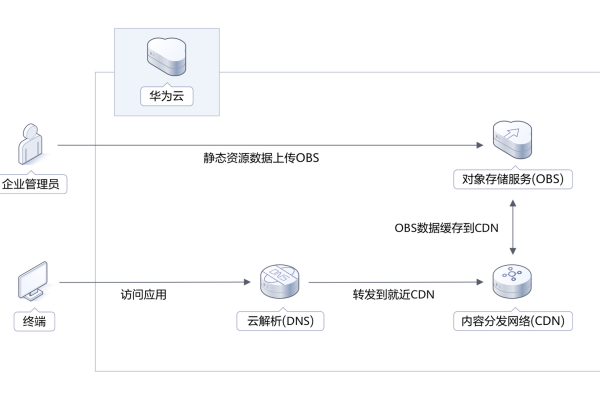

2、配置DNS解析:将CDN加速域名指向CDN服务提供商提供的CDN节点IP地址,使用户访问加速域名时请求被转发到最近的CDN节点。

3、设置缓存规则:根据文件类型和更新频率配置合理的缓存策略,如静态资源可设置较长缓存时间,动态内容则设置较短缓存时间或不缓存。

三、上传文件到CDN服务器

1、通过CDN管理工具上传:大部分CDN服务商提供管理控制台,登录后找到上传功能,选择文件并点击上传即可。

2、使用FTP上传:许多CDN服务商支持FTP协议,使用FTP客户端软件(如FileZilla),输入服务器地址、用户名和密码后连接,将文件拖拽到远程目录完成上传。

3、通过API上传:如果熟悉编程,可使用CDN服务商提供的API实现自动化上传,首先获取API密钥,然后按照开发文档中的说明进行文件上传操作。

四、确认文件上传成功

上传完成后,通过访问CDN加速域名检查文件是否能正常访问来确认上传是否成功。

五、常见问题解答

1、问:上传文件到CDN需要注意哪些事项?

答:需注意文件类型、格式是否符合CDN服务商要求,选择适合的上传方式和工具,并进行功能与性能测试以确保正确性和效率。

2、问:如何选择合适的CDN服务商?

答:综合考虑覆盖范围、性能速度、价格成本、技术支持服务、可扩展性灵活性以及集成兼容性等因素来选择。

将文件上传至CDN服务器是提升网站性能的有效手段,通过精心选择CDN服务提供商、合理配置服务、准确上传文件并确认上传成功,可确保文件高效稳定地存储在CDN上,从而为用户提供更快速、可靠的访问体验。