crt证书安装,具体步骤是怎样的呢?

- 行业动态

- 2025-01-22

- 8

CRT 证书即 Certificate Revocation List 证书,是一种由认证机构(CA)签发的重要证书,它包含了被认证的实体(如服务器、个人电脑等)的证书信息,以及该证书的颁发、更新、撤销等相关记录,在网络安全领域具有重要作用,可帮助用户和浏览器验证服务器的身份,并确保数据传输的安全性,以下将详细介绍 CRT 证书的安装过程:

1、获取 CRT 证书文件:通常从认证机构或相关网站下载,文件一般以.crt 或.pem 为后缀名,包含了证书持有者的身份信息和公钥;同时可能还有私钥文件,一般以.key 为后缀名,包含了证书持有者的私钥;若证书是由 CA 签发,还可能有 CA 证书文件,一般以.crt 或.pem 为后缀名,包含了数字证书认证机构的公钥。

2、上传证书文件到 Linux 系统:使用 scp 命令将 crt 证书文件和私钥文件上传到 Linux 系统,“scp /path/to/crt/file.crt user@linux-server/path/to/crt/file.crt” 和 “scp /path/to/key/file.key user@linux-server/path/to/key/file.key”,其中各参数需根据实际情况填写。

3、移动证书文件到合适目录:一般可将 crt 证书文件和私钥文件分别移动到 /etc/pki/tls/certs/ 和 /etc/pki/tls/private/ 目录下,使用 “sudo mv” 命令,如 “sudo mv /path/to/crt/file.crt /etc/pki/tls/certs/” 和 “sudo mv /path/to/key/file.key /etc/pki/tls/private/”;如果证书是由 CA 签发,还需将 CA 证书文件复制到 /etc/pki/ca-trust/source/anchors/ 目录下,使用 “sudo cp /path/to/ca/file.crt /etc/pki/ca-trust/source/anchors/”,然后运行 “sudo update-ca-trust” 命令更新 CA 证书文件。

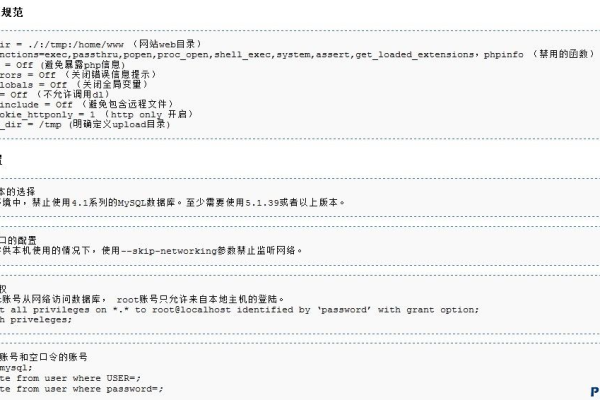

4、配置 Web 服务器:以 Apache 为例,先启用 SSL 模块 “sudo a2enmod ssl”,再编辑 Apache 的配置文件,添加如下内容:

ServerName example.com

DocumentRoot /var/www/html

SSLEngine on

SSLCertificateFile /etc/pki/tls/certs/file.crt

SSLCertificateKeyFile /etc/pki/tls/private/file.key

以 Nginx 为例,编辑 Nginx 的配置文件,添加如下内容:

server {

listen 443 ssl;

server_name example.com;

root /var/www/html;

ssl_certificate /etc/pki/tls/certs/file.crt;

ssl_certificate_key /etc/pki/tls/private/file.key;

}

example.com 是网站的域名或 IP 地址,/var/www/html 是网站的根目录,/etc/pki/tls/certs/file.crt 和 /etc/pki/tls/private/file.key 分别是 crt 证书文件和私钥文件的路径。

5、重启 Web 服务器:配置完成后,重启 Apache 或 Nginx 服务器使配置生效,命令分别为 “sudo systemctl restart apache2” 和 “sudo systemctl restart nginx”。

以下是两个常见问题及解答:

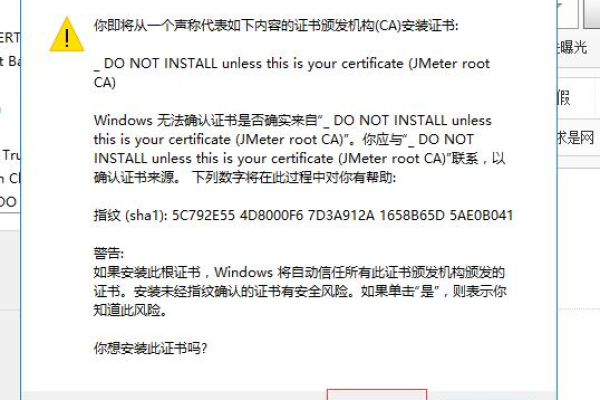

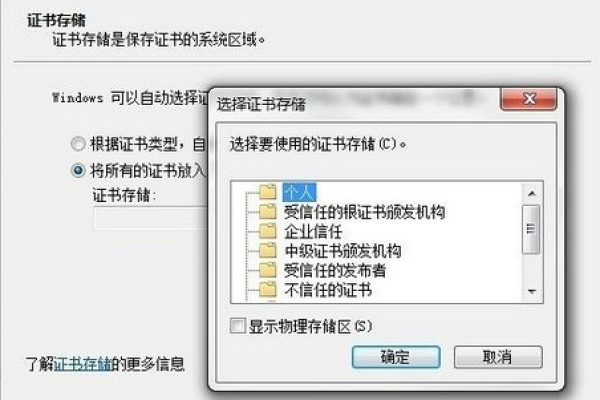

问题一:如果证书是由自己的 CA 签发的,是否需要安装 CA 证书文件?

答案:需要,如果证书是由自己的 CA 签发的,则需要将 CA 证书文件复制到客户端的受信任证书颁发机构列表中,以确保客户端可以信任证书,具体操作是将 CA 证书文件复制到 /etc/pki/ca-trust/source/anchors/ 目录下,然后运行 “sudo update-ca-trust” 命令更新 CA 证书文件。

问题二:如何验证 CRT 证书是否安装成功?

答案:可以使用 openssl 命令验证,执行 “openssl verify -CAfile /etc/ssl/certs/ca-certificates.crt /usr/local/share/ca-certificates/mycert.crt”,如果输出结果显示 “OK”,则表明证书安装成功。