如何在Discuz论坛中配置和使用附件服务器?

- 行业动态

- 2025-01-16

- 2318

Discuz论坛系统是一款非常流行的论坛软件,广泛应用于各种社区和讨论平台的建设,随着用户数量和内容的增加,附件的管理成为了一个重要问题,为了减轻本地服务器的负担,提高附件的安全性和访问速度,许多站长选择使用远程附件服务器来存储和管理附件,本文将详细介绍Discuz如何配置和使用远程附件服务器,并探讨其优势和注意事项。

一、远程附件服务器的选择与准备

在开始配置之前,需要选择合适的远程附件存储方式,Discuz支持多种远程附件存储方式,包括FTP、阿里云OSS、七牛云等,本文以FTP为例进行演示。

1. FTP服务器的准备

需要准备一台远程服务器,并安装FTP服务,可以使用免费的FileZilla Server搭建FTP服务器,确保FTP服务器具备以下条件:

稳定的网络连接

足够的存储空间

正确的权限设置

2. 获取FTP账号信息

获取FTP服务器的账号信息,包括服务器地址、用户名和密码,这些信息将在Discuz后台配置中使用。

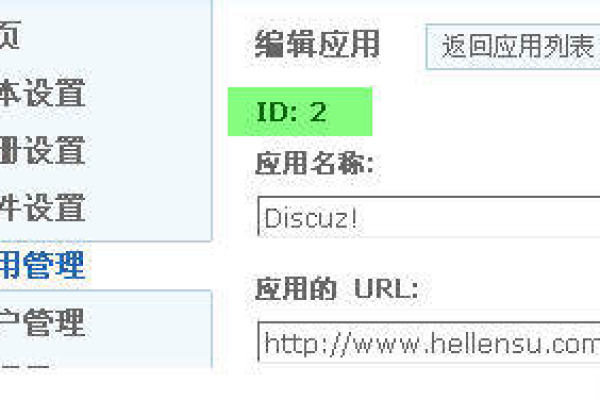

二、Discuz后台配置远程附件

1. 登录Discuz后台管理界面

在浏览器中输入Discuz的后台管理界面地址,使用管理员账号和密码登录。

2. 进入全局设置

在后台管理界面的左侧导航栏中,点击“全局”选项,然后选择“附件”。

3. 配置远程附件设置

在附件设置页面中,找到“远程附件”选项,并打开它,根据选择的远程附件存储方式(本例为FTP),填写相应的信息:

远程附件服务器地址:ftp.yourdomain.com

远程附件服务器端口:默认情况下为21

远程附件服务器用户名:ftp_username

远程附件服务器密码:ftp_password

远程附件存放目录:/public_html/attachments

远程访问URL地址:http://www.yourdomain.com/attachments

确保所有信息填写正确后,点击“保存”按钮保存设置。

三、测试远程附件设置

完成配置后,可以点击页面下方的“测试设置”按钮来测试远程附件设置是否成功,如果一切正常,将会看到一个成功的提示。

四、远程附件的优势与注意事项

1. 优势

减轻服务器负担:附件存储在远程服务器上,减少了本地服务器的存储压力。

提高访问速度:用户查看图片附件时直接从FTP服务器读取,不占用本地服务器的下行带宽。

数据安全性:可以通过备份FTP服务器上的附件来提高数据安全性。

2. 注意事项

稳定性:确保远程服务器的稳定性和安全性,避免因服务器故障导致附件无法访问。

权限设置:正确设置FTP服务器的权限,避免未授权的访问。

备份操作:在进行远程附件设置之前,最好先进行备份操作,以防止数据丢失。

五、常见问题解答(FAQs)

Q1: 如何更改Discuz远程附件的存储路径?

A1: 在Discuz后台管理界面的“全局”->“附件”设置中,可以找到“远程附件存放目录”选项,在该选项中输入你希望在远程服务器上保存附件的新路径即可。

Q2: Discuz远程附件设置中的被动模式(PASV)是什么?

A2: 被动模式(PASV)是FTP的一种连接模式,用于解决客户端在NAT路由后的连接问题,一般情况下非被动模式即可,但如果存在上传失败问题,可以尝试打开此设置。

通过合理配置Discuz的远程附件功能,可以显著提升论坛的性能和用户体验,注意远程服务器的稳定性和安全性,以及正确的权限设置,是成功实施远程附件的关键。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/65717.html