关于ASP.NET密钥的疑问,如何安全管理和使用密钥?

- 行业动态

- 2025-03-09

- 9

在ASP.NET Core中,密钥管理是确保应用程序安全性的关键环节,以下是关于ASP.NET密钥的详细回答:

1、密钥的类型与用途

API密钥:用于API密钥认证,允许客户端通过在请求中包含密钥来访问API,适用于需要基本访问控制的场景。

加密密钥:用于数据加密和解密,确保敏感信息在传输和存储过程中的安全性,使用RSA算法生成的公钥和私钥对可以用于加密和解密数据。

机器密钥:ASP.NET Core应用程序的机器密钥用于保护ViewState等数据免遭改动和信息泄露,如果攻击者获取了机器密钥,可能会利用它来执行反面代码。

2、密钥的生成与配置

API密钥的生成:可以通过多种方式生成API密钥,如使用GUID、哈希函数或随机数生成器,生成的密钥应具有足够的复杂性和唯一性,以避免被猜测或碰撞。

加密密钥的生成:可以使用C#代码中的RSA.Create()方法生成RSA公钥和私钥对,生成的密钥应妥善保存,避免泄露给未经授权的人员。

机器密钥的配置:在ASP.NET Core中,可以通过配置节(如appsettings.json)来设置机器密钥,建议不要使用默认或在线找到的密钥,而是安全生成并配置自己的机器密钥。

3、密钥的使用与验证

API密钥的使用:在ASP.NET Core中,可以通过中间件或过滤器来验证API密钥,中间件会检查每个传入请求是否存在有效的API密钥,并根据验证结果决定是否允许访问请求的资源。

加密密钥的使用:在数据传输过程中,可以使用公钥对数据进行加密,确保只有持有相应私钥的接收方才能解密并读取数据,在数据存储时,也可以使用加密密钥对敏感信息进行加密处理。

机器密钥的验证:ASP.NET Core会自动验证ViewState中的机器密钥,以确保数据的完整性和安全性,如果机器密钥不匹配或已被改动,ASP.NET Core将拒绝处理请求并返回错误信息。

4、密钥的安全实践

定期更换密钥:为了降低密钥泄露带来的风险,建议定期更换API密钥、加密密钥和机器密钥,要确保旧密钥已被所有相关方弃用或删除。

限制密钥的访问权限:只有经过授权的人员才能访问和使用密钥,对于敏感的密钥(如机器密钥和加密密钥),应采取额外的安全措施来保护其存储和传输过程。

使用HTTPS协议:在生产环境中,建议使用HTTPS协议来传输包含密钥的数据,这可以防止中间人攻击和数据泄露风险。

ASP.NET Core中的密钥管理涉及多个方面,包括密钥的类型与用途、生成与配置、使用与验证以及安全实践,开发者应根据实际需求选择合适的密钥类型,并采取相应的安全措施来保护密钥的安全性和有效性。

FAQs

问:如何在ASP.NET Core中生成安全的API密钥?

答:在ASP.NET Core中,可以通过多种方式生成安全的API密钥,如使用GUID、哈希函数或随机数生成器,以下是一个使用GUID生成API密钥的示例:

string apiKey = Guid.NewGuid().ToString();

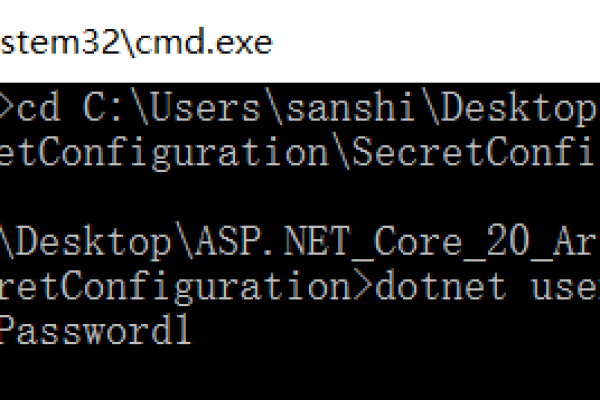

生成的API密钥应具有足够的复杂性和唯一性,以避免被猜测或碰撞,建议将生成的API密钥存储在安全的位置,如环境变量或加密的配置文件中。

问:如何验证ASP.NET Core中的API密钥?

答:在ASP.NET Core中,可以通过中间件或过滤器来验证API密钥,以下是一个使用中间件验证API密钥的示例:

public class ApiKeyMiddleware

{

private readonly RequestDelegate _next;

private const string ApiKeyHeaderName = "X-API-KEY";

public ApiKeyMiddleware(RequestDelegate next)

{

_next = next;

}

public async Task InvokeAsync(HttpContext context)

{

if (!context.Request.Headers.TryGetValue(ApiKeyHeaderName, out var extractedApiKey))

{

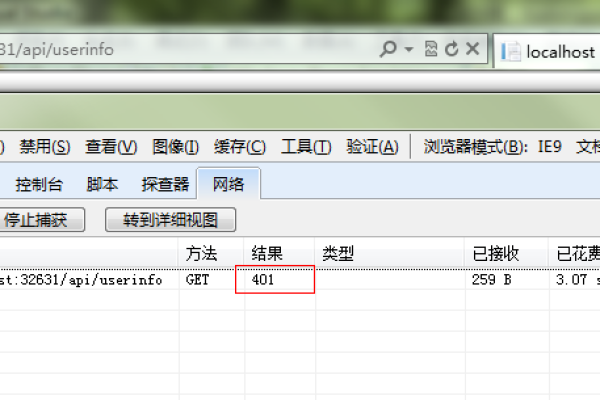

context.Response.StatusCode = 401;

await context.Response.WriteAsync("API Key was not provided.");

return;

}

var appSettings = context.RequestServices.GetRequiredService<IConfiguration>();

var apiKey = appSettings.GetValue<string>("ApiKey");

if (!apiKey.Equals(extractedApiKey))

{

context.Response.StatusCode = 401;

await context.Response.WriteAsync("Unauthorized client.");

return;

}

await _next(context);

}

} 在Startup.cs文件中,将此中间件添加到请求管道中:

public void Configure(IApplicationBuilder app)

{

app.UseMiddleware<ApiKeyMiddleware>();

app.UseEndpoints(endpoints =>

{

endpoints.MapControllers();

});

} 这样,当客户端发送请求时,中间件会检查请求头中的API密钥是否与配置中存储的值相匹配,如果匹配则允许访问请求的资源;否则返回401 Unauthorized状态码。