安全检测数据完整性,如何确保数据的完整性和准确性?

- 行业动态

- 2025-03-02

- 11

保障信息安全的关键防线

在当今数字化时代,数据已成为企业和个人最为宝贵的资产之一,无论是商业机密、客户信息还是个人隐私,数据的完整性都至关重要,一旦数据被改动、损坏或丢失,可能会引发严重的后果,如经济损失、声誉受损甚至法律纠纷,安全检测数据完整性成为了信息安全领域的核心任务之一。

一、数据完整性的概念与重要性

数据完整性指的是数据在存储、传输和处理过程中保持准确、一致和完整的特性,它确保数据没有被未授权的修改、删除或添加,并且能够在需要时准确地恢复和使用,数据完整性的重要性体现在多个方面:

1、决策准确性:对于企业而言,基于完整且准确的数据做出的决策才具有可靠性,财务数据若被改动,可能导致错误的投资决策,影响企业的发展前景。

2、合规性要求:许多行业受到严格的法规监管,如金融、医疗等,这些法规要求企业必须保证数据的完整性,以保护客户的权益并维护行业的秩序。

3、业务连续性:数据的完整性是保障业务连续性的基础,在面临自然灾害、系统故障等情况时,只有确保数据完整,才能迅速恢复业务运营,减少损失。

二、威胁数据完整性的因素

尽管数据完整性至关重要,但它面临着多种潜在的威胁:

1、反面攻击:破解可能通过各种手段,如干扰、载入、网络钓鱼等,载入系统并改动或窃取数据,勒索软件可以加密企业的重要数据,使其无法使用,除非支付赎金。

2、人为错误:员工在数据录入、处理或传输过程中可能会因疏忽、失误或故意行为导致数据错误或丢失,误删除重要文件、输入错误的数据格式等。

3、系统故障:硬件故障、软件破绽、电力中断等系统问题也可能导致数据损坏或丢失,硬盘损坏可能会使存储在其上的数据无法读取。

4、自然灾害:地震、洪水、火灾等自然灾害可能摧毁数据中心,造成数据的物理丢失。

三、安全检测数据完整性的方法

为了有效保障数据的完整性,需要采用一系列安全检测技术和方法:

1、哈希函数:哈希函数可以将任意长度的数据转换为固定长度的哈希值(也称为散列值),通过对原始数据和计算后的哈希值进行比对,可以检测数据是否被改动,常见的哈希算法包括 MD5、SHA-1、SHA-256 等,在文件下载完成后,计算其哈希值并与官方提供的哈希值进行对比,若不一致则说明文件可能在传输过程中被改动。

| 数据 | 原始哈希值 | 计算哈希值 | 是否匹配 |

| 文件 A | ABCD1234… | ABCD1234… | 是 |

| 文件 B | EFGH5678… | XYZ12345… | 否 |

2、数字签名:数字签名结合了哈希函数和公钥加密技术,用于验证数据的完整性和来源的真实性,发送方首先对数据进行哈希运算,然后用其私钥对哈希值进行加密生成数字签名,接收方使用发送方的公钥解密数字签名并进行哈希值比对,如果验证成功,则说明数据在传输过程中未被改动且确实来自发送方。

3、文件校验和:这是一种简单的数据完整性检测方法,通常用于检测文件在存储或传输过程中是否发生变化,常见的文件校验和算法有 CRC(循环冗余校验)、CRC32 等,在文件传输完成后,接收方重新计算文件的校验和并与发送方提供的校验和进行比较,若不相等则表示文件可能已损坏。

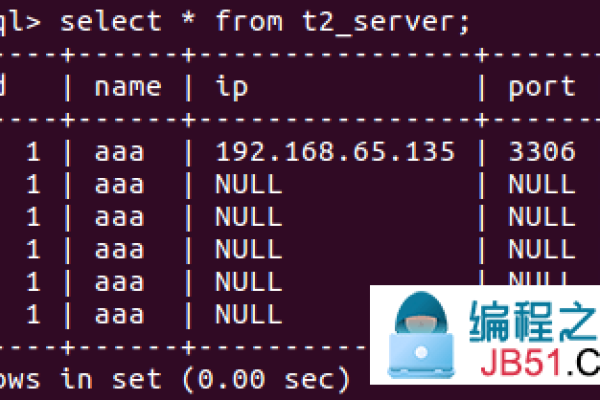

4、数据库完整性约束:在关系型数据库中,可以通过设置主键、外键、唯一性约束、检查约束等完整性约束条件来保证数据的完整性,主键约束确保表中的每一行数据都具有唯一标识,外键约束保证不同表之间的数据关联正确性。

四、数据完整性保护的最佳实践

除了采用上述安全检测技术外,还需要遵循一些最佳实践来全面保护数据完整性:

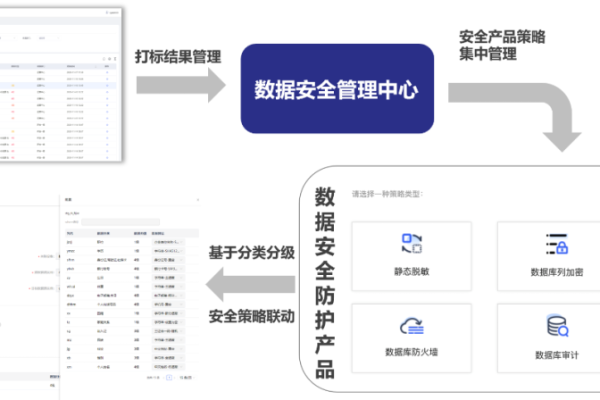

1、访问控制:实施严格的访问控制策略,限制授权用户对数据的访问权限,根据用户的角色和职责分配不同的操作权限,防止未经授权的访问和修改。

2、数据备份与恢复:定期进行数据备份,并将备份数据存储在安全的位置,如异地数据中心或云存储,制定完善的灾难恢复计划,以便在发生数据丢失或损坏时能够快速恢复数据。

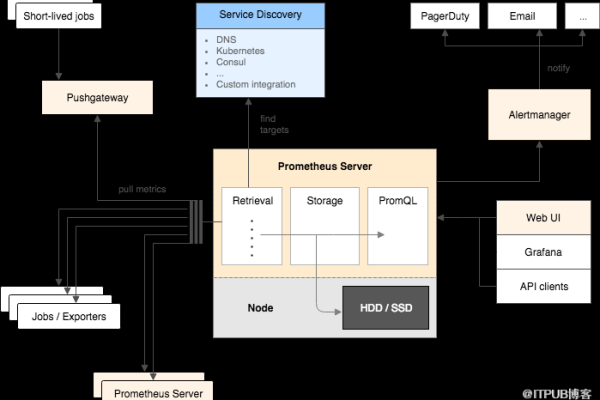

3、安全审计:建立安全审计机制,对数据的访问、修改和删除等操作进行记录和监控,及时发现异常行为并采取相应的措施。

4、员工培训:加强对员工的安全意识培训,提高他们对数据完整性重要性的认识,规范员工的操作流程,减少人为因素导致的数据安全问题。

五、FAQs

问题 1:如何选择合适的哈希算法来检测数据完整性?

答:选择哈希算法时需要考虑数据的敏感性、处理性能要求以及抗碰撞能力等因素,对于一般的文件完整性校验,MD5 和 SHA-1 曾经较为常用,但由于它们存在安全破绽,现在建议优先使用 SHA-256 及以上的算法,如 SHA-384、SHA-512 等,对于密码存储等高安全性需求的场景,应选用专门的密码哈希算法,如 bcrypt、scrypt 等。

问题 2:如果发现数据完整性被破坏,应该如何应对?

答:一旦发现数据完整性被破坏,应立即启动应急预案,隔离受影响的系统和数据,防止进一步的数据泄露或损坏,根据备份策略从备份中恢复数据到最近的完整状态,对数据完整性被破坏的原因进行深入调查,确定是反面攻击、人为错误还是系统故障等原因导致的,并采取相应的措施进行修复和防范,如加强安全防护、完善操作流程、修复系统破绽等,对事件进行归纳和评估,向相关人员和部门报告,并根据法律法规的要求履行信息披露义务。