服务器防CC攻击命令是什么

- 行业动态

- 2024-04-29

- 2

服务器防CC攻击的命令通常包括限制单个IP地址的请求速率、使用验证码或人机验证、设置防火墙规则等。具体命令因服务器类型和配置而异。

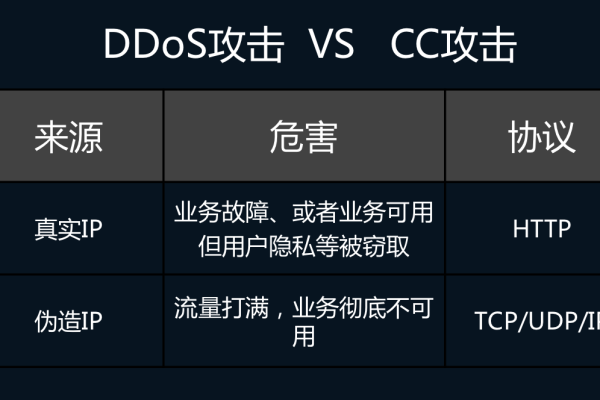

在互联网环境中,服务器经常面临着各种网络攻击的威胁,其中CC攻击(Challenge Collapsar)是一种常见的分布式拒绝服务攻击(DDoS),为了保护服务器免受此类攻击的影响,我们需要采取一系列措施,以下是一些建议和命令,以帮助防止服务器遭受CC攻击。

限制连接数

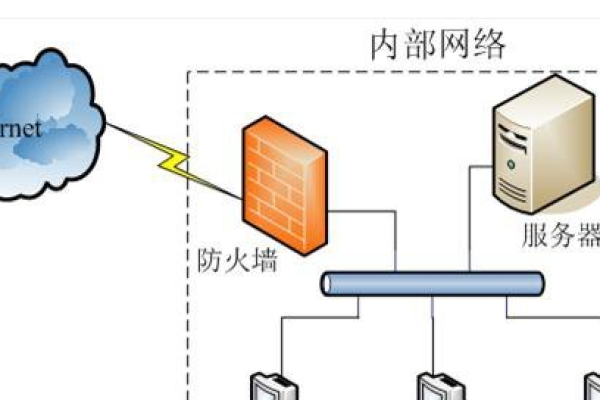

为了防止服务器被大量反面连接占用资源,我们可以限制每个IP在一定时间内的连接数,这可以通过配置防火墙规则来实现。

1、使用iptables限制连接数:

限制每个IP每分钟最多建立10个新连接 iptables A INPUT p tcp syn dport 80 m limit limit 10/min j ACCEPT iptables A INPUT p tcp syn dport 443 m limit limit 10/min j ACCEPT

2、使用firewalld限制连接数:

添加限制规则 firewallcmd permanent addrichrule='rule family="ipv4" source address="0.0.0.0/0" port protocol="tcp" port="80" accept contrack maxrejects=10 reject' firewallcmd permanent addrichrule='rule family="ipv4" source address="0.0.0.0/0" port protocol="tcp" port="443" accept contrack maxrejects=10 reject' 重载防火墙配置 firewallcmd reload

限制请求速率

为了防止服务器被大量请求拖垮,我们可以限制每个IP在一定时间内的请求速率,这可以通过安装并配置限速模块来实现。

1、使用ngx_http_limit_req_module限制请求速率:

http {

limit_req_zone $binary_remote_addr zone=one:10m rate=1r/s;

server {

location / {

limit_req zone=one burst=5 nodelay;

...

}

}

}

使用CDN和负载均衡

通过使用CDN(内容分发网络)和负载均衡技术,可以将流量分散到多个服务器上,从而降低单个服务器的压力,这样即使某个服务器受到攻击,其他服务器仍然可以正常提供服务。

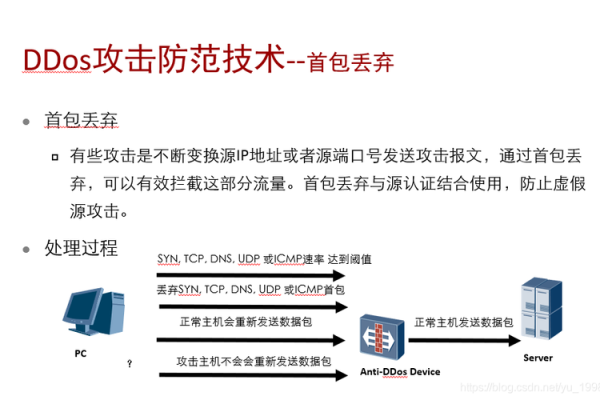

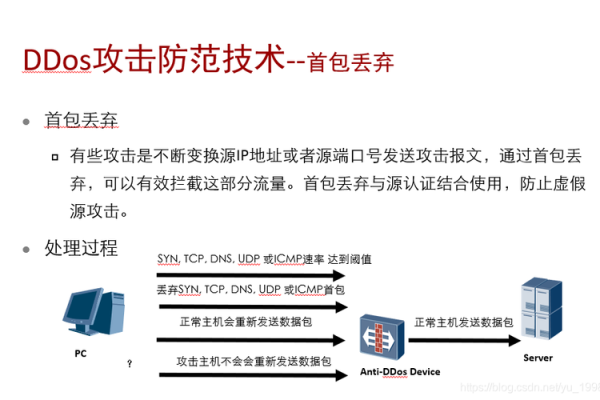

启用防御机制

许多云服务提供商提供了内置的防御机制,如阿里云的DDoS防护、腾讯云的DDoS高防等,启用这些防御机制可以帮助我们更有效地抵御CC攻击。

定期检查和更新系统

定期检查和更新系统,确保系统安全补丁得到及时应用,可以有效防止潜在的安全破绽被利用。

监控和报警

通过配置监控和报警系统,我们可以实时了解服务器的运行状况,一旦发现异常情况,可以立即采取措施进行处理。

相关问答FAQs

Q1: 如何判断服务器是否遭受CC攻击?

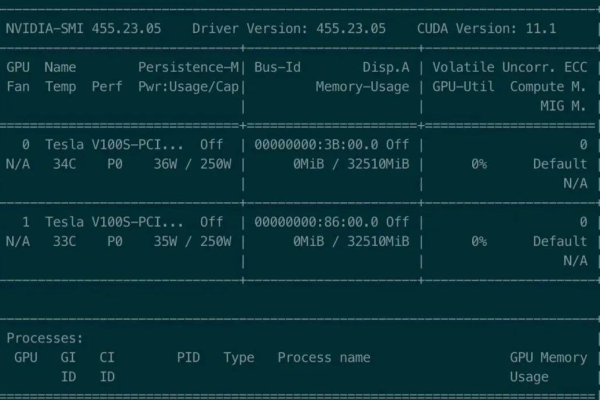

A1: 可以通过以下方法判断服务器是否遭受CC攻击:

1、观察服务器的流量情况,如果流量突然暴增,可能是遭受了CC攻击;

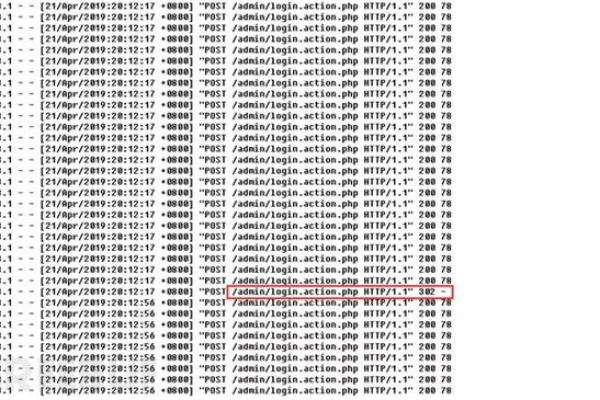

2、检查服务器的日志,如果发现大量来自不同IP的请求,可能是遭受了CC攻击;

3、使用专业的监控工具,如DDoS防护服务提供的监控功能,可以帮助我们发现潜在的CC攻击。

Q2: 如何防止服务器遭受CC攻击?

A2: 可以参考上述提到的措施,包括限制连接数、限制请求速率、使用CDN和负载均衡、启用防御机制、定期检查和更新系统以及监控和报警等,通过综合运用这些方法,可以有效地防止服务器遭受CC攻击。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/58432.html