怎么安装Ubuntu nginx以及其配置安装Php和mysql

- 行业动态

- 2024-07-08

- 2632

在Ubuntu系统中,安装nginx、php、mysql可以通过以下步骤进行:

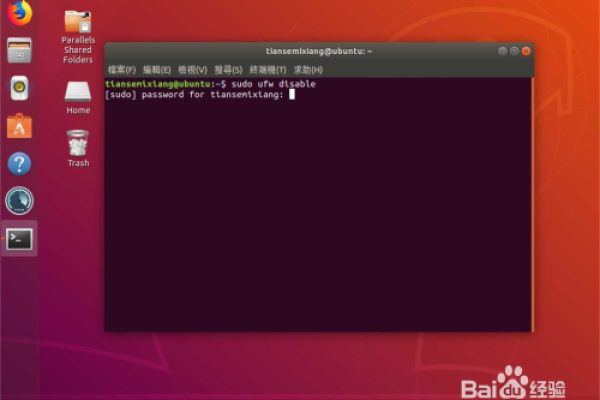

1、安装nginx

更新软件包列表:打开终端,输入sudo aptget update来更新你的软件包列表。

安装nginx服务器:执行命令sudo aptget install nginx,然后跟随提示完成安装。

检查nginx是否安装成功:在浏览器中输入localhost或者你的远程地址,如果看到“Welcome to nginx”的页面,那么恭喜你,nginx安装成功了。

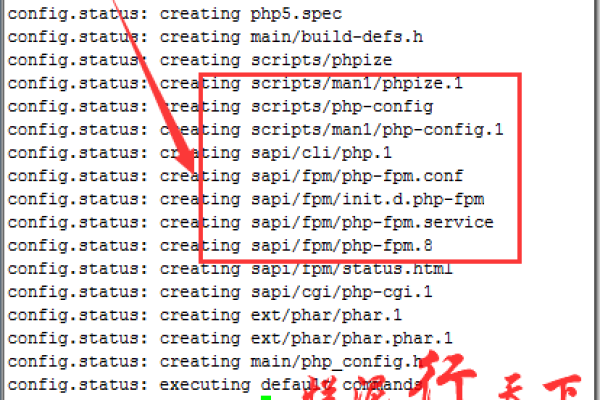

2、安装PHP7.2FPM

安装php7.2fpm及其依赖:执行sudo aptget install php7.2fpm命令,系统会自动下载并安装php7.2fpm及其相关依赖。

检查PHP是否安装成功:在终端输入php v,如果返回PHP的版本信息,那么就表示PHP已经成功安装了。

3、安装MySQL Server 5.7

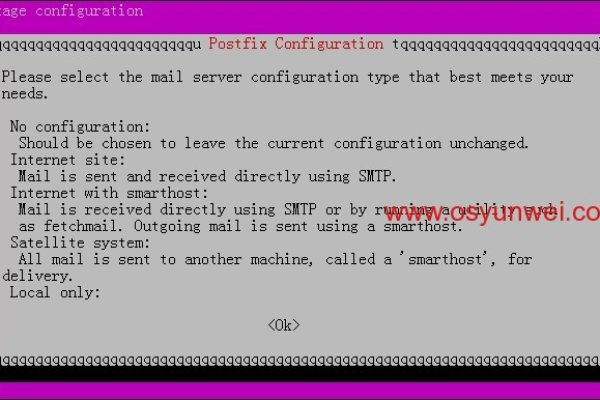

安装mysql服务器:执行sudo aptget install mysqlserver5.7命令,系统会自动下载并安装MySQL Server 5.7。

设置mysql root用户密码:在安装过程中,系统会要求你设置MySQL的root用户密码,按照提示操作即可。

4、安装phpmysql

让PHP支持MySQL:执行sudo aptget install phpmysql命令,这样PHP就可以支持连接MySQL数据库了。

在了解以上内容后,以下还有一些其他建议:

确保系统源是最新的,以便获取到最新的软件包版本。

安装过程可能需要一些时间,具体取决于你的网络速度和系统性能。

安装过程中可能会询问你是否要继续,一般来说直接确认即可。

对于MySQL的root密码,一定要牢记,因为在后续的使用中经常需要用到。

通过以上的步骤,你就可以在Ubuntu系统中顺利地安装nginx、php、mysql了,这为你的Web开发之旅提供了一个良好的开始,此过程中的关键步骤包括更新软件包列表,安装nginx,php7.2fpm,mysqlserver5.7以及phpmysql,这些步骤确保了你所需的所有软件都被正确安装和配置,在此之后,你就可以开始配置nginx来处理PHP请求,以及使用MySQL数据库了。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/5673.html