挖矿cdn

- 行业动态

- 2025-02-27

- 10

CDN挖矿的详细解析

CDN挖矿是一种利用内容分发网络(CDN)进行加密货币挖矿的方式,CDN本身是一种分布式网络架构,旨在通过将内容缓存到地理上分散的服务器节点来提高内容交付速度,当这种技术被用于挖矿时,它涉及到劫持流量、注入脚本以及利用边缘节点等手段。

一、CDN挖矿的基本原理

1、劫持流量:

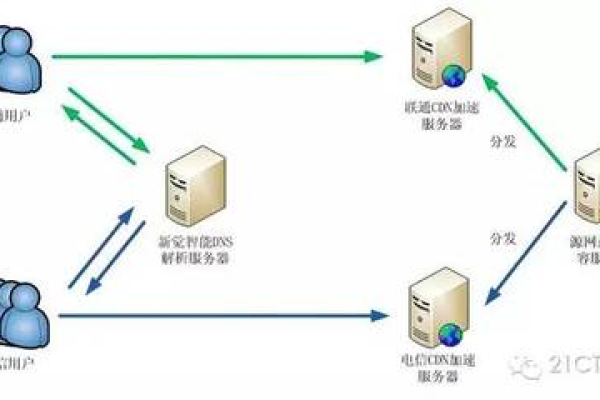

DNS劫持:攻击者通过改动DNS记录,将用户请求指向反面服务器。

BGP劫持:通过改动BGP路由,将流量重定向到攻击者的网络。

2、注入脚本:

跨站脚本攻击(XSS):在网页中嵌入反面JavaScript代码,利用用户的浏览器进行挖矿。

广告网络:通过在广告网络中投放反面广告,将挖矿脚本注入到用户的浏览器中。

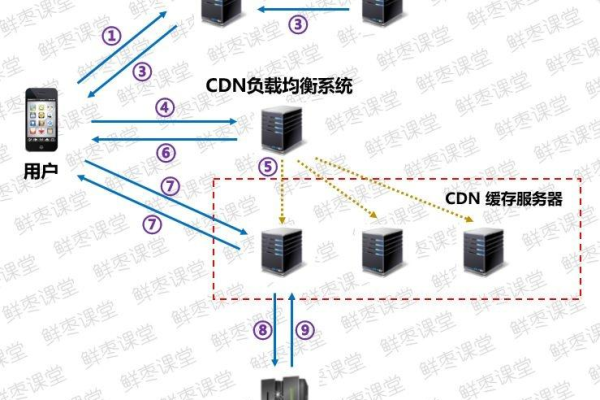

3、利用边缘节点:

边缘节点载入:通过破绽或弱密码载入边缘节点,并在其上部署挖矿程序。

边缘节点配置改动:改动边缘节点的配置,使其在处理用户请求时执行挖矿程序。

二、CDN挖矿的具体方法

1、劫持流量的实现:

DNS劫持:载入DNS服务器或利用DNS缓存中毒攻击,改动目标域名的DNS记录。

BGP劫持:载入BGP路由器或利用BGP协议破绽,改动路由信息。

2、注入脚本的实现:

跨站脚本攻击(XSS):在目标网页中发现XSS破绽,注入反面JavaScript代码。

利用广告网络:在广告网络中创建广告投放账户,设计并投放包含挖矿脚本的反面广告。

3、利用边缘节点的实现:

边缘节点载入:使用破绽扫描工具或社工手段,发现边缘节点的破绽或弱密码,并载入获取管理员权限。

边缘节点配置改动:同样需要载入边缘节点并获取管理员权限,然后修改配置文件以执行挖矿程序。

三、CDN挖矿的检测和防护

1、检测方法:

流量分析:使用流量监控工具采集网络流量数据,分析异常流量模式和挖矿特征。

行为分析:采集服务器和用户终端的行为数据,分析异常行为模式。

2、防护措施:

加强安全防护:定期更新和修补服务器和应用程序的破绽,使用强密码和双因素认证。

监控和响应:配置流量监控和行为监控工具,实时检测异常流量和行为。

使用专业工具:使用专业的DDoS防护和WAF(Web应用防火墙),以及反挖矿工具。

四、CDN挖矿的影响和案例分析

1、影响分析:

性能下降:CDN挖矿会消耗服务器和用户终端的计算资源,导致性能下降和响应时间增加。

资源浪费:挖矿活动会占用大量的网络带宽和计算资源,造成资源浪费。

安全风险:挖矿软件可能含有反面代码,存在安全风险。

2、案例分析:

某企业的CDN服务器被挖矿程序载入,导致服务器CPU使用率飙升,网页加载时间大幅增加,用户体验严重受损。

五、相关问答FAQs

1、问:CDN挖矿是否合法?

答:CDN挖矿的合法性取决于具体的法律法规和服务商的使用条款,在某些情况下,未经授权的挖矿活动可能违反服务协议或法律法规。

2、问:如何防止CDN挖矿?

答:防止CDN挖矿需要采取多种措施,包括加强安全防护、监控和响应、使用专业工具等,也需要提高对挖矿活动的警惕性,及时发现并处理异常行为。

六、小编有话说

CDN挖矿虽然能带来一定的收益,但也存在诸多风险和挑战,在进行任何形式的挖矿活动之前,请务必充分了解相关法律法规和服务协议,确保自身行为的合法性和合规性,也要关注网络安全和性能问题,避免对自身和他人造成不必要的损失。