ddos查看抓包信息

- 行业动态

- 2025-02-03

- 10

在网络安全领域,DDoS(Distributed Denial of Service)攻击是一种常见且具有破坏力的攻击方式,当遭受DDoS攻击时,查看抓包信息对于分析攻击行为、确定攻击源以及采取有效的应对措施至关重要,以下将详细介绍如何查看DDoS攻击的抓包信息,包括所需的工具、抓包步骤以及如何分析抓包数据中的关键信息。

所需工具

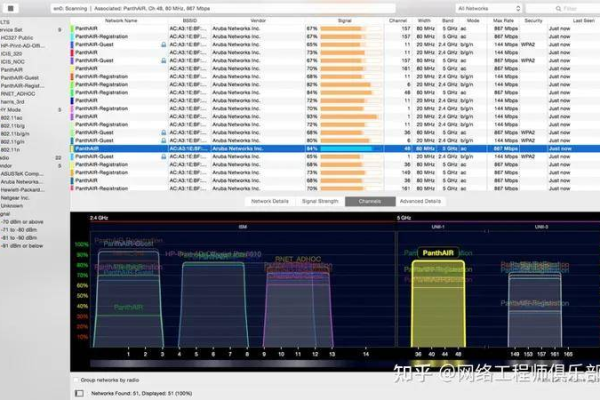

Wireshark:一款功能强大的网络协议分析工具,能够捕获和分析网络流量数据包,它提供了丰富的过滤功能和详细的数据包解析,适用于各种网络环境。

tcpdump:一个命令行下的网络抓包工具,常用于Unix/Linux系统,它可以根据用户指定的条件捕获网络数据包,并将数据包保存为文件供后续分析。

抓包步骤

使用Wireshark抓包

1、启动Wireshark:打开Wireshark应用程序,选择要监听的网络接口,可以选择连接到互联网的网卡,如以太网接口或Wi-Fi接口。

2、设置抓包过滤器(可选):为了更精准地捕获与DDoS攻击相关的数据包,可以设置抓包过滤器,如果已知攻击针对某个特定端口,可以设置过滤条件为“port [端口号]”。

3、开始抓包:点击Wireshark界面中的“开始捕获”按钮,开始捕获网络流量数据包,在遭受DDoS攻击期间,会有大量的数据包被捕获。

4、停止抓包:当需要停止抓包时,点击“停止捕获”按钮,Wireshark会显示捕获到的所有数据包列表。

使用tcpdump抓包

1、打开终端:在Unix/Linux系统中,打开终端窗口。

2、运行tcpdump命令:使用tcpdump命令进行抓包,要捕获所有到本机的TCP数据包,可以使用以下命令:

sudo tcpdump -i eth0 port 80

-i eth0指定监听的网络接口为eth0,port 80表示只捕获端口为80的TCP数据包,如果要捕获所有数据包,可以省略port 80部分。

3、保存抓包文件(可选):可以将捕获到的数据包保存为文件,以便后续分析。

sudo tcpdump -i eth0 -w capture.pcap

上述命令会将所有捕获到的数据包保存到当前目录下的capture.pcap文件中。

4、停止抓包:按下Ctrl + C组合键可以停止tcpdump抓包。

分析抓包信息

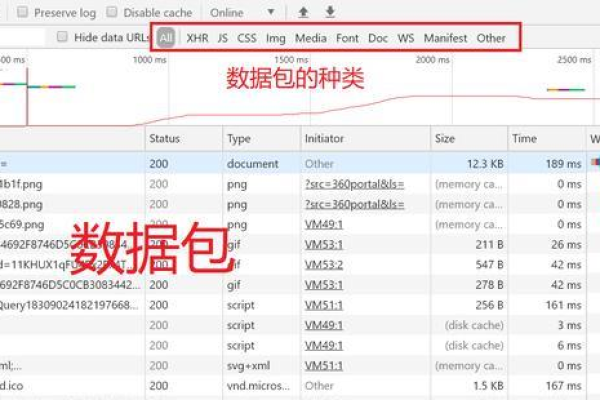

数据包统计信息

数据包数量:通过查看捕获到的数据包总数,可以初步了解攻击的规模,大量的数据包通常表明正在进行大规模的DDoS攻击。

数据包类型分布:分析不同类型数据包(如TCP、UDP、ICMP等)的数量占比,有助于确定攻击的类型,如果是大量的UDP数据包,可能是UDP Flood攻击;如果是大量的SYN数据包,可能是SYN Flood攻击。

| 数据包类型 | 数量 | 占比 |

| TCP | 5000 | 60% |

| UDP | 2500 | 30% |

| ICMP | 500 | 10% |

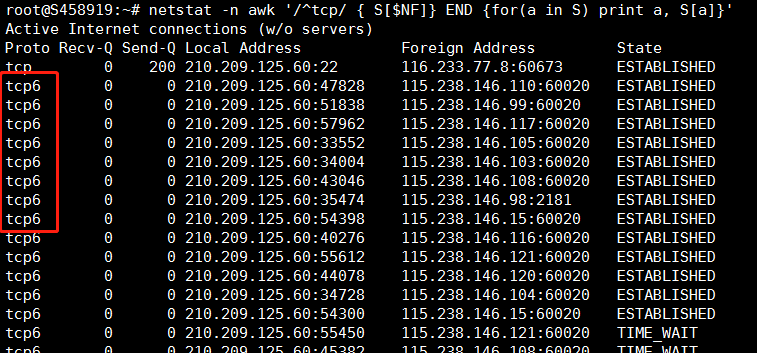

源IP地址分析

IP地址分布:查看数据包的源IP地址分布情况,判断攻击是否来自多个不同的IP地址,如果是来自大量分散的IP地址,很可能是分布式的DDoS攻击。

高频IP地址:找出发送数据包数量较多的源IP地址,这些IP地址可能是攻击的主要发起者或者被攻击者利用的代理服务器。

| 源IP地址 | 数据包数量 | |

| 192.168.1.1 | 1000 | |

| 192.168.1.2 | 800 | |

| 192.168.1.3 | 600 | |

| … | … | … |

目标IP地址和端口分析

目标IP地址:确定数据包的目标IP地址,即被攻击的目标服务器的IP地址,这可以帮助确认攻击的目标是否是预期的服务器。

目标端口:分析数据包的目标端口,不同的端口对应不同的服务,端口80通常是HTTP服务,端口443是HTTPS服务,如果某个端口受到大量攻击,可能需要对该服务进行特殊防护。

| 目标IP地址 | 目标端口 | 数据包数量 |

| 192.168.2.1 | 80 | 1500 |

| 192.168.2.1 | 443 | 1200 |

数据包时间戳分析

攻击持续时间:通过查看数据包的时间戳,可以了解攻击的持续时间,长时间的持续攻击会对目标服务器造成更大的压力。

攻击频率变化:观察数据包在不同时间段的分布情况,判断攻击频率是否有变化,有些攻击可能会采用间歇性的攻击方式,以逃避检测。

相关问答FAQs

问题1:如何区分正常的网络流量和DDoS攻击流量?

答:正常网络流量通常具有一定的规律性和合理性,例如用户访问网站时的请求和响应数据包数量相对较少,且分布较为均匀,而DDoS攻击流量往往具有突发性、大规模和异常的特征,如大量的同一类型数据包在短时间内集中发送到目标服务器,导致服务器资源耗尽,还可以通过分析数据包的源IP地址、目标IP地址和端口等信息来判断是否存在异常情况。

问题2:如果发现正在遭受DDoS攻击,应该采取哪些应急措施?

答:一旦发现遭受DDoS攻击,应立即采取以下应急措施:启用防火墙或载入防御系统(IPS),配置规则限制可疑的IP地址或流量;联系网络服务提供商(ISP),请求协助清洗流量,过滤掉反面攻击流量;优化服务器配置,如调整操作系统参数、限制连接数等,以提高服务器的抗攻击能力;及时收集证据,如抓包信息、日志记录等,以便后续追踪攻击源和采取法律措施。

小编有话说

DDoS攻击是一种严重的网络安全威胁,会给企业和个人带来巨大的损失,查看抓包信息是分析和应对DDoS攻击的重要手段之一,通过掌握正确的抓包方法和分析技巧,能够及时发现攻击行为,采取有效的应对措施,降低攻击造成的损失,网络安全是一个持续的过程,需要不断加强安全防护意识,定期进行安全评估和破绽修复,以保障网络系统的安全稳定运行。