DDOS配置

- 行业动态

- 2025-02-03

- 10

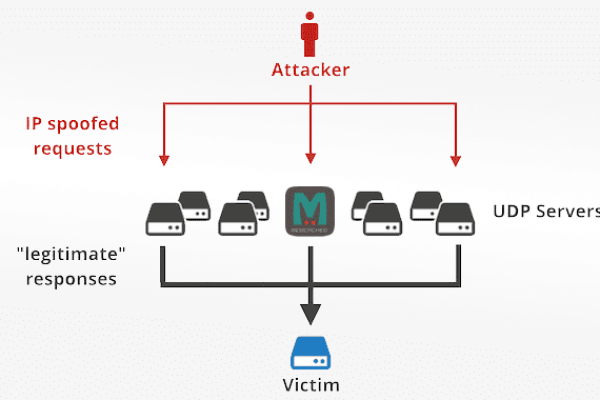

在当今数字化时代,网络安全面临着诸多挑战,其中DDoS攻击因其破坏力强、难以防范而备受关注,为了有效抵御这类攻击,合理配置DDoS防护策略显得尤为重要,以下将详细介绍几种常见的DDoS配置方法及其应用实例,以帮助大家更好地理解和应对这一网络安全威胁。

一、防火墙配置

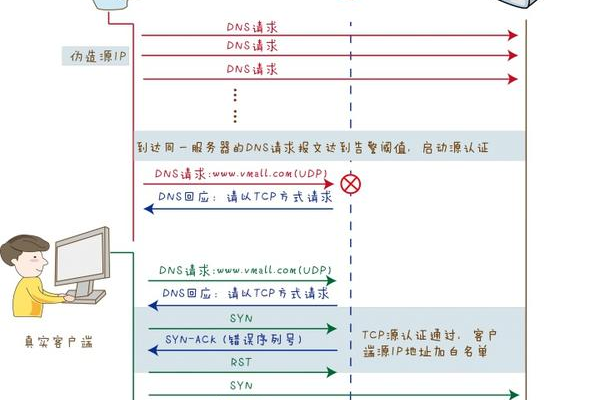

1、限制IP地址和端口号:通过防火墙设置,可以限制特定IP地址或端口号的访问权限,只允许可信的IP地址访问相关服务,这有助于防止攻击者利用伪造的IP地址和端口号发起DDoS攻击。

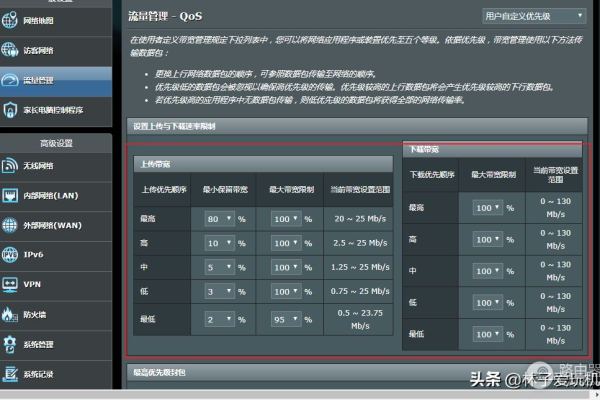

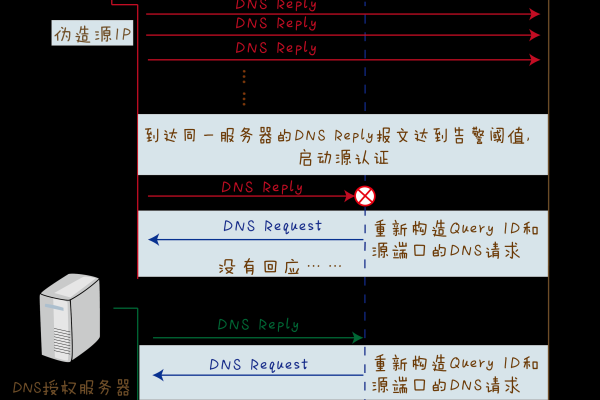

2、启用流量统计与阈值学习:在防火墙上启用流量统计功能,对外网访问企业内网的流量进行统计,并开启阈值学习功能,通过合理设置DDoS攻击防范的阈值,系统可以自动学习并应用正常的流量模式,从而更有效地识别和防御异常流量。

二、使用DDoS网络攻击防护工具

市面上有许多DDoS网络攻击防护工具可供选择,如防护日志、DDOS防火墙等,这些工具可以检测和防御DoS和DDoS攻击,并能够快速封锁攻击源,保证正常业务的运行,在使用这些工具时,需要根据自己的系统和业务需求进行合理配置,以达到最佳的防御效果。

三、配置IPFW(Internet Protocol Firewall)

IPFW是一种常用的防火墙工具,可以有效防御DoS和DDoS攻击,通过配置IPFW,可以限制来自不同IP地址的访问,并对异常流量进行过滤,在配置IPFW时,需要合理设置规则,并根据实际需求进行针对性的配置。

四、F5 DDoS防护配置

F5作为全球领先的应用安全和流量管理解决方案提供商,其DDoS防护产品在市场上备受信赖,以下是F5 DDoS防护的基本配置步骤:

1、流量清洗:通过设置流量阈值和过滤规则,实时检测并清洗反面流量,合理的阈值设置可以有效避免误判和漏判,保证业务正常运行。

2、资源限制:为了防止资源耗尽,需要对F5设备的资源使用进行合理限制,限制单个IP的访问频率、并发连接数等,以避免被反面利用。

3、访问控制:实施严格的访问控制策略,只允许可信IP或用户访问受保护的应用,通过IP白名单和用户认证等方式,提高安全性。

4、实时监控与日志分析:通过F5提供的实时监控工具,可以实时监测网络流量和安全事件,结合日志分析功能,可以及时发现异常行为并进行处置。

五、DDoS高防配置

对于非网站业务,可以通过配置DDoS高防来提供额外的防护层,以下是DDoS高防的基本配置步骤:

1、添加端口转发规则:登录DDoS高防控制台,选择地域和接入管理>端口接入,添加端口转发规则,将业务流量根据配置的规则进行转发。

2、将业务接入DDoS高防:将要防护的实际业务IP替换为DDoS高防的独享IP,正式将业务流量切换到DDoS高防。

3、设置端口转发和防护策略:根据业务需要,自定义DDoS防护策略和开启会话保持、健康检查等功能,优化DDoS高防的转发性能。

六、Cloudflare DDoS防护配置

Cloudflare提供了强大的DDoS防护功能,可以通过以下步骤进行配置:

1、登录Cloudflare:访问Cloudflare官网并登录账号。

2、选择项目域名:点击项目的域名,进入DNS以及Spectrum配置页面。

3、配置反向代理:在DNS或Spectrum配置项中,配置至真实游戏服(登录服)的反向代理目的地址,并获取CloudFlare的边缘IP。

4、修改DNS解析:将原主机域名A记录改为CNAME记录,指向CloudFlare的CNAME域名。

5、配置页面规则:根据需要配置页面规则,如缓存级别、SSL配置等。

通过上述多种DDoS配置方法的综合运用,可以构建起一道坚实的防线,有效抵御各类DDoS攻击,保障网络服务的稳定运行,无论是企业还是个人用户,都应根据自身实际情况选择合适的配置方案,并持续关注网络安全动态,不断优化防护策略,以应对日益复杂多变的网络威胁。