如何识别和防范MySQL手工注入攻击?

- 行业动态

- 2024-09-11

- 1

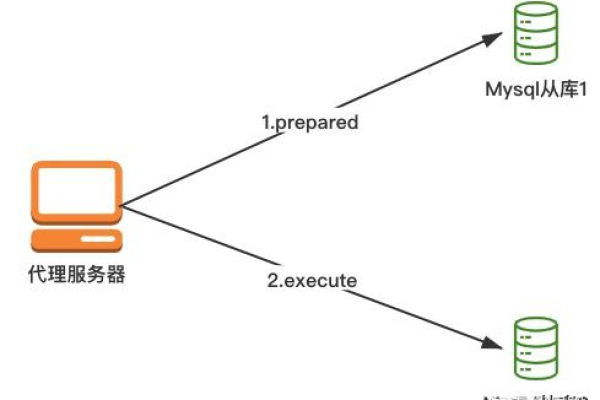

MySQL手工注入是一种攻击技术,攻击者通过构造反面的SQL语句并插入到Web应用程序中,以获取数据库中的敏感信息。为了防止这种攻击,可以使用预处理语句、参数化查询等安全措施。

在网络信息安全领域,SQL注入一直是一个历久弥新的话题,特别是MySQL数据库,由于其广泛应用,手工注入攻击技巧对于安全工程师和破解来说都具有不小的吸引力,全面理解MySQL手工注入的过程,不仅可以帮助防护网站安全,也能为渗透测试人员提供一种宝贵的技术手段,本文旨在以浅显易懂的方式,解析MySQL手工注入的基本步骤与实用技巧。

了解SQL注入的基本概念

需要明白什么是SQL注入,简而言之,SQL注入是一种代码注入技术,攻击者通过在Web表单中输入或修改SQL语句,影响应用程序和数据库之间的交互,从而达到非规获取、修改甚至删除数据库中数据的目的,用户输入的数据未经适当过滤即被并入SQL查询中执行,使得攻击者可操控数据库。

基础准备工作

1. 收集信息

确定注入点:通常涉及对网页中的表单、URL参数进行测试,通过输入异常字符如单引号,观察反馈判断是否存在注入可能。

数据库版本识别:不同的数据库版本可能存在不同的破绽,通过特定查询如'order by 1可以辅助判断。

2. 识别数据库结构

列数确定:通过调整order by后的数值,可以推断出表中列的数量。

数据提取:使用如'or '1'='1这样的语句可以尝试返回更多的数据信息。

深入探测与攻击执行

1. 联合注入

提取关键数据:使用union select语句来并列查询,可以获得其他表的信息,如?id=0' union select 1,2,3,database()+可提取当前数据库名称。

抓取:通过联合注入,可以逐字逐句地提取字段内容,进而获取敏感信息。

2. 盲注技术

数据推断:当页面无明确错误信息返回时,可通过盲注技术猜测数据库信息,如通过布尔型盲注确认字段长度等。

3. 绕过安全措施

编码与混淆:使用特定函数如group_concat或者多次编码、转换空格等技巧,来绕过Web应用防火墙(WAF)的检测。

实战操作与技巧分享

1. 利用MySQL特性

版本差异攻击:针对MySQL不同版本,如4与5的区别,采用不同的注入策略。

高级权限利用:获取mysql root权限后,可以通过写入文件等方式实现更深层次的控制。

2. 自动化与工具支持

构建自动化脚本:虽然本文重点在手工注入,但实践中可结合自动化脚本提高注入效率。

现有工具对比:理解各类注入工具的工作原理,与手工注入做对比学习。

维护与防御

1. 修复与加固

及时补漏:一旦发现注入点,应立即修复,避免简单粗暴地关闭错误显示。

安全习惯:培养良好的编程习惯,如使用预处理语句,确保所有用户输入均得到妥善处理。

常见问题解答

Q1: SQL注入是否只对MySQL有效?

A1: SQL注入不仅限于MySQL,它对所有使用SQL的数据库系统都有效,包括但不限于Oracle, SQL Server, PostgreSQL等。

Q2: 如何预防SQL注入攻击?

A2: 预防SQL注入攻击主要有以下几种方法:

预编译SQL语句或使用参数化查询。

实施严格的输入验证和输出编码。

最小化Web应用的数据库权限。

定期更新和打补丁,包括应用程序和数据库管理系统。

通过以上步骤和技巧,可以明显提升对MySQL手工注入的理解和应用能力,尽管技术和策略不断进化,基本原则和操作逻辑仍然是相通的,无论是为了安全防护还是技术研究,掌握核心的SQL注入技巧都是极为重要的,希望本文能够为读者提供实用的指导和帮助。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/49643.html