如何有效防御vBulletin预认证远程代码执行破绽CVE2019?

- 行业动态

- 2024-08-29

- 3548

vBulletin预认证远程代码执行破绽CVE201916759可通过升级到最新版本修复。建议立即更新到vBulletin 5.5.4或更高版本,以保护您的论坛免受攻击。确保服务器安全设置得当,限制不必要的外部访问。

如何进行vBulletin预认证远程代码执行破绽(CVE201916759)

环境搭建

要复现vBulletin的RCE破绽,首先需要构建一个适当的测试环境,这通常涉及到安装具有破绽的版本vBulletin(v5.0.0至v5.5.4),使用Docker等容器化工具可以方便地搭建及销毁环境,以保持测试的隔离性并避免对生产环境造成影响。

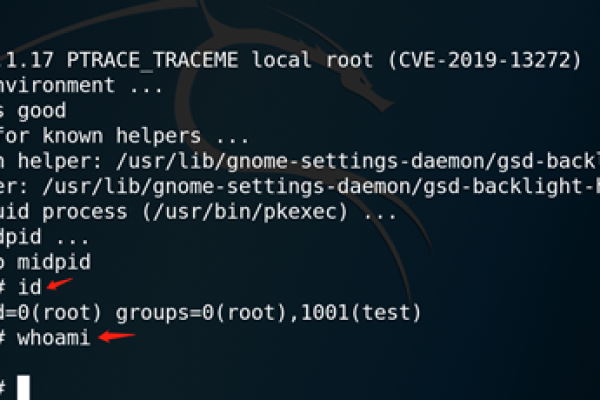

破绽复现步骤

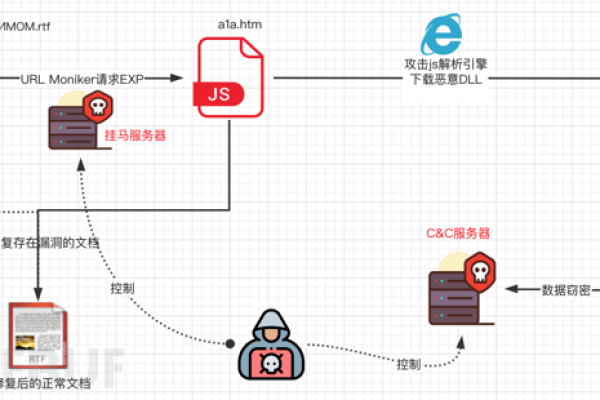

1、安装vBulletin:根据的介绍,通过Docker运行易受攻击版本的vBulletin,确保Docker环境中的网络配置允许外部网络访问。

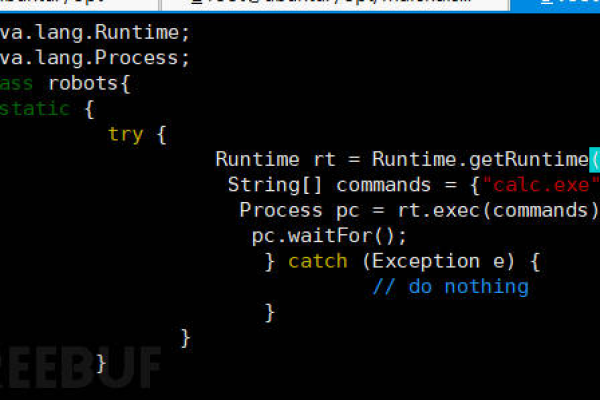

2、构造反面请求:根据的介绍,构造一个特定的URL请求,该请求将触发vBulletin中的破绽,这通常包括修改请求参数来利用未正确处理的输入验证。

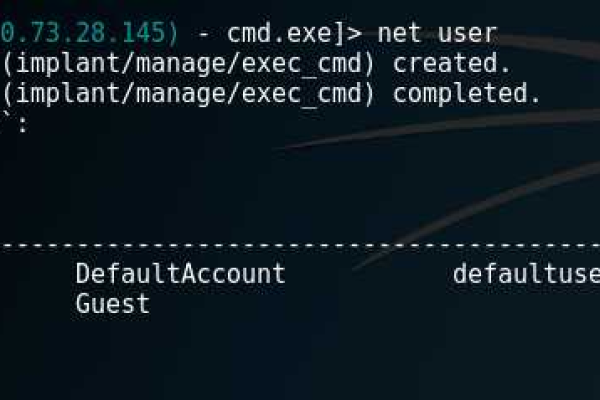

3、发送请求:使用工具如curl或自定义脚本发送构造好的HTTP请求到已部署的vBulletin实例。

4、监控响应:观察服务器的响应,如果返回了意外的或特权的数据,可能表明破绽已被成功利用。

5、验证破绽效果:在获取了代码执行权限后,尝试执行无害的测试命令,比如读取某个文件的内容,以验证是否真的获得了远程代码执行能力。

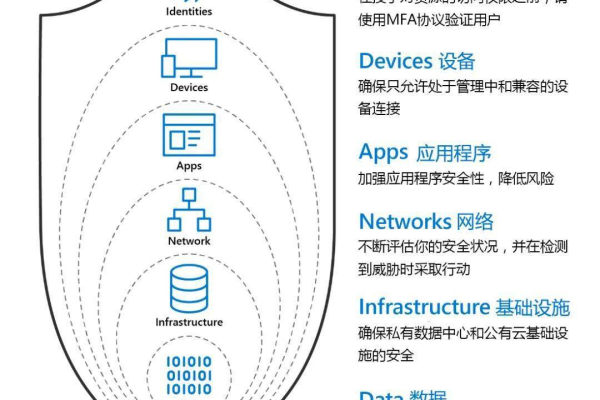

安全措施与防御策略

1、及时更新和打补丁:一旦vBulletin发布了修复补丁,应立即应用到系统中,这是防止已知破绽被利用的最直接方法。

2、限制外部访问:限制哪些IP地址能够访问vBulletin服务,尤其是管理接口。

3、监视异常行为:实施日志记录和监控系统,以便及时发现任何异常行为,如未经授权的命令执行或不寻常的访问模式。

相关工具与资源

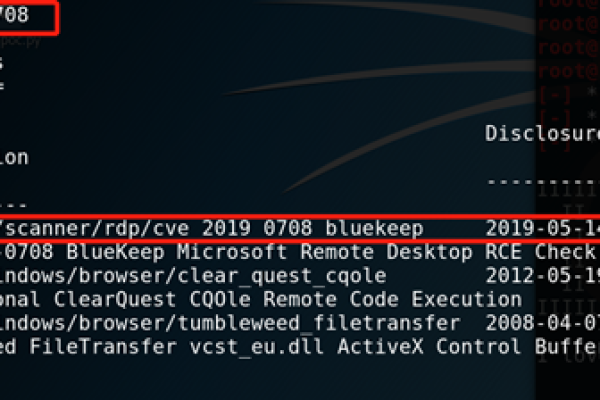

1、破绽扫描工具:使用OWASP ZAP、Nessus 或 Qualys 等扫描工具可以帮助识别潜在的安全破绽。

2、安全加固插件:一些第三方插件可提供额外的安全特性,如两因素认证、登录尝试限制等。

常见问题解答

1. vBulletin RCE破绽能否被自动化工具检测?

尽管自动化工具能够发现许多常见的安全问题,但某些复杂的破绽,特别是需要特定认证状态或操作序列的,可能不会被自动化工具检测到,对于这类破绽,手动测试和专业的渗透测试是必要的。

2. 如何确定我的vBulletin系统是否易受攻击?

您可以通过检查您的vBulletin版本号来确定是否受到影响,如果您的系统运行的是v5.0.0至v5.5.4之间的任何版本,则可能容易受到CVE201916759的攻击,确认后,应立即下载并应用官方补丁。

理解和利用CVE201916759 vBulletin预认证远程代码执行破绽的过程涉及多个步骤,从环境搭建到破绽复现,再到采取相应的安全措施,通过严格的安全协议和及时的补丁应用,可以有效减少此类破绽带来的风险。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/43879.html