cs怎么连接服务器

- 行业动态

- 2025-02-03

- 9

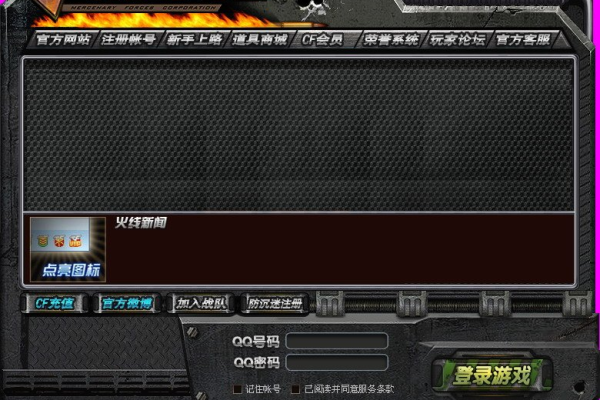

在CS中连接服务器,需先打开游戏并登录Steam账号,进入游戏主界面后选择“多人游戏”选项,接着在服务器浏览器中浏览或添加服务器IP地址,最后点击“连接”按钮即可。

在《反恐精英》(Counter-Strike,简称CS)中连接服务器是一个相对简单的过程,但需要确保你的游戏版本与服务器兼容,并且你拥有正确的服务器地址和端口号,以下是详细的步骤说明:

1、获取服务器信息:

你需要知道要连接的服务器的IP地址和端口号,这些信息通常由服务器管理员提供,或者你可以在游戏社区、论坛等地方找到。

如果你不确定如何获取这些信息,可以尝试使用命令提示符或网络工具来查找服务器的IP地址,在Windows系统中,你可以打开命令提示符并输入ping [服务器域名](将[服务器域名]替换为实际的服务器域名),系统会返回服务器的IP地址。

2、启动游戏:

打开你的CS游戏客户端,并确保它已更新到最新版本。

3、进入多人游戏模式:

在游戏主界面上,选择“多人游戏”选项,这将带你进入多人游戏菜单。

4、添加服务器:

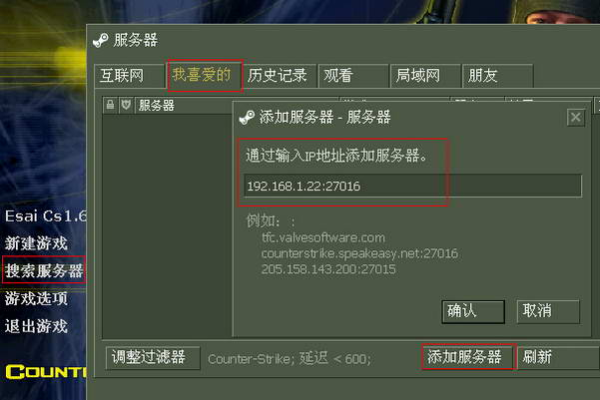

在多人游戏菜单中,选择“互联网”选项以连接到全球范围内的CS服务器。

点击“添加服务器”按钮,然后在弹出的对话框中输入服务器的IP地址和端口号。

确保输入的信息准确无误,然后点击“确定”或“连接”按钮。

5、连接服务器:

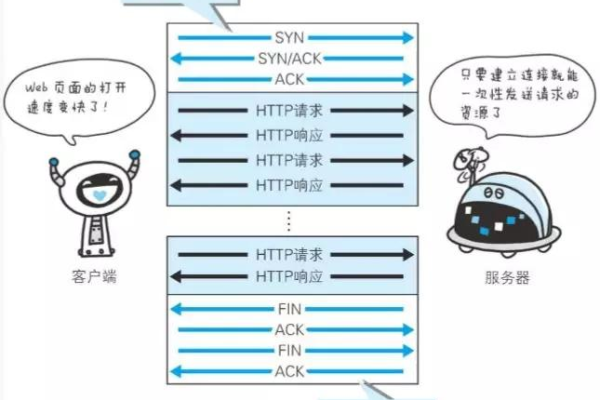

游戏将尝试与服务器建立连接,如果一切顺利,你将成功连接到服务器并开始游戏。

6、注意事项:

请确保你的网络连接稳定,以便顺利连接到服务器。

如果你遇到连接问题,可以尝试重启游戏客户端或检查你的网络设置。

某些服务器可能需要密码才能连接,在这种情况下,你需要在连接时输入正确的密码。

如果你是通过局域网连接服务器,步骤会有所不同,在局域网内,你可以直接在多人游戏菜单中选择“局域网”选项,然后选择要连接的局域网服务器。

步骤应该可以帮助你成功连接到CS服务器,如果你在连接过程中遇到任何问题,建议查阅游戏官方文档或联系游戏客服以获取更详细的帮助。