服务器温度过高,应该如何处理?

- 行业动态

- 2024-11-16

- 11

服务器在运行过程中,温度过高是一个常见的问题,它不仅会影响服务器的性能和稳定性,还可能导致硬件损坏,甚至引发安全事故,为了有效解决这一问题,需要从多个方面入手,包括优化机房环境、改善机柜散热、合理规划负载等,以下是一些具体的方法和建议:

一、优化机房环境

1、控制温度:确保机房内的温度保持在合适的范围内,通常建议不超过25摄氏度,可以通过安装空调系统、增加风扇转速或打开门窗来降低温度。

2、湿度管理:保持机房内的湿度在40%-60%之间,这有助于减少静电干扰,并保护电子设备免受潮湿影响。

3、定期清洁:定期对机房进行清洁,包括地面、墙面、天花板以及设备表面,以去除灰尘和污垢,防止散热受阻。

二、改善机柜散热

1、冷热通道隔离:采用“冷热通道”的安装方式,将机房计算机设备及机架按行排列,形成背靠背、面对面的布局,以提高精密空调的利用率。

2、使用盲板:安装盲板,避免热空气通过机柜底部进入与冷空气混合,从而影响散热效果。

3、选择合适机柜:根据服务器的数量和散热需求选择合适的机柜,确保机柜内部有足够的空间用于空气流通。

4、增加散热设备:在机柜内安装防爆散热风扇或防爆空调等散热设备,以增强散热能力。

三、合理规划负载

1、避免过载:确保服务器的CPU、内存、硬盘等部件工作在正常负荷下,避免因过载而产生的大量热量。

2、负载均衡:合理分配服务器的负载,避免单个服务器长时间高负荷运行。

四、定期检查与维护

1、检查硬件:定期检查服务器的风扇、散热器等硬件部件是否正常工作,如有故障及时更换。

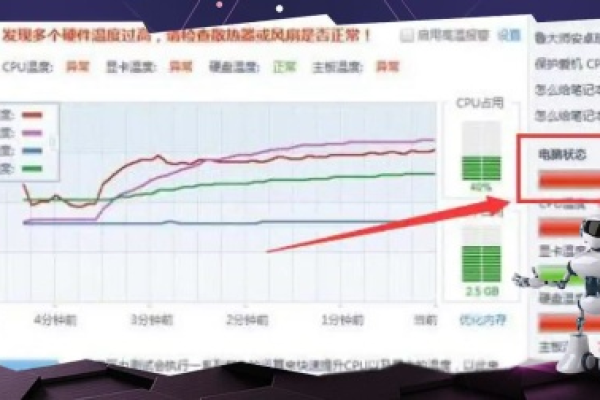

2、软件监控:使用服务器管理软件或硬件监控工具实时监测服务器的温度和硬件状态,及时发现并处理异常情况。

3、清洁保养:定期对服务器内部和外部进行清洁保养,去除灰尘和污垢,保持散热通畅。

五、其他注意事项

1、合理布线:确保机柜内的布线整齐有序,避免混乱的布线阻碍空气流通。

2、避免不当放置:不要将网络机柜放置在不利于散热的位置,如靠近热源或被其他物品遮挡的地方。

3、使用高质量设备:选择高质量的服务器和配件,以确保其散热性能良好且稳定可靠。

六、FAQs(常见问题解答)

1、为什么服务器温度会过高?

服务器温度过高可能由多种原因导致,包括环境温度过高、机柜散热不良、服务器负载过重、硬件故障等。

2、如何降低服务器温度?

降低服务器温度的方法包括优化机房环境、改善机柜散热、合理规划负载、定期检查与维护等。

3、服务器过热会对业务造成什么影响?

服务器过热会导致性能下降、稳定性降低,甚至可能引发硬件故障和数据丢失,对业务造成严重影响。

4、如何预防服务器过热?

预防服务器过热需要从多个方面入手,包括优化机房环境、改善机柜散热、合理规划负载、定期检查与维护等,还需要建立完善的监控和管理机制,及时发现并处理潜在的问题。

通过以上措施的实施,可以有效降低服务器的温度,保障其正常运行和业务的稳定性。

以上内容就是解答有关“服务器温度过高怎么办”的详细内容了,我相信这篇文章可以为您解决一些疑惑,有任何问题欢迎留言反馈,谢谢阅读。