如何配置DDoS攻击防御系统以应对网络威胁?

- 行业动态

- 2025-01-26

- 3834

一、限制IP地址和端口号

1、通过防火墙等设备实现:利用防火墙、载入防御系统和路由器等网络设备,合理设置IP地址和端口的访问权限,只允许可信的IP地址访问相关服务,以此有效防止攻击者发送伪造的IP地址和端口号,避免目标系统受到DoS和DDoS攻击。

2、具体配置示例:在Linux系统中,使用iptables命令可以限制特定的IP地址或端口号,要拒绝来自特定IP地址192.168.1.100的所有连接,可以使用以下命令:iptables -A INPUT -s 192.168.1.100 -j DROP,若要限制某个端口号,比如禁止外部访问本机的22端口,可使用命令:iptables -A INPUT -p tcp --dport 22 -j DROP。

二、使用DDoS网络攻击防护工具

1、常见工具介绍:市面上有许多DDoS网络攻击防护工具,如DDOS防火墙、防护日志等,这些工具能够检测和防御DoS和DDoS攻击,并快速封锁攻击源,保障正常业务的运行。

2、以DDOS防火墙为例的配置步骤

准备工作:在命令提示符下进入指定目录,若提示没有该路径,则需安装ports服务。cd /sys/i386/conf。

开启DDOS防火墙功能:在防火墙中启用DDOS防火墙功能。

参数设置:根据实际需求设置相关参数,如IP冻结时间、单个IP单位时间相应连接请求、扫描攻击参数、流量攻击参数等。

保存设置:完成参数设置后,保存配置即可。

三、配置IPFW

1、基本介绍:IPFW是一种常用的防火墙工具,可用于有效防御DoS和DDoS攻击,通过配置IPFW,能够限制来自不同IP地址的访问,并对异常流量进行过滤。

2、配置示例:假设要限制来自某个IP段的访问,并允许其他IP段的正常访问,可在终端中输入以下命令:ipfw add deny from 192.168.1.0/24 to any(拒绝来自192.168.1.0/24网段的所有连接),ipfw add allow from any to any(允许其他所有连接),启动IPFW服务使配置生效:/etc/rc.d/ipfw start。

四、服务器层面的配置

1、Nginx配置示例

限制每秒请求数:使用ngx_http_limit_req_module模块,通过漏桶原理限制单位时间内的请求数,在nginx.conf的http段内定义触发条件,如limit_req_zone $binary_remote_addr zone=one:10m rate=10r/s;,表示创建一个名为one的限流区域,为每个IP分配10M内存,限制频率为每秒10个请求;然后在location内定义达到触发条件时要执行的动作,如location ~ .php$ { limit_req zone=one burst=5 nodelay; },即当请求超过限制时,立即返回503错误。

限制IP连接数:利用ngx_http_limit_conn_module模块,配置方法与http_limit_req模块类似但更简单,在http段定义limit_conn_zone $binary_remote_addr zone=addr:10m;,在location中添加limit_conn addr 1;,表示限制同一时间内每个IP最多只能有1个连接。

白名单设置:如果Nginx前面有负载均衡或反向代理,需要使用geo和map模块设置白名单,以免误拦负载均衡的连接和请求,定义geo $whiteiplist { default 1; 10.11.15.161 0; },map $whiteiplist $limit { 1 $binary_remote_addr; 0 ""; },然后结合limit_req_zone和limit_conn_zone使用。

2、测试方法:可以使用ab命令来模拟CC攻击,分别对http_limit_conn和http_limit_req模块进行测试,注意http_limit_conn模块只统计正在被处理的请求所在的连接,已处理完但未关闭的连接不会被统计。

五、网络设备的配置

1、以企业内网Web服务器防护为例:当Web服务器经常受到SYN Flood和HTTP Flood攻击时,在连接外网的接口上启用流量统计功能,对外网访问企业内网的流量进行统计,同时开启阈值学习功能,并启用自动应用功能,各攻击防范对应的阈值先采用默认值,待阈值学习功能完成阈值学习后系统会自动应用学习结果。

2、配置脚本示例:anti-ddos flow-statistic enable(启用流量统计功能)、anti-ddos syn-flood source-detect(开启SYN Flood攻击防范)、anti-ddos http-flood source-detect mode redirect(开启HTTP Flood攻击防范,并将模式设置为重定向)、anti-ddos baseline-learn start(开启阈值学习功能)、anti-ddos baseline-learn apply(应用阈值学习结果)等。

六、FAQs

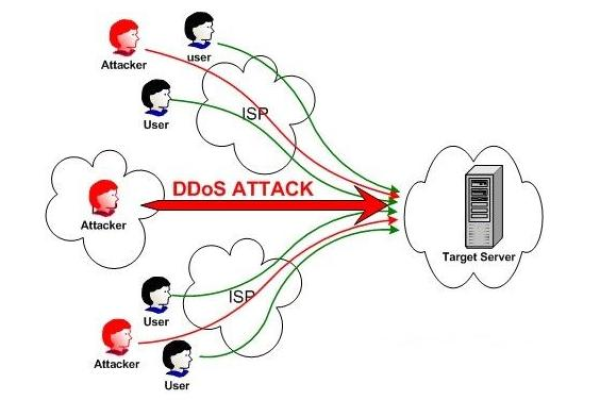

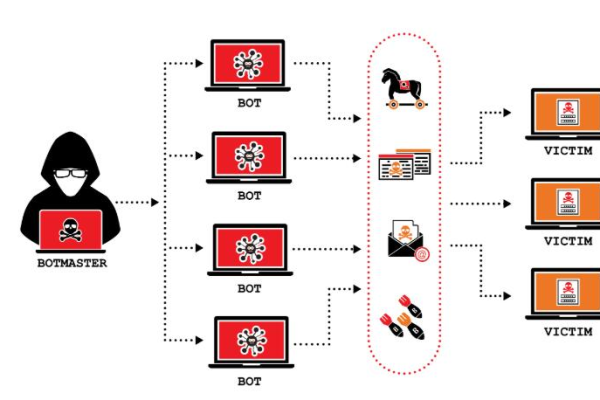

1、什么是DDoS攻击?:DDoS攻击是指分布式拒绝服务攻击,攻击者通过控制大量的傀儡机(被载入的计算机)同时向目标系统发送大量请求,消耗目标系统的资源,使其无法正常处理合法用户的请求,从而导致服务中断或瘫痪。

2、如何判断是否遭受了DDoS攻击?:可以通过观察系统的性能指标来判断,如CPU使用率、内存占用率、网络带宽等突然升高,同时伴有大量来自不同IP地址的请求;还可以查看系统日志和网络监控数据,发现异常的流量模式和大量的失败连接请求等,一些安全防护工具也会提供相关的报警信息。

防御DDoS攻击需要综合运用多种手段,从各个方面进行防护,通过合理的配置和管理,可以有效减少或杜绝DDoS攻击的影响,保护系统和业务的正常运行。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/408.html