如何检测并修复Discuz论坛中的安全破绽?

- 行业动态

- 2025-01-30

- 2

Discuz!论坛3.4版本存在破绽,可致后台文件任意删除,使网站瘫痪、后台无法登录。该破绽位于admincp文件夹的admincp_forums.php代码中,需管理员权限触发,危害虽小但不容忽视。

Discuz!论坛作为一款广泛使用的开源论坛软件,其安全性对于网站运营至关重要,以下是对Discuz论坛破绽检测的详细分析:

破绽类型及详情

1、后台文件删除破绽:

破绽位置:位于source/admincp/admincp_forums.php文件中的unlink函数调用处。

破绽描述:当管理员权限存在时,通过构造特定的反面代码(如在提交的post数据中添加&replybgnew=../../../index.php&delreplybg=safe),可以删除论坛的后台文件,导致网站瘫痪,后台无法登录。

危害程度:此破绽虽然需要管理员权限才能触发,但一旦被利用,会对论坛的正常运营造成严重影响。

2、远程代码执行破绽:

破绽位置:存在于source/function/function_core.php文件中的cookies与语言language参数值处理部分。

破绽描述:由于Discuz官方没有对post数据里的cookies值进行安全过滤与判断,导致可以通过构造反面代码(如将post数据改为Z3T2_2132_language=en'.phpinfo().';)插入到language参数值中,从而远程执行反面代码,获取webshell权限。

影响范围:该破绽影响Discuz X3.4、X3.3、X3.2等多个版本。

危害程度:此破绽危害性较大,可导致论坛被直接上传webshell,远程获取管理员权限,甚至执行系统命令。

检测方法

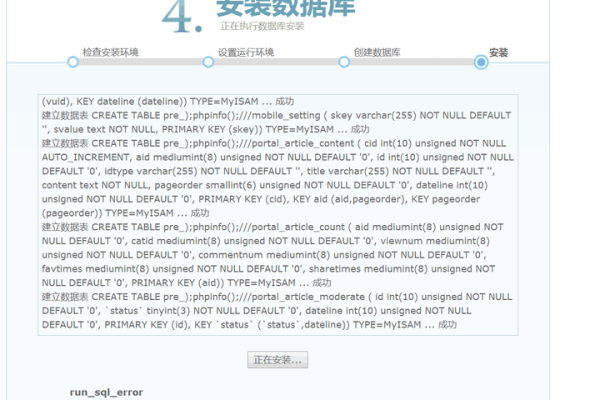

1、代码审查:仔细检查论坛安装目录下的相关PHP文件,特别是上述提到的包含破绽代码的文件,看是否存在未修复的破绽代码。

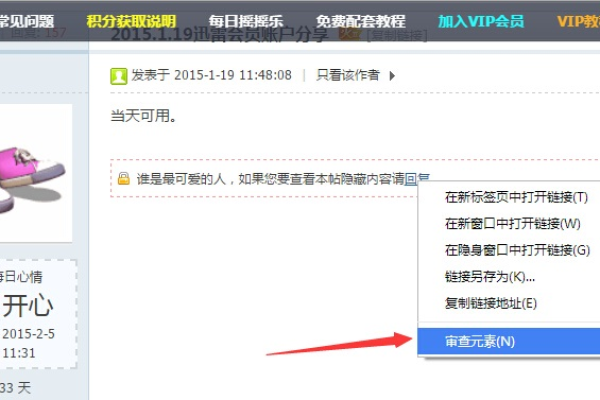

2、功能测试:以管理员身份登录论坛后台,尝试进行各种操作,观察是否有异常行为或错误提示,如文件被意外删除等。

3、抓包分析:使用网络抓包工具(如Wireshark等)对论坛的请求和响应数据进行抓包分析,查看是否存在异常的数据交互或反面请求。

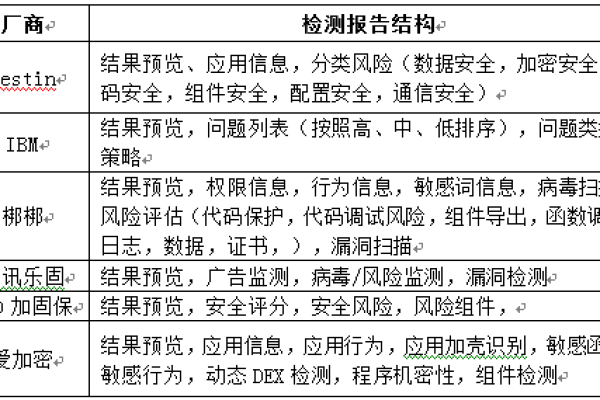

4、安全扫描工具:利用专业的网站安全扫描工具(如SINE安全等公司提供的工具)对论坛进行全面扫描,检测是否存在已知的破绽和安全隐患。

修复建议

1、针对后台文件删除破绽:

修改Discuz的后台地址,例如将admin.php改为admin!@ht.php等复杂名称,增加攻击者猜测的难度。

定期检查并更新Discuz到最新版本,以确保官方已经修复了已知的破绽。

2、针对远程代码执行破绽:

对Discuz的版本进行全面升级,修复已知的破绽。

在language参数值中进行全面的安全过滤,限制逗号、闭合语句、斜杠等特殊反面代码的执行,并进行必要的转义处理。

对discuz目录的权限进行安全分配,限制data目录的脚本执行权限,防止PHP脚本的运行。

做好网站的安全防护,如安装防火墙、定期备份数据等。

FAQs

1、问:如果发现Discuz论坛存在破绽,应该如何紧急处理?

答:一旦发现破绽,应立即采取以下措施:暂停论坛的访问,防止破绽被进一步利用;备份论坛的重要数据,以防数据丢失;根据破绽的类型和严重程度,参考上述修复建议进行紧急修复;及时关注Discuz官方的安全公告和更新信息,确保论坛始终保持在安全状态。

2、问:如何预防Discuz论坛出现新的破绽?

答:预防Discuz论坛出现新破绽可以从以下几个方面入手:保持Discuz版本的及时更新,以获取最新的安全补丁和功能改进;加强论坛的安全管理,如设置强密码、限制IP访问等;定期对论坛进行安全扫描和检测,及时发现并修复潜在的安全隐患;关注Discuz官方的安全动态和社区反馈,了解最新的安全威胁和防范措施。

小编有话说

Discuz论坛的安全性是网站运营的基础,站长们务必高度重视,定期进行安全检测和破绽修复,不仅能保护论坛的数据安全和用户隐私,还能提升用户的体验和信任度,也要关注Discuz官方的安全动态和更新信息,及时跟进最新的安全防护措施,希望每一位Discuz论坛的站长都能为论坛的安全运营保驾护航!

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/402540.html