如何通过服务器实现高效的单点登录系统?

- 行业动态

- 2025-01-29

- 4

### ,,单点登录(SSO)是一种身份认证解决方案,允许用户一次登录后访问多个应用系统,无需重复登录。其原理包括用户登录认证、生成令牌、传递令牌、验证身份和访问应用程序等步骤。实现方式有基于JWT、Cookie、Token、SAML、OpenID Connect和CAS等。SSO提高了用户体验和安全性,适用于多系统环境,如企业业务整合。

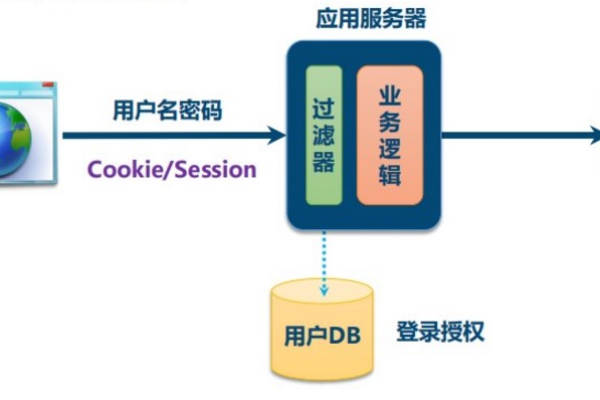

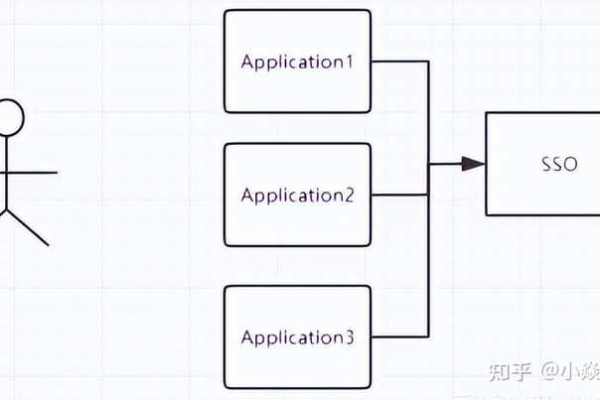

服务器实现单点登录(Single Sign-On, SSO)是一种身份验证过程,允许用户使用一组凭据(如用户名和密码)访问多个应用程序或服务,以下是关于如何在服务器上实现单点登录的详细回答:

什么是单点登录?

单点登录是一种身份验证过程,允许用户使用一组凭据(如用户名和密码)访问多个应用程序或服务,用户只需登录一次,即可访问所有关联的应用程序或服务,无需再次输入凭据。

单点登录的工作原理

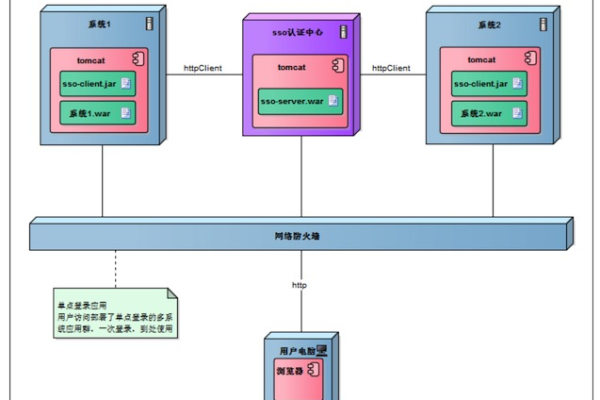

单点登录通常涉及以下组件:

| 组件 | 描述 |

| 身份提供者(Identity Provider, IdP) | 负责验证用户的身份,并颁发身份验证令牌。 |

| 服务提供者(Service Provider, SP) | 提供用户希望访问的服务或应用程序。 |

| 用户代理 | 用户的设备,如计算机、手机等。 |

当用户尝试访问服务提供者时,服务提供者会将用户重定向到身份提供者进行身份验证,身份提供者验证用户的身份后,会颁发一个身份验证令牌(如SAML令牌、JWT令牌等),并将用户重定向回服务提供者,服务提供者验证令牌的有效性后,允许用户访问服务。

常见的单点登录协议

以下是一些常见的单点登录协议:

SAML(Security Assertion Markup Language)

描述:基于XML的框架,用于在不同安全域之间交换身份验证和授权数据。

优点:广泛支持,适用于企业环境。

缺点:配置复杂,通信开销较大。

OAuth(Open Authorization)

描述:开放标准的授权框架,允许第三方应用程序代表用户访问受保护的资源。

优点:灵活,适用于多种场景。

缺点:需要处理令牌的存储和刷新。

OpenID Connect

描述:基于OAuth 2.0的身份层协议,用于身份验证和授权。

优点:简单易用,支持多种客户端类型。

缺点:依赖于OAuth 2.0的安全性。

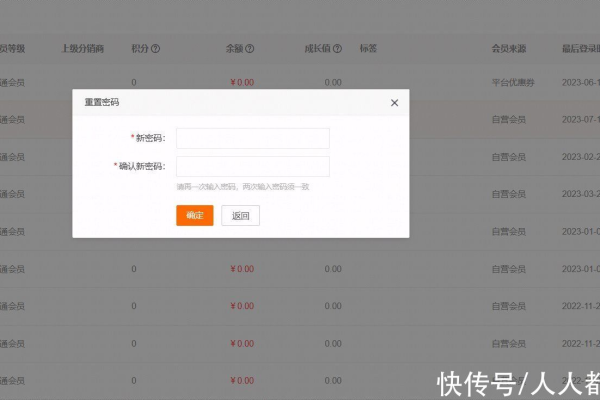

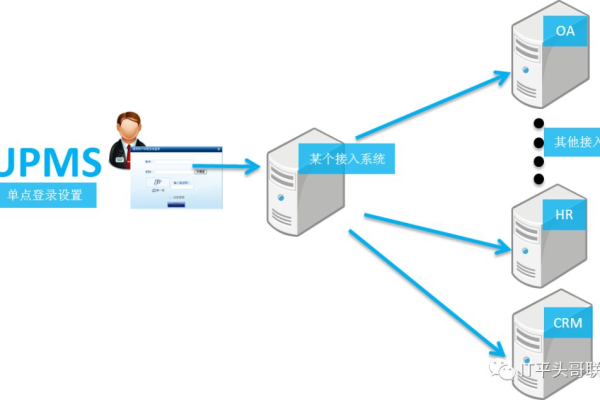

在服务器上实现单点登录的步骤

以下是在服务器上实现单点登录的基本步骤:

选择单点登录协议

根据需求选择合适的单点登录协议,如SAML、OAuth或OpenID Connect。

配置身份提供者

设置身份提供者以验证用户的身份,并颁发身份验证令牌,这可能涉及配置用户存储、认证策略和令牌颁发机制。

配置服务提供者

在每个服务提供者上配置对单点登录的支持,包括设置重定向URI、验证身份验证令牌的逻辑等。

集成单点登录协议

根据所选协议,集成相应的库或框架到服务提供者中,以处理身份验证请求和响应。

测试和部署

在生产环境中测试单点登录系统,确保其按预期工作,并进行必要的调整和优化。

相关问答FAQs

Q1: 单点登录是否安全?

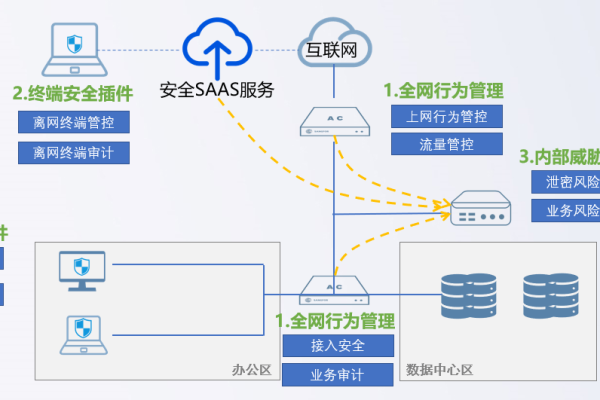

A1: 单点登录的安全性取决于所采用的协议和实施方式,使用强加密算法、安全的令牌传输机制以及定期的安全审计可以增强单点登录系统的安全性,遵循最佳实践,如使用HTTPS、限制令牌的有效期等,也有助于提高安全性。

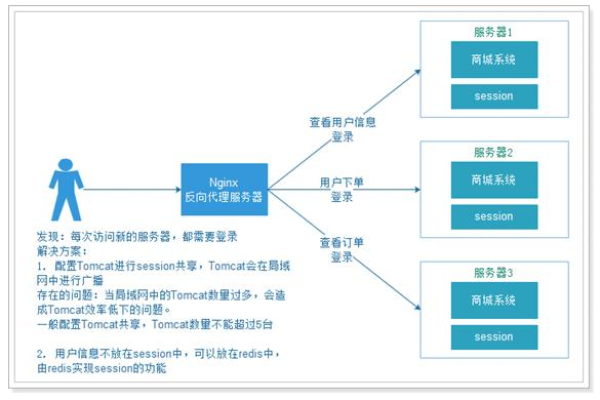

Q2: 如何在不同的应用程序之间共享单点登录状态?

A2: 在不同的应用程序之间共享单点登录状态通常通过以下方式实现:

中心化身份提供者:所有应用程序都信任同一个身份提供者来验证用户的身份。

共享令牌存储:使用共享的数据库或缓存来存储和验证身份验证令牌。

跨域认证:在某些情况下,可以使用跨域认证技术(如CORS)来允许不同域的应用程序共享身份验证状态。

小编有话说

单点登录为用户提供了极大的便利性,减少了重复登录的繁琐过程,实现单点登录需要仔细考虑安全性和兼容性问题,选择合适的协议、正确配置身份提供者和服务提供者,以及进行充分的测试是确保单点登录系统成功的关键,希望本文能帮助您更好地理解服务器上实现单点登录的过程和注意事项。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/402226.html