如何从零开始DIY一个专属的Linux渗透测试系统?

- 行业动态

- 2025-01-29

- 3

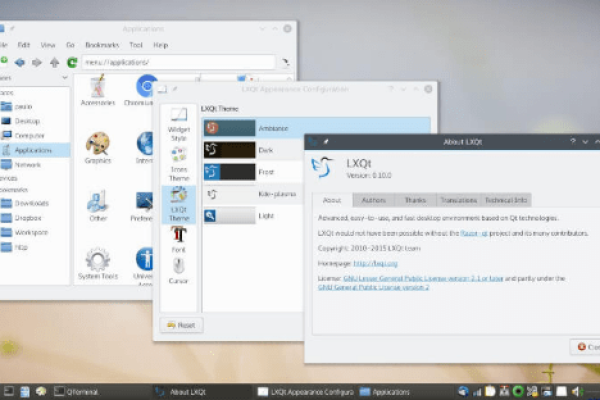

### ,,本文介绍了基于Arch Linux的渗透测试系统实现过程,涵盖系统安装、配置及常用工具安装。通过详细步骤展示如何打造定制Linux渗透环境,为网络安全测试提供高效平台。

在网络安全领域,Kali Linux 是一款备受推崇的渗透测试操作系统,它集成了众多强大的安全工具和功能,以下是关于 DIY Kali Linux 渗透系统的详细内容:

一、系统安装与配置

1、下载与安装:从官方网站下载最新的 Kali Linux 镜像文件,可将其安装到虚拟机或物理机中,安装过程需按照官方文档进行操作,包括设置磁盘分区、网络配置等步骤。

2、更新与升级:安装完成后,及时更新系统软件包和工具,以确保拥有最新的功能和安全补丁,可使用以下命令更新和升级系统:

sudo apt update:更新软件包列表。

sudo apt upgrade:升级系统已安装的软件包。

3、网络配置:根据实际需求配置网络连接,如设置静态 IP 地址、网关、DNS 等,可编辑网络配置文件/etc/network/interfaces 或使用图形化界面的网络设置工具进行配置。

4、软件源配置:默认情况下,Kali Linux 的软件源可能无法满足所有需求,可添加一些常用的软件源,以获取更多的软件包和工具,编辑/etc/apt/sources.list 文件,添加以下软件源:

deb http://http.kali.org/kali kali-rolling main non-free contrib

deb-src http://http.kali.org/kali kali-rolling main non-free contrib

二、常用工具介绍与使用

1、信息收集工具

Nmap:功能强大的端口扫描和主机发现工具,可用于探测目标网络中的在线主机、开放端口、服务版本等信息,使用nmap -A target_ip 命令可对目标主机进行全面扫描,包括端口、服务、操作系统版本等信息。

Whois:用于查询域名的注册信息,如注册商、注册日期、到期日期、域名所有者等,可通过在终端输入whois domain_name 来查询指定域名的信息。

Dig:进行 DNS 查询的工具,可获取域名的 DNS 记录,如 A 记录、MX 记录、NS 记录等,使用dig domain_name 命令可查看域名的 DNS 解析结果。

2、破绽扫描工具

Nessus:专业的破绽扫描工具,可对目标系统进行深度破绽扫描,并生成详细的报告,安装 Nessus 后,通过浏览器访问其 Web 界面,即可进行破绽扫描任务的配置和执行。

OpenVAS:开源的破绽扫描器,具有强大的破绽检测能力,安装 OpenVAS 后,需要配置其网络连接、扫描策略等参数,然后启动扫描任务对目标系统进行检测。

3、破绽利用工具

Metasploit Framework:全球知名的渗透测试框架,提供了丰富的破绽利用模块和攻击脚本,可通过 msfconsole 命令进入 Metasploit 控制台,选择相应的破绽模块和攻击选项,对目标系统进行渗透测试。

SQLmap:专门用于检测和利用 SQL 注入破绽的工具,支持多种数据库类型,使用 SQLmap 时,可通过指定目标 URL、参数等选项,对目标网站进行 SQL 注入测试,如sqlmap -u "http://target_url/vulnerable_page.php?id=1"。

4、提权工具

Mimikatz:一款强大的 Windows 密码抓取和提权工具,可在获取到 Windows 系统的明文密码后,进一步提升权限,在 Kali Linux 中,可通过mimikatz 命令直接使用该工具,或在渗透过程中配合其他工具将 Mimikatz 上传至目标系统运行。

PowerSploit:Windows 平台的渗透测试工具集,包含了许多提权模块和脚本,可先在目标系统上搭建 PowerShell 会话,然后将 PowerSploit 模块加载到内存中,使用其中的提权脚本提升权限。

5、后渗透工具

Meterpreter:Metasploit 中的一种攻击载荷,可在成功利用破绽后获得目标系统的交互式 shell 会话,方便进一步的操作和信息收集,在破绽利用成功后,通常会自动生成 Meterpreter 会话,也可手动使用sessions -i [session_id] 命令进入指定的会话。

VNC:虚拟网络计算协议,可用于远程控制目标系统的图形界面,在目标系统上安装 VNC 服务器端软件,然后在 Kali Linux 系统中使用 VNC 客户端连接到目标系统,实现对目标系统的图形化操作。

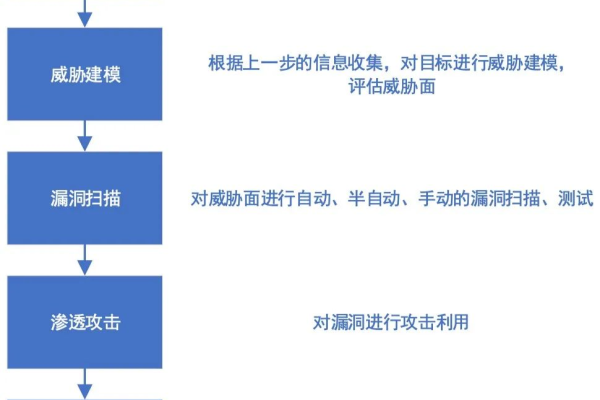

三、实战案例演示

假设有一个目标网站存在 SQL 注入破绽,以下是使用 Kali Linux 进行渗透测试的简要步骤:

1、信息收集:使用 Nmap 扫描目标网站的 IP 地址和开放端口,确定其网络拓扑结构和运行的应用服务,使用 Whois 和 Dig 查询目标网站的域名注册信息和 DNS 记录。

2、破绽扫描:使用 OpenVAS 对目标网站进行全面的破绽扫描,发现可能存在的 SQL 注入破绽等安全隐患。

3、破绽利用:根据破绽扫描结果,确定目标网站存在 SQL 注入破绽后,使用 SQLmap 对目标网站进行 SQL 注入测试,通过分析 SQLmap 的输出结果,确定可注入的参数和数据库类型等信息。

4、提权:若成功获取到目标网站的数据库管理员账号和密码,可尝试使用 Mimikatz 等工具抓取 Windows 系统的明文密码,进而提升权限,获取目标系统的更高权限访问。

5、后渗透:在获得目标系统的高权限后,可使用 Meterpreter 或 VNC 等工具进一步控制目标系统,获取敏感信息或进行其他反面操作。

四、常见问题及解决方法

1、工具安装问题:部分工具可能需要手动安装或配置依赖项,若遇到工具安装失败的情况,可先检查系统的软件源配置是否正确,然后尝试使用apt-get install -f 命令修复依赖关系,或从官方网站下载工具的安装包进行手动安装。

2、网络连接问题:在进行渗透测试时,可能会遇到网络连接不稳定或无法连接到目标系统的情况,可检查网络配置是否正确,防火墙是否阻止了相关的网络连接,也可以尝试更换网络环境或使用代理服务器等方式来解决网络连接问题。

3、权限提升失败:在某些情况下,提权操作可能会失败,这可能是由于目标系统的安全防护机制较强,或者使用的提权工具和方法不适用,可尝试使用其他的提权工具和方法,或对目标系统进行更深入的分析和研究,寻找其他的破绽和突破点。

五、相关问答

1、问:Kali Linux 适合初学者学习渗透测试吗?

答:Kali Linux 是非常适合初学者学习渗透测试的操作系统,它集成了大量的渗透测试工具,且有丰富的文档和教程资源可供参考,初学者可以通过学习和使用 Kali Linux,快速掌握渗透测试的基本概念和技术方法。

2、问:如何在 Kali Linux 中使用 VNC 进行远程控制?

答:首先需要在目标系统上安装 VNC 服务器端软件,如 RealVNC、TightVNC 等,安装完成后,启动 VNC 服务器,并记录下服务器的 IP 地址和端口号,然后在 Kali Linux 系统中安装 VNC 客户端软件,如 RealVNC Viewer、TigerVNC 等,打开 VNC 客户端,输入目标系统的 IP 地址和端口号,即可建立远程连接,实现对目标系统的图形化操作。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/402111.html