如何识别和防御DDoS攻击中的TCP数据包?

- 行业动态

- 2025-01-29

- 5

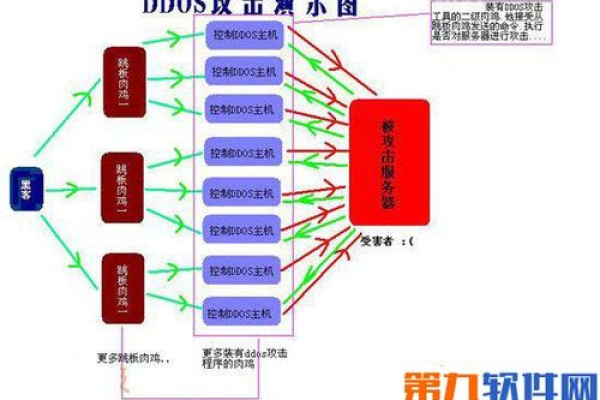

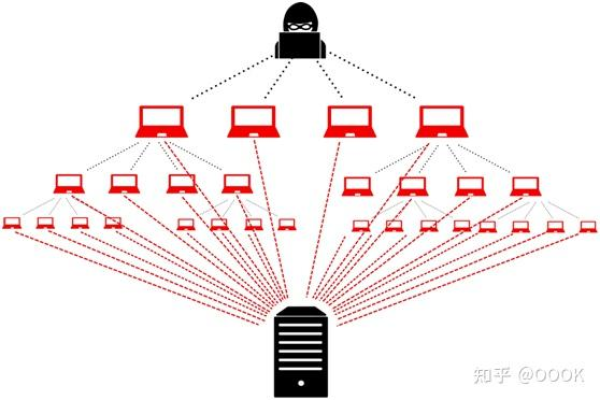

在DDoS攻击中,TCP数据包常被利用实施多种攻击。攻击者通过发送大量伪造的TCP SYN请求(SYN Flood攻击),使服务器保持半开连接状态,耗尽资源。还有ACK Flood攻击,发送大量伪造的ACK包填满服务器连接表,以及RST Flood攻击,发送伪造的RST包强制关闭已建立的连接。这些攻击导致服务器资源耗尽,无法处理合法用户的请求。

在当今数字化时代,网络安全面临着前所未有的挑战,DDoS(Distributed Denial of Service)攻击作为一种常见且具有巨大破坏力的网络攻击手段,给众多企业和个人的网络安全带来了严重威胁,TCP 数据包在 DDoS 攻击中扮演着重要角色。

一、DDoS 中 TCP 数据包的相关信息

1、TCP 协议简介:TCP(Transmission Control Protocol)是互联网中最常用的传输层协议之一,它提供了可靠的数据传输服务,通过三次握手建立连接,确保数据包的顺序传输和错误检测。

2、TCP 数据包结构:一个典型的 TCP 数据包由源端口、目的端口、序列号、确认号、数据偏移、保留位、控制位、窗口大小、校验和、紧急指针和选项等字段组成,这些字段共同确保了数据的可靠传输和正确接收。

3、DDoS 攻击中的 TCP 数据包类型

SYN Flood 攻击:攻击者向目标服务器发送大量 SYN 请求,但不回应服务器的 SYN-ACK 响应,导致服务器保持大量的半开连接,最终耗尽资源。

ACK Flood 攻击:攻击者发送大量伪造的 ACK 包,使服务器的连接表迅速填满,导致合法连接被拒绝。

RST Flood 攻击:攻击者发送大量伪造的 RST 包,强制关闭已建立的连接,导致服务中断。

TCP 反射攻击:攻击者伪造源 IP 地址为被攻击目标的 IP 地址向公网上大量的 TCP 服务器(通常是 CDN、WEB 站点等)发送连接请求(SYN 报文),这些被利用的 TCP 反射服务器在收到大量的连接报文后,会向被攻击目标响应大量的数据包,包括 SYN-ACK、ACK 和 RST-ACK 等。

二、DDoS 中 TCP 数据包的特点

1、易于实施:有许多现成的工具和脚本可以轻松发起 TCP 攻击,降低了攻击的技术门槛。

2、资源消耗大:TCP 连接需要消耗服务器的内存和 CPU 资源,尤其是半开连接会占用更多的资源。

3、难以防御:防御 TCP 攻击时,很难区分正常流量和攻击流量,容易误判导致合法用户被拒绝服务。

三、相关 FAQs

1、问:如何判断是否遭受了 TCP DDoS 攻击?

答:可以通过监控网络流量、系统日志和性能指标来判断,如果发现大量的 TCP 连接请求、异常的流量峰值或系统资源耗尽等情况,可能是遭受了 TCP DDoS 攻击,可以使用网络监控工具和安全设备来检测和分析网络流量,以便及时发现和应对攻击。

2、问:如何防御 TCP DDoS 攻击?

答:可以采取多种措施来防御 TCP DDoS 攻击,如使用防火墙和 IDS/IPS、启用 SYN Cookie、负载均衡、DDoS 防护服务等,定期进行安全审计和破绽扫描,及时修复系统破绽,加强网络安全防护。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/401879.html