如何利用DLL注入API实现进程控制与功能扩展?

- 行业动态

- 2025-01-27

- 4

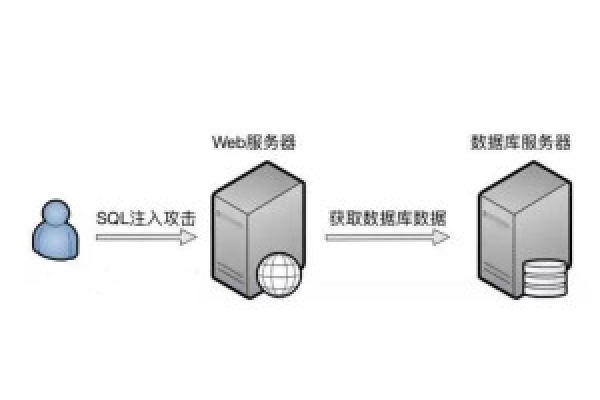

### ,,DLL注入是一种技术,允许动态链接库(DLL)在运行中的进程内被加载和执行,常用于扩展软件功能或反面修改程序行为。它涉及多种方法,如远程线程注入、注册表注入等,每种方法都有其特点和适用场景。

DLL 注入 API 是一种在 Windows 操作系统中实现进程间通信和代码执行的技术,它允许一个进程将动态链接库(DLL)注入到另一个正在运行的进程中,以下是关于 DLL 注入 API 的详细解释:

DLL 注入的概念

DLL 注入指的是向运行中的其他进程强制插入特定的 DLL 文件,从技术细节来说,DLL 注入命令其他进程自行调用LoadLibrary() API,加载(Loading)用户指定的 DLL 文件,与一般 DLL 加载的区别在于,加载的目标进程是其自身或其他进程,被注入的 DLL 拥有目标进程内存的访问权限,用户可以随意操作,如修复 Bug、添加功能等。

DLL 注入的实现方法

1、使用 CreateRemoteThread() API

步骤:

打开目标进程,获取其句柄。

在目标进程的地址空间中分配一块内存,用于存放要注入的 DLL 路径。

将要注入的 DLL 路径写入上一步分配的内存中。

获取Kernel32.dll 中LoadLibraryA 或LoadLibraryW 函数的地址。

创建远程线程,传入LoadLibrary 函数的地址和 DLL 路径地址,调用LoadLibrary 函数,触发DllMain 函数执行。

2、使用注册表(AppInit_DLLs 值)

通过设置注册表项HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWindowsAppInit_DLLs,可以指定系统启动时自动加载的 DLL 文件,这种方法适用于全局性的 DLL 注入,但可能会被安全软件检测到并阻止。

3、消息钩取(SetWindowsHookEx() API)

利用 Windows 的消息钩取机制,将自定义的钩子函数注入到目标进程中,当目标进程收到特定消息时,钩子函数会被调用,从而实现对目标进程的控制或监视,这种方法通常用于监视或修改目标进程的消息处理行为。

DLL 注入的应用示例

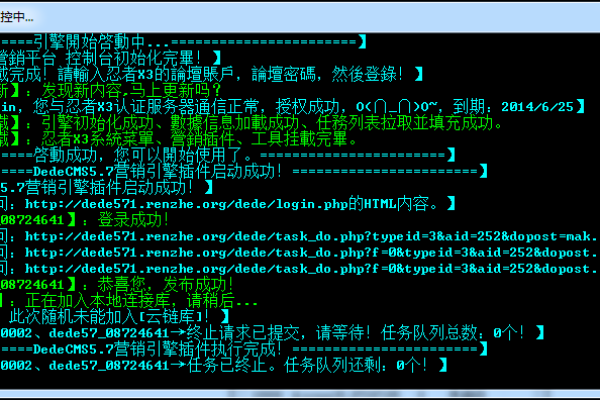

以将myhack.dll 注入到notepad.exe 进程为例,假设myhack.dll 的功能是联网下载一个网页文件,具体步骤如下:

1、打开 32 位的notepad++.exe(必须是 32 位,否则实验可能无法成功)。

2、利用 Process Explorer 查看notepad++.exe 的 PID。

3、打开管理员命令提示符,在InjectDll.exe 目录下,输入指令InjectDll.exe [PID] C:UsersZer0Desktopbinmyhack.dll,如果命令执行成功,可以在 Process Explorer 中查看到myhack.dll 已经被成功加载到notepad++.exe 的进程空间中。

4、打开注入成功后生成的网页文件,查看 URL 是否被成功下载。

DLL 注入的风险与防范

1、风险:

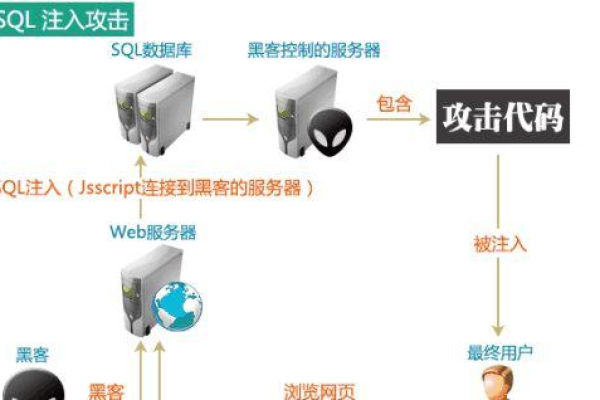

安全风险:反面代码制作者可以利用 DLL 注入技术将反面代码隐藏到正常进程中,从而绕过安全软件的检测,窃取用户信息或控制用户计算机。

稳定性风险:不当的 DLL 注入可能会导致目标进程崩溃或系统不稳定。

2、防范措施:

安装安全软件:及时更新安全软件的干扰库,开启实时监控功能,可以有效检测和防范反面的 DLL 注入行为。

谨慎使用不明来源的软件:避免下载和运行不明来源的可执行文件和 DLL 文件,以防其中包含反面代码。

加强系统权限管理:合理设置用户权限,限制普通用户的进程创建和内存访问权限,可以降低 DLL 注入的风险。

FAQs

1、什么是 DLL 注入?

DLL 注入是一种在 Windows 操作系统中实现进程间通信和代码执行的技术,它允许一个进程将动态链接库(DLL)注入到另一个正在运行的进程中。

2、DLL 注入有哪些常见的实现方法?

常见的 DLL 注入实现方法包括使用 CreateRemoteThread() API、使用注册表(AppInit_DLLs 值)以及消息钩取(SetWindowsHookEx() API)等。

小编有话说

DLL 注入技术在合法和非规的领域都有广泛的应用,在合法的领域,它可以用于软件开发、调试和测试等目的;但在非规的领域,它也可能被反面代码制作者利用来进行攻击和破坏,在使用 DLL 注入技术时,必须遵守法律法规和道德规范,确保技术的合法和正当使用,也要加强安全防护意识,采取有效的防范措施来保护自己的计算机和个人信息安全。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/401104.html