如何利用Netflow数据有效检测和防御DDoS攻击?

- 行业动态

- 2025-01-27

- 5

NetFlow数据在DDoS攻击检测中具有重要作用,可记录网络会话关键统计信息,通过分析其流特征,如短时间内大量IP对目标连接形成的源IP不同、目的IP相同的流数据等,能有效 检测DDoS攻击。

DDoS的NetFlow数据具有以下特点:

1、源IP地址分散:攻击流量通常来自大量不同的源IP地址,这些IP地址可能分布在全球各地,在NetFlow数据中,会看到大量的不同源IP向目标发起连接或发送数据包。

2、目的IP集中:所有的攻击流量都会指向一个或多个特定的目标IP地址,即被攻击的目标服务器或网络设备,在NetFlow数据中,目的IP地址会相对集中,并且会出现大量的目的端口相同的流记录。

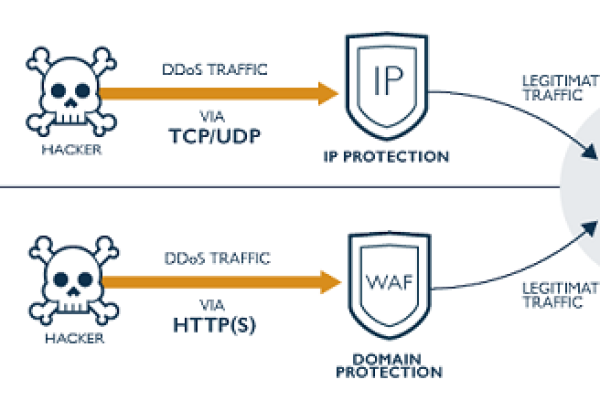

3、协议类型多样:DDoS攻击可能会使用多种不同的协议,如TCP、UDP、ICMP等,在NetFlow数据中,可以看到不同类型的协议都被用于攻击流量。

4、流量突发性增长:在短时间内,攻击流量会迅速增加,形成一股强大的流量洪峰,在NetFlow数据中,可以观察到某一时刻突然出现大量的流记录,并且这些流的流量速率非常高。

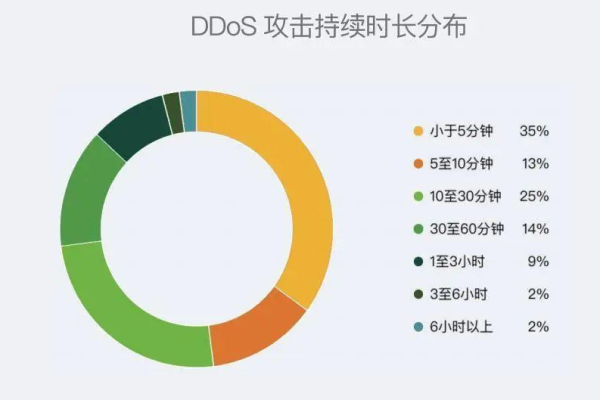

5、流持续时间较短:由于DDoS攻击的目的是快速消耗目标资源,所以每个攻击流的持续时间通常较短,在NetFlow数据中,可以看到很多流的持续时间只有几秒钟到几分钟不等。

6、源端口随机:攻击者通常会使用随机的源端口来发起攻击,以增加追踪和防范的难度,在NetFlow数据中,源端口号会呈现出随机分布的特点。

7、目的端口特定:攻击者会根据目标系统的破绽或弱点,选择特定的端口进行攻击,常见的HTTP服务端口80、数据库服务端口1433等都可能成为攻击的目标,在NetFlow数据中,目的端口号会相对集中在一些特定的端口上。

以下是两个与DDoS的NetFlow数据相关的问题及解答:

问题1:如何通过NetFlow数据判断是否正在遭受DDoS攻击?

解答:可以通过观察NetFlow数据中的源IP地址、目的IP地址、协议类型、流量速率等特征来判断是否正在遭受DDoS攻击,如果发现大量的不同源IP地址向同一个目的IP地址发送大量数据包,并且流量速率突然增加,同时伴随着大量的目的端口相同的流记录,那么很可能是正在遭受DDoS攻击,还可以结合其他网络安全工具和技术,如载入检测系统、防火墙日志等,进行综合分析和判断。

问题2:如何利用NetFlow数据进行DDoS攻击的溯源?

解答:虽然DDoS攻击的源IP地址通常是伪造的,但通过分析NetFlow数据中的其他信息,仍然可以进行一定程度的溯源,可以查看攻击流量的来源自治域、源端口号、使用的协议类型等,结合网络拓扑结构和路由信息,尝试找出攻击流量的大致来源方向,还可以与其他网络安全组织和机构共享信息,共同追踪和打击DDoS攻击的源头。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/401046.html