如何有效检测和防御CSRF破绽?

- 行业动态

- 2025-01-27

- 2

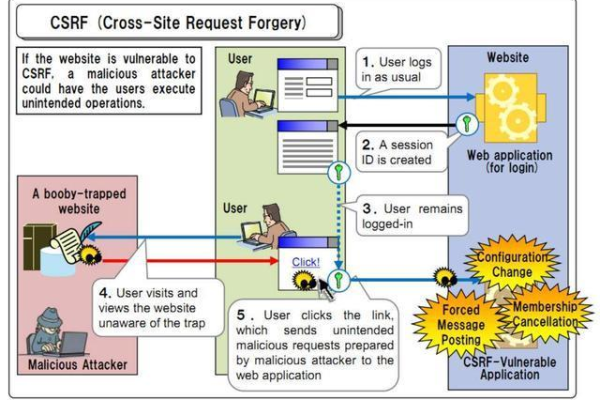

### ,,CSRF破绽(跨站请求伪造)是一种严重的网络安全威胁,攻击者利用受害者的身份执行未经授权的操作。其原理在于攻击者通过诱使受害者点击反面链接或访问反面网站,利用受害者的会话凭证发送伪造请求。检测方法包括检查HTTP请求的Referer字段和抓取数据包去掉Referer字段后重新提交等。防御措施有添加Token验证、使用同源策略和验证码等。了解并防范CSRF破绽对保护网站和用户安全至关重要。

CSRF破绽的检测

1、手动检测:

分析网站的功能和请求,了解各个模块对应的请求方式、参数等信息,对于涉及用户敏感操作(如修改密码、转账等)的功能要重点关注。

检查请求是否容易被伪造,对于GET请求,直接在浏览器地址栏中输入URL即可发起请求,容易被利用;对于POST请求,构造表单并诱导用户提交是常见的攻击方式。

尝试构造反面请求,根据上述分析,模拟攻击者的行为,构造反面的请求链接或表单,观察服务器的响应。

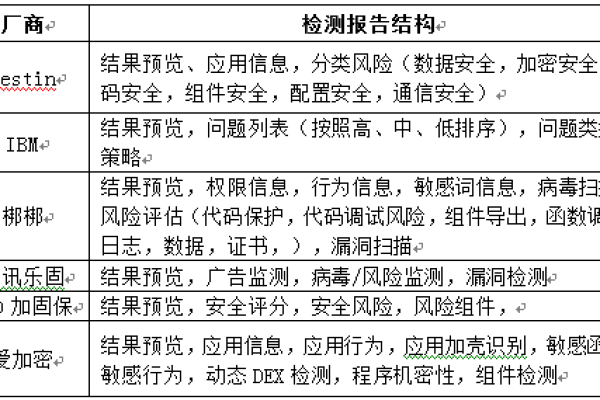

2、自动化工具检测:

CSRFTester:这是一款专门用于检测CSRF破绽的工具,它可以录制用户的操作,修改表单内容,并生成POC代码,方便开发者进行破绽验证和修复。

Burp Suite:是一个集成的平台,用于执行安全测试,它提供了抓包、修改请求和生成CSRF PoC等功能,可以帮助安全研究人员发现和验证CSRF破绽。

Bolt:一个自动化的安全测试工具,可以对目标网站进行爬取,评估CSRF保护措施的强度,并执行主动测试来发现潜在的破绽。

XSRFProbe:这是一个高级的CSRF审核和利用工具包,配备了强大的爬行引擎和系统检查,能够检测大多数CSRF破绽及其相关绕过。

3、检查Referer头部:虽然Referer头部可以被改动,但检查Referer是否来自自己的网站可以作为一个检测方法,如果Referer不是来自自己的网站,那么该请求可能是反面的。

4、同源策略检查:通过设置Cookie的SameSite属性为Lax或Strict,可以防止某些类型的CSRF攻击,如果服务器没有正确设置SameSite属性,可能会存在CSRF破绽。

5、验证码验证:对于关键操作,要求用户输入额外的信息,如密码、短信验证码等,以证明是用户本人发起的操作。

CSRF破绽的攻击

1、构造反面请求:

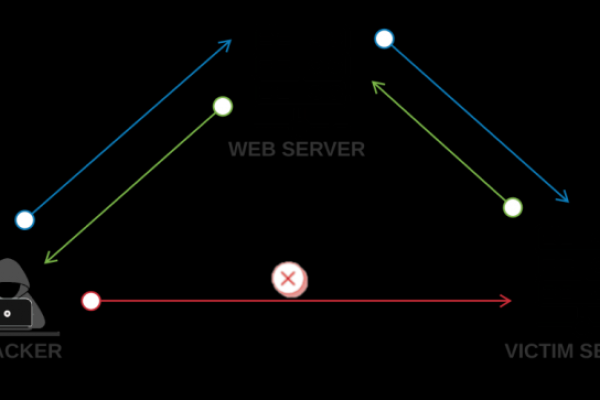

GET型攻击:攻击者构造一个反面的链接,其中包含目标网站的敏感操作接口和攻击者想要的参数,当用户点击这个链接时,浏览器会自动发起GET请求,由于用户已经登录了目标网站,浏览器会带上用户的认证信息(如Cookie),从而导致目标网站执行反面操作。

POST型攻击:攻击者创建一个隐藏的表单,表单的action属性指向目标网站的敏感操作接口,表单中包含攻击者想要的参数,攻击者将这个表单嵌入到反面网页中,当用户访问这个反面网页时,JavaScript代码会自动提交表单,触发目标网站的敏感操作。

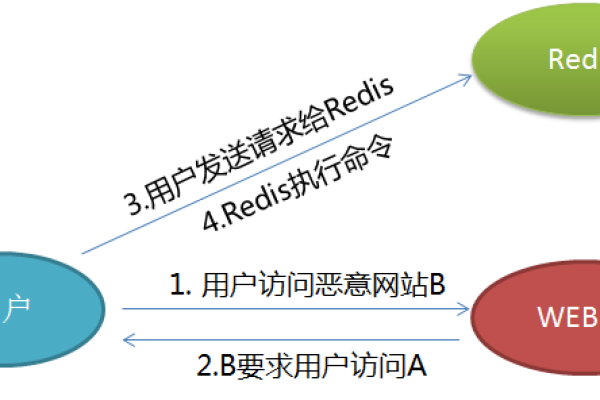

2、利用第三方网站:攻击者可以在第三方网站上发布含有反面链接或表单的内容,诱导用户点击或访问,当用户在未退出已登录的目标网站的情况下访问这些反面内容时,就会触发CSRF攻击。

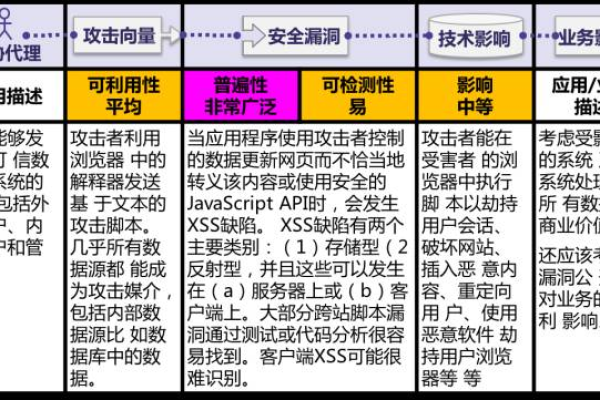

3、结合其他破绽:CSRF破绽可以与其他破绽(如XSS破绽)一起使用,形成更强大的攻击,攻击者可以先利用XSS破绽获取用户的Cookie等信息,然后再结合CSRF破绽进行攻击。

FAQs

1、什么是CSRF攻击?

CSRF攻击是一种网络攻击方式,攻击者通过伪造用户的请求,以用户的身份在用户已认证的网站上执行未经授权的操作,这种攻击主要依赖于Web应用程序对用户请求的信任机制,以及用户在浏览器中保存的认证信息(如Cookie)。

2、如何防范CSRF攻击?

使用一次性token:在表单中使用一次性token,并在服务器端验证这个token,以确保请求是合法的。

验证Referer头部:检查请求的Referer头部是否来自自己的网站。

设置SameSite属性:通过设置Cookie的SameSite属性为Lax或Strict,可以防止某些类型的CSRF攻击。

验证码验证:对于关键操作,要求用户输入额外的信息,如密码、短信验证码等。

安全意识教育:提高用户的安全意识,让他们了解CSRF攻击的危害和防范方法。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/400979.html