DDoS攻击实验数据揭示了哪些关键安全破绽?

- 行业动态

- 2025-01-27

- 5

### ,,本实验通过模拟DDoS攻击,深入探究其原理与影响。利用Trinoo和TFN2K工具实施UDP Flood、SYN Flood等攻击,观察目标服务器资源占用及连通性变化。实验表明,DDoS攻击可致服务器瘫痪,影响正常服务。也测试了多种防御手段,如流量清洗、防火墙规则配置等,验证其有效性。此实验有助于提升网络安全意识与防护能力。

实验环境与工具

系统环境:Windows环境和Kali Linux环境。

软件环境:TFN2K,一款由德国著名破解Mixter编写的分布式拒绝服务攻击工具。

实验步骤与数据收集

1、安装TFN2K:在Kali Linux环境中,解压并编译TFN2K工具,生成主控端(tfn)和代理端(td)程序,通过ssh远程连接傀儡机(IP:192.168.70.137),在目标机器上植入并运行td程序,使其监听来自主控端的命令。

2、发起DDoS攻击:使用主控端(tfn)程序,通过输入特定的命令参数,如-f hostext -c 4 -i x.x.x.x,对目标主机(IP:x.x.x.x)进行TCP拒绝服务攻击。-f参数后跟包含目标主机信息的文本文件,-c参数指定攻击类型为TCP拒绝服务攻击,-i参数后跟目标主机的IP地址。

3、数据收集:在攻击过程中,使用Wireshark等网络抓包工具捕获网络数据包,记录攻击流量的特征、源IP地址、目标IP地址、协议类型等信息,在目标主机上使用系统监控工具(如任务管理器、性能监视器等)记录CPU使用率、内存占用、网络带宽等资源的消耗情况。

实验数据分析

攻击流量特征:通过Wireshark捕获的数据包分析发现,攻击流量中存在大量的TCP SYN包,这些包的源IP地址是随机生成的,目的IP地址是目标主机的IP地址,且这些包都符合TCP三次握手的机制,但只发送了SYN包而没有完成后续的握手过程。

资源消耗情况:在目标主机上,随着攻击的进行,CPU使用率逐渐升高,内存占用也逐渐增加,网络带宽被大量占用,导致正常的网络服务无法正常提供,在攻击前,目标主机的CPU使用率约为20%,内存占用约为30%;而在攻击持续一段时间后,CPU使用率飙升至90%以上,内存占用也超过了80%。

防御措施及效果评估

启用SYN Cookies:在Linux服务器上启用SYN Cookies功能,可以有效防御SYN Flood攻击,启用后,系统能够更有效地处理来自未建立连接的客户端的TCP连接请求,减少因大量半开连接而导致的资源耗尽问题,实验中发现,启用SYN Cookies后,目标主机在遭受相同强度的SYN Flood攻击时,CPU使用率和内存占用的增长幅度明显减小,网络服务的可用性得到了一定程度的保障。

配置防火墙规则:使用iptables等防火墙工具限制每个IP地址的连接速率,可以进一步减轻DDoS攻击的影响,设置每秒最多允许1个新的TCP连接请求,超过该限制的请求将被丢弃,通过这种方式,可以在一定程度上阻止攻击者利用大量肉鸡同时发起连接请求,从而保护目标主机免受攻击,实验结果表明,配置防火墙规则后,目标主机在遭受DDoS攻击时,能够更好地维持正常的网络服务。

理解DDoS攻击原理:通过本次实验,直观地了解了DDoS攻击的原理和实施方法,认识到这种攻击方式对网络安全的威胁以及防御的重要性。

掌握防御技术:掌握了一些常见的DDoS防御技术和方法,如启用SYN Cookies、配置防火墙规则等,并通过实际操作验证了这些方法的有效性。

提高安全意识:深刻认识到网络安全的重要性,在今后的网络使用和管理中,应加强对网络设备和系统的安全防护,及时更新补丁、加强访问控制等,以降低遭受DDoS攻击的风险。

FAQs

什么是DDoS攻击?

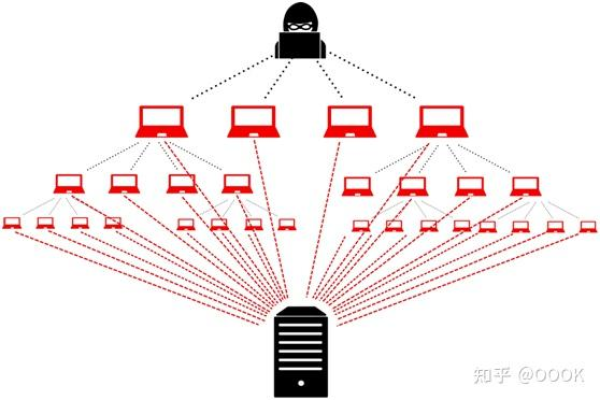

DDoS攻击即分布式拒绝服务攻击,是一种通过多个计算机系统同时向目标系统发送大量请求,消耗其资源,使其无法正常服务的攻击方式。

如何防御DDoS攻击?

防御DDoS攻击的方法有多种,包括启用SYN Cookies、配置防火墙规则、增加网络带宽、使用专业的DDoS防护服务等。

小编有话说

DDoS攻击作为一种常见的网络安全威胁,给互联网服务带来了严重的挑战,通过本次实验,我们不仅深入了解了DDoS攻击的原理和危害,还掌握了一些实用的防御技术和方法,希望大家能够将这些知识应用到实际的网络安全防护中,共同维护网络安全和稳定。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/400915.html